パイプドビッツのECサイト基盤から個人情報流出、システムの設定不備でバックドア置かれる(2/2 ページ)

設定不備を突かれてバックドアを置かれる

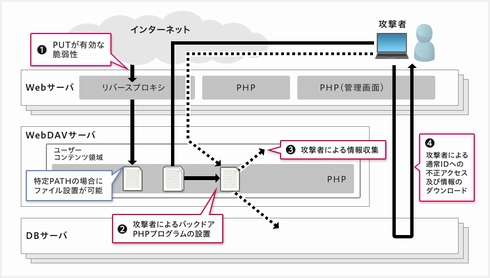

パイプドビッツによれば、不正アクセスの原因はスパイラルECのシステムの設定不備によって攻撃者にバックドアのPHPプログラムを置かれたのが原因だという。

システムではWebサーバの負荷分散のためにリバースプロキシを介してコンテンツデータをWebDAVから参照する構成がとられていたが、Webサーバで本来は不要なPUTメソッドが無効化されていなかった。WebDAVではPHPが動作する設定だった。

攻撃者は脆弱性診断ツールを悪用してWebサーバ側の設定不備を発見し、PUTメソッドを使ってWebDAVにバックドアのPHPプログラムを設置。これを利用しながら、システムのファイルを参照したり、データベースへの接続を試したりしたほか、ECサイト運営者の管理画面へのログインIDとパスワードのメッセージダイジェストを閲覧した。

攻撃者はこれらの探索活動を通じてECサイト運営者のログインIDとパスワードを取得し、これを使って管理画面から個人情報をダウンロードした。調査から、攻撃者はOSのroot権限を奪取できないこと、WebDAV以外のサーバへSSHなどでログインしていないことは確認されたとしている。

応急策では、まずWebサーバのPUTメソッドを無効化して不正プログラムを設置できない措置を講じ、リバースプロキシではファイル拡張子によるアクセス制限を実施した。WebDAVサーバでも不正行為などの監視を強化し、攻撃者が設置したバックドアのPHPプログラムを駆除した。

不審な兆候を把握するも対応が不十分だった

スパイラルECは2010年4月26日にリリースされ、当初からWebサーバでPUTメソッドが有効なままになっていたという。同社は、システムの設計段階でこの設定のリスクを評価しなかったことから対策がなされなかったと説明。年1回以上実施していたというセキュリティ診断でもこの設定状況を見つかられなかったという。

また、2015年11月と2016年4月に長時間わたる攻撃が発生したが、システム監視で検知できなかったという。2016年4月16日にはSQLインジェクションの脆弱性を調べた可能性のある痕跡に気が付いたものの、問題がないと判断。システムではファイルの改ざん検知も講じていたが、ユーザーが常時変更する領域は監視対象から外していたといい、バックドアのPHPプログラムが置かれたことに気が付けなかったという。

WebDAV側ではPHPの無効化や必要な機能だけを分離するなどのセキュリティ対策を講じるべきだったものの、それらを実施していなかった。ECサイト運営者のパスワードも推測されやすい脆弱性な文字数や文字種が使われていたとしている。

こうした経緯から同社は、(1)システム設計時におけるリスク評価の不備、(2)

不審な兆候を把握した際の詳しいログ調査などの未実施、(3)セキュリティインシデント発生時の連絡や情報共有などの不備、(4)改ざん監視の不備、(5)WebDAVの機能分離、(6)ECサイトに求められる堅牢なパスワードの運用不備――を問題点に挙げた。

調査結果から同社は、攻撃に関する以下の推測も挙げている。

- バックドアのPHPプログラムのユーザーインタフェースに中国語が使われ、中国語を理解できる攻撃者と考えられる

- システム上での攻撃者の振る舞いからクレジットカード情報の搾取を狙った可能性がある

- データベースでクレジットカード情報を発見できなかった可能性があり、管理者画面からクレジットカード情報の探索を試みた可能性がある

関連記事

JTB子会社へのサイバー攻撃、インシデント対応で分かったことは?

JTB子会社へのサイバー攻撃、インシデント対応で分かったことは?

外部からの不正アクセスにより約793万人分の個人情報が漏えいした可能性がある。提携先のドコモユーザー33万人分の情報も含まれているという。 Acerの米通販サイトに不正アクセス、クレジットカード情報が流出

Acerの米通販サイトに不正アクセス、クレジットカード情報が流出

Acerの米通販サイトを利用した一部顧客のクレジットカード番号と有効期限および3けたのセキュリティコードが流出した可能性がある。 今度はGitHubアカウントに不正侵入、パスワード使い回しが原因か

今度はGitHubアカウントに不正侵入、パスワード使い回しが原因か

多数のGitHubアカウントが不正にログインされていたことが分かり、被害に遭ったアカウントのパスワードをリセットする措置を講じた。 年金機構の情報漏えい、事故対応のミスで被害拡大と報告

年金機構の情報漏えい、事故対応のミスで被害拡大と報告

調査報告ではセキュリティ担当者が標的型メール攻撃の可能性を感じながらも、組織的なインシデント対応が不十分だったことが被害拡大につながったと指摘している。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見