サイバー攻撃の痕跡はどこに? JPCERT/CCが指南

攻撃ツールやマルウェアなどが実行された痕跡がWindows上に残りやすいポイントなどを紹介している。

» 2016年06月28日 16時30分 公開

[國谷武史,ITmedia]

JPCERT コーディネーションセンター(JPCERT/CC)は6月28日、「インシデント調査のための攻撃ツール等の実行痕跡調査に関する報告書」を公開した。サイバー攻撃などでツールを実行した際にどのような痕跡がWindows OSに残るのかを検証している。

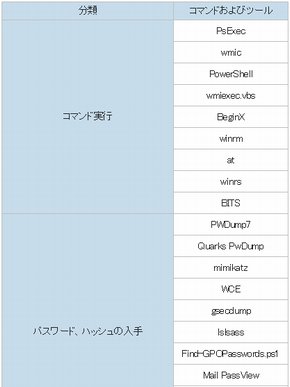

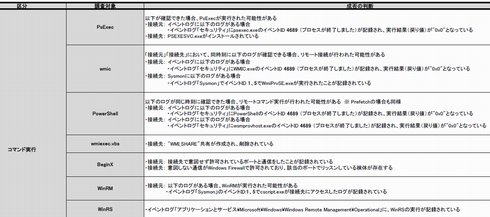

報告書は、セキュリティ対策の検討や導入、インシデントの初期調査で高度な専門知識を有していない担当者でも利用できるように作成したという。JPCERT/CCが調査したインシデントで実際に使用されていた攻撃ツールやコマンドなど44種類について、それらが実行された場合の情報の詳細や確認方法を紹介している。

近年のサイバー攻撃では、マルウェアの拡散や企業システムの探索活動などの際に、セキュリティ機器による検知を逃れる目的から、Windows OS標準のコマンドが使用される場合があるという。ただ、Windowsの標準設定のままでは痕跡が残らない場合があり、事前に適切な設定にしておくことが必要なため、報告書では監査ポリシーの設定とSysmonをインストールしてプロセスや通信の詳細なログを取得し、ツールやコマンドの実行を記録する方法を説明している。

JPCERT/CCでは今後、別のツールやコマンドについても検証を進める予定。MFTやジャーナルファイルなど、フォレンジック調査する場合の確認方法についても調べていくという。

関連記事

「APT」攻撃に備えるガイドが公開、検知ポイントも解説

「APT」攻撃に備えるガイドが公開、検知ポイントも解説

JPCERT/CCが高度なサイバー攻撃の脅威に企業が対応するガイドを公表した。従来は重要インフラ企業などに提供していたが、周知の必要性が高まったことで公表に踏み切った。 ANAグループやJPCERT/CCが説くインシデントレスポンスの要諦

ANAグループやJPCERT/CCが説くインシデントレスポンスの要諦

サイバー攻撃などの脅威を防ぎ切れない今、企業や組織に求められるのはインシデント(事故)の発生を前提とする対応(レスポンス)への取り組みだ。ITmedia エンタープライズ主催セミナーでは第一線の専門家がインシデントレスポンスにおける“要諦”を解説した。 サイバー攻撃の情報共有が四半期で8倍増、メール手口が巧妙化

サイバー攻撃の情報共有が四半期で8倍増、メール手口が巧妙化

IPAや業界グループがサイバー攻撃情報を共有する「J-CSIP」では2015年10月〜12月に700件以上の情報が提供され、同年7月〜9月期の88件から大幅に増加した。 CSIRTづくりに“魂”を込めて――JPCERT/CCのアドバイス

CSIRTづくりに“魂”を込めて――JPCERT/CCのアドバイス

「社員1000人の会社では何人のCSIRT担当者が必要でしょうか……」。この視点で検討していくと、失敗してしまうかもしれません。JPCERT/CCにCSIRTづくりのポイントを聞きました。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

あなたにおすすめの記事PR