ネット売り出しの攻撃ツールにCisco製品の脆弱性、悪用を確認

NSAの関与が噂される「Equation Group」から流出させたというハッキングツールが売りに出された問題で、Ciscoのファイアウォールの脆弱性を突くコードが含まれていたことを同社が確認した。

米国家安全保障局(NSA)との関係が噂されるハッカー集団「Equation Group」から流出したとされるハッキングツールが売りに出された問題で、米Cisco Systemsは8月17日、同ツールで悪用されていたCisco Adaptive Security Appliance(ASA)の脆弱性を修正するソフトウェアアップデートを公開した。

この問題では「Shadow Brokers」を名乗る集団が、Equation Groupから流出させたというハッキングツールをオークションにかけると発表して入札を募っていた。同ツールには、CiscoやJuniper、Fortinetなどのファイアウォールの脆弱性を突くコードが含まれていたと伝えられている。

Ciscoは15日に連絡を受け、Shadow Brokersがインターネットに掲載した情報の中に、Cisco ASAとCisco PIX(既に生産・販売を終了)の未解決の脆弱性を突くコードが含まれていることを確認したという。

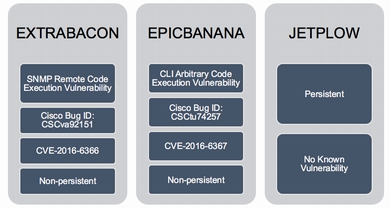

同社のセキュリティ情報によると、Cisco ASAではSNMPコードに存在するバッファオーバーフローの脆弱性と、CLIの脆弱性が悪用されていたことが判明した。

このうちSNMPの脆弱性は新たに発覚したもので、攻撃者が細工を施したSNMPパケットを送り付けることにより、任意のコードを実行してシステムを制御したり、再起動させたりすることが可能とされる。同社はソフトウェアアップデートを公開してこの脆弱性を修正するとともに、回避策も紹介している。

CLIの脆弱性の方は2011年に修正されていたといい、Ciscoは当時のセキュリティ情報を再掲載し、改めて注意を促している。

一方、FortinetはファイアウォールのFortiGateについて、2012年8月より前にリリースされたファームウェアのバージョン4.xにバッファオーバーフローの脆弱性が存在することを確認し、5.xに更新するよう呼びかけた。他の製品についても調査中と説明している。

関連記事

米NSA関与の集団から“サイバー兵器”が流出か ネットで競売に

米NSA関与の集団から“サイバー兵器”が流出か ネットで競売に

米国家安全保障局(NSA)との関係が噂されるハッカー集団から流出したとされ、StuxnetやDuqu以上とも言われるハッキングツールが売りに出されたという。 FlashやWindowsに未解決の脆弱性、Hacking Teamの情報流出で発覚

FlashやWindowsに未解決の脆弱性、Hacking Teamの情報流出で発覚

市民監視ツールを手掛けるHacking Teamの製品にAdobe Flash PlayerやWindowsカーネルの未解決の脆弱性を突くコードが含まれていたことが分かった。 “超精巧な”攻撃を仕掛けるサイバースパイ集団の存在、セキュリティ企業が指摘

“超精巧な”攻撃を仕掛けるサイバースパイ集団の存在、セキュリティ企業が指摘

報告したKaspersky Labは、「Equation Group」は極めて複雑で精巧な手口を使うという点で、どんな集団をもしのぐ存在だとしている。国家の関与が指摘された「Stuxnet」などともつながっているという。 極めて高度なスパイ型マルウェア「Regin」出現、国家が関与か?

極めて高度なスパイ型マルウェア「Regin」出現、国家が関与か?

Reginは政府や個人などに対するスパイ活動に使われているといい、「国家によって使われている主要なサイバースパイツールの1つだ」とSymantecは指摘する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- AIに代替される人材の特徴は? 「2029年までに定型業務のみ人材の90%がAIに」

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- Chromiumにゼロデイ脆弱性 悪用コードが流通済みのため急ぎ対処を