Android向けファームウェアに深刻な脆弱性、米機関は「もはやrootkit」と断言

脆弱性はOTAによるアップデート時に暗号化通信が行われないというものだが、実行を隠す複数の方法が使用され、CERT/CCは「挙動はもはやrootkitだ」と指摘している。

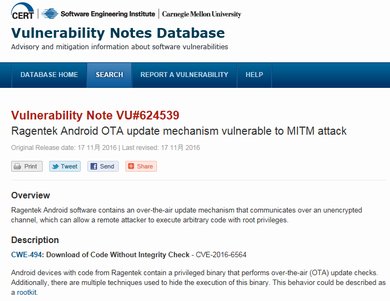

米カーネギーメロン大学のCERT/CCは11月17日、中国企業のRagentek Technology製ファームウェアを採用するAndroid端末に深刻な脆弱性が見つかったとして、情報を公開した。

脆弱性は、無線経由でファームウェアをアップデート(Over The Air=OTA)する際に暗号化通信が行われないというもの。中間者攻撃の手法によってリモートの第三者がroot権限で任意のコードを実行できるという。共通脆弱性評価システム(CVSS)による危険度は、CVSSバージョン2で「9.3」、同バージョン3で「8.1」(最大値は両バージョンとも10.0)と高い。

CERT/CCによれば、脆弱性のあるアップデートのプログラムには、その実行を隠ぺいする複数の方法が使われ、3つのホストにHTTP経由で通信を行う。ホスト側のサーバには、root権限による任意のコード実行のほか、アプリケーションのインストールや設定情報のを更新ができる機能が備わっていたという。CERT/CCは「この挙動はもはやrootkitだ」と厳しく指摘する。

問題のファームウェアを搭載するAndroid端末は、複数メーカーの19機種に及ぶとされる。CERT/CCの情報を受けて日本語で注意喚起しているJVNによると、このうち中国BLU Productsの端末では、脆弱性の修正アップデートが提供されているとのこと。各社から修正が行われるまでは信頼できないネットワークやWi-Fiに接続しないよう回避策をアドバイスしている。

関連記事

ユーザー情報の収集は「手違い」、中国企業が経緯を説明

ユーザー情報の収集は「手違い」、中国企業が経緯を説明

“他の顧客の要望”で実装された迷惑メールと通話の特定機能が、手違いによって米国で販売されていた一部のBlu Products製端末に導入されたという。 Android端末のファームウェアに隠し機能、ユーザー情報を中国に送信

Android端末のファームウェアに隠し機能、ユーザー情報を中国に送信

米国で販売されていたAndroid端末のファームウェアをセキュリティ企業が調べた結果、SMSの本文や連絡先、通話履歴などの情報が中国のサーバに送信されていたことが分かった。 中国企業のAndroidスマホにバックドア、セキュリティ企業が発見

中国企業のAndroidスマホにバックドア、セキュリティ企業が発見

Palo Alto Networksによると、中国のメーカーCoolpadが同国で販売しているスマートフォンの大多数に、バックドアが仕込まれていることが分かった。 大規模DDoS攻撃は防犯カメラが踏み台に、中国メーカーがリコール表明

大規模DDoS攻撃は防犯カメラが踏み台に、中国メーカーがリコール表明

今回の攻撃では中国のXiongmai製の防犯カメラやIPカメラ多数が踏み台にされていたことが判明。Xiongmaiはリコールを表明すると同時に、報道機関に対する法的措置も辞さない構えを示した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 人材水準を4段階で評価 「サイバー人材フレームワーク」案の意見公募を開始

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見