仮想化ソフト「Xen」にPVゲスト脱出の脆弱性 仮想環境を破られる恐れ

悪用されればPVゲストが全てのシステムメモリにアクセスできてしまう恐れがあり、権限を昇格されたり、ホストのクラッシュや情報流出を引き起こす可能性がある。

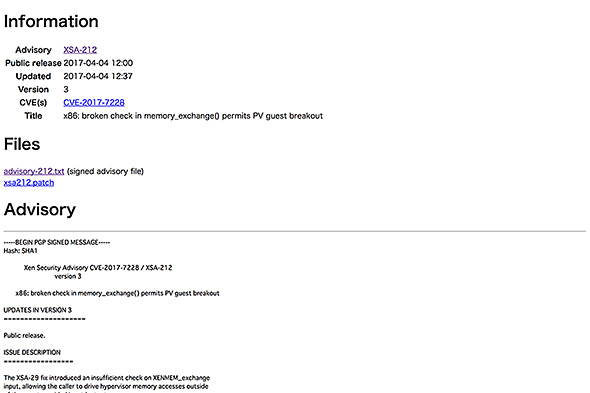

オープンソースの仮想化ソフト「Xen」に、PV(ParaVirtualization/準仮想化)ゲストから脱出できる脆弱(ぜいじゃく)性が発見され、4月4日、修正のためのパッチが公開された。

Xenのセキュリティ情報によれば、この脆弱性を悪用された場合、PVゲストが全てのシステムメモリにアクセスできてしまう恐れがあり、権限を昇格されたり、ホストのクラッシュや情報流出を引き起こす可能性がある。

脆弱性はXen 4.8.x、Xen 4.7.x、Xen 4.6.x、Xen 4.5.x、Xen 4.4.xの各バージョンに存在していて、4日にリリースされた「xsa212.patch」のパッチで修正された。影響を受けるのはx86システムのみで、ARMシステムは影響を受けない。また、悪用できるのは64ビットのPVゲストに限られることから、HVMまたは32ビットのPVゲストのみを実行すれば、脆弱性は回避できるとしている。

Xenはさまざまなホスティングサービスや製品にも利用されていることから、影響は広範に及ぶ。

仮想専用サーバ(VPS)を提供する米Linodeは、米国や東京などの全データセンターで全てのホストのXenメンテナンスが必要になり、アップデートを適用するためレガシーXenホストサーバのリブートを行ったことを明らかにした。一方、Amazon Web Services(AWS)は、「AWS顧客のデータとインスタンスはこの問題の影響を受けない。顧客側の対応は不要」と説明している。

Xenを使ったセキュリティ強化型OSの「Qubes OS」は4日付のセキュリティ情報で、今回の脆弱性を悪用されればQubesの提供する隔離状態を破られる可能性があると指摘。例えばWebブラウザやネットワーキングなどに存在する他の脆弱性と組み合わせれば、全Qubesシステムを制御される恐れもあると警告している。

関連記事

VMware、仮想マシン脱出の脆弱性を修正 Pwn2Ownでハッキング実証

VMware、仮想マシン脱出の脆弱性を修正 Pwn2Ownでハッキング実証

Pwn2Ownでは中国のチームがVMwareの複数の脆弱性を突き、ゲストOSからホストOSに抜け出す「仮想マシン脱出」を成功させていた。 日立製作所、サイバー攻撃の拡散検知ソフトを強化 監視能力を向上

日立製作所、サイバー攻撃の拡散検知ソフトを強化 監視能力を向上

「拡散活動検知ソフトウェア」に機能を追加し、「VMware NSX」や「JP1」と連携する。 エミュレータ「QEMU」に新たな脆弱性、任意のコード実行の恐れ

エミュレータ「QEMU」に新たな脆弱性、任意のコード実行の恐れ

Xenなどの仮想化プラットフォームに使われているオープンソースのエミュレータ「QEMU」に、新たな脆弱性が見つかった。 仮想化製品多数に「ゲストVM脱出」の脆弱性、影響は極めて重大

仮想化製品多数に「ゲストVM脱出」の脆弱性、影響は極めて重大

悪用された場合、攻撃者がゲストVMから抜け出してホストシステムにアクセスし、任意のコードを実行できてしまう恐れがある。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み