仮想化製品多数に「ゲストVM脱出」の脆弱性、影響は極めて重大

悪用された場合、攻撃者がゲストVMから抜け出してホストシステムにアクセスし、任意のコードを実行できてしまう恐れがある。

XenやKVMなど多数の仮想化プラットフォームで使われている仮想フロッピードライブのコードに、極めて重大な「仮想マシン(VM)エスケープ」の脆弱性が発覚した。セキュリティ企業CrowdStrikeの研究者が発見して5月13日に情報を公開した。

CrowdStrikeによると、この脆弱性(CVE-2015-3456)はXenやKVMをはじめとする膨大な数の仮想プラットフォームやアプライアンスに使われているQEMUの仮想フロッピーディスクコントローラ(FDC)に存在する。同社は、この脆弱性を「VENOM」(Virtualized Environment Neglected Operations Manipulation)と命名した。

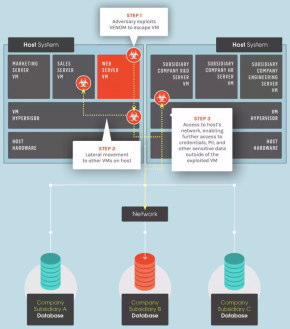

悪用された場合、攻撃者がゲスト仮想マシン(VM)から抜け出してホストシステムにアクセスし、任意のコードを実行できてしまう恐れがある。ホストシステムの他に、そのホスト上で実行されている他の全てのVMにアクセスできてしまう可能性もあるという。

この脆弱性は幅広い仮想プラットフォームに影響が及び、デフォルトの設定に対して攻撃が通用し、任意のコードを実行される恐れがあるという点で、過去に見つかった他のVMエスケープの脆弱性とは異なるとCrowdStrikeは指摘。悪用されれば企業などの知的財産や個人情報といった情報の流出につながりかねないと警告している。

脆弱性はハイパーバイザーのコードベースに存在することから、ホストOS(Linux、Windows、Mac OS)に関係なく影響を受ける。また、ゲストOSにも左右されない。

影響を受けることが確認されているベンダーはQEMU、Xen Project、Red Hat、Citrix、FireEye、Linode、Rackspaceなど。それぞれセキュリティ情報を公開して対応を説明している。

一方、VMwareやMicrosoft Hyper-V、Bochsなどはこの脆弱性の影響を受けないとされる。

この脆弱性はQEMUのコードベースにFDCが追加された2004年から存在していたという。現時点で脆弱性を突く攻撃の発生は確認されていないとCrowdStrikeは伝えている。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

脆弱性は新たに「VENOM」と命名された

脆弱性は新たに「VENOM」と命名された