標的型攻撃対策が困難に ファイアウォールやSIEMを逃れる手口も

国内企業や組織への標的型サイバー攻撃ではセキュリティ製品の検知を逃れる手口が幾つも見つかった。分析したトレンドマイクロは「自前での対策は限界にある」と指摘する。

トレンドマイクロは4月15日、2014年に国内で発生した標的型サイバー攻撃の分析結果を発表した。企業や組織が講じているセキュリティ対策を突破する手法が次々に見つかり、検知や防御が非常に難しい状況にあると指摘している。

同社では2014年に国内の法人顧客から解析依頼のあった事案(総数は非公表)から、100件について攻撃の仕組みや手法などについて調べた。

攻撃者が利用する遠隔操作ツールは、2013年や2014年に登場したばかりの「EMDIVI」「PLUGX」が全体の67%を占め、2013年に23%を占めて最多だった“定番”ツールの「POISN.IVY」が9%に減少した。

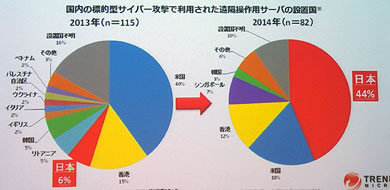

遠隔操作に使われたサーバの44%が国内に置かれ、2013年の6%から大きく増加した。国内に置かれたサーバの約94%は、正規サイトが何らかの方法で攻撃者に乗っ取られたものだった。EMDIVIを使う攻撃は全て攻撃者が正規サーバを踏み台にしていた。

遠隔操作で使用されるポートでは80番(HTTP)が69%、443番(HTTPS)が19%を占めた。こうしたポートを使う通信の84%は標準プロトコルだった。

対策の裏を突く

トレンドマイクロは、攻撃者が遠隔操作に国内のサーバを使うことで、監視の目を逃れる狙いがあるとみる。また、インターネット利用などのためにファイアウォールで塞がれていないポートやプロトコルを使うことで、正常な通信の中に悪意のある通信を紛れ込ませている。

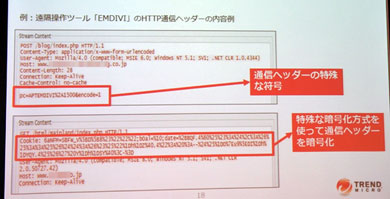

外部からの遠隔操作などの通信を検知する場合、通信内容を詳細に解析する機能を持った「次世代ファイアウォール」を活用する手もあるという。例えば、EMDIVIはHTTP通信のヘッダーに特殊な符合や暗号化方式を使うことがあり、こうした特徴を次世代ファイアウォールで検知するようにすれば、攻撃を早期に発見できる可能性が高まるものの、次世代ファイアウォールの対策が追い付かないほど、攻撃者の手口は常に変化しているという。

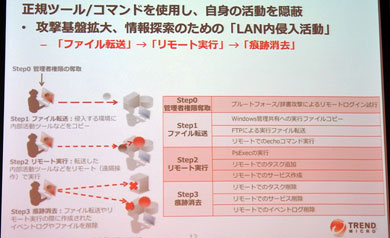

また組織内に侵入した攻撃者は、IT管理者が使うコマンドやツールを“隠れ蓑”に使って、密かに不正行為をしている。不正行為は大きく「管理者権限の取得」「ファイル転送」「遠隔操作」「痕跡消去」の4段階に分かれ、10分程度で全てが実行されてしまうケースもあった。

「管理者権限の取得」は、ブルートフォース(総当たり)や「辞書攻撃」で遠隔からログインを試みる場合が多く、社内システムへのログインエラーが急増するなどの変化をIT管理者が把握できれば、早期対応がとれる。 しかし、ログインエラーの多発といった変化を見逃したり、別の方法で管理者権限が取得されてしまったりする場合は発見が難しい。

管理者権限を取得した攻撃者は、ログインスクリプトやサーバのバッチ処理の設定を密かに改ざんして機密データの所在などを探索するという。目的のデータを見つけた攻撃者は、そのデータを自分の手元に転送し、最後に一連の行動に関わるログを改ざんしたり、消去したりする。「SIEM」(セキュリティインデント・イベント管理)製品によるログの取得処理が行われる前に痕跡が消されてしまうという。

セキュリティエバンジェリストの岡本勝之氏によれば、分析した事案の中で痕跡消去が行われたケースは6件あった。PCなどのローカル環境のログでは攻撃の有無が確認できず、ネットワーク側のログと突き合わせるなどの相関分析から攻撃の有無を判断した。

攻撃者の不正行為を見つけるには、端末やシステム、ネットワークのIT環境全体のログなどを保全し、監視や相関分析をできる仕組みが必要だという。攻撃者の手口や特徴がある程度分かるようになれば、検知の自動化も進められる。

ただ、こうした仕組みでも全く新しい手口を検知することは非常に難しい。見つけようとするなら膨大な量の全てログをリアルタイムに監視、分析しなければならず、人海戦術でも事実上不可能だろう。岡本氏は、「企業や組織が自前で標的型攻撃に立ち向かうにはもはや限界。システムやネットワークの監視を専門機関に委ねるなど、外部のリソースを積極的に活用するところが増えている」と話す。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい