Androidの設計問題突く攻撃手法「Cloak & Dagger」、米研究者が論文公開

この攻撃では、Androidのパーミッションを悪用し、ユーザーに気づかれないまま端末を制御できてしまうという。

米ジョージア工科大学の研究者が、Androidのパーミッションを悪用してユーザーに気づかれないまま端末を制御できてしまう攻撃方法を発見したとして、5月22日付で論文を発表した。この攻撃を「Cloak & Dagger」と命名して解説サイトも公開している。

それによると、この攻撃はAndroidの「System Alert Window」(draw on top)と「Bind Accessibility Service」(a11y)という2つのパーミッションを単独で、または組み合わせて利用する。

この2つのパーミッションは、GoogleのPlay Storeからインストールしたアプリであれば、ユーザーに許可を求める画面が表示されないため、ユーザーに気づかれないまま攻撃を成功させることができてしまうという。

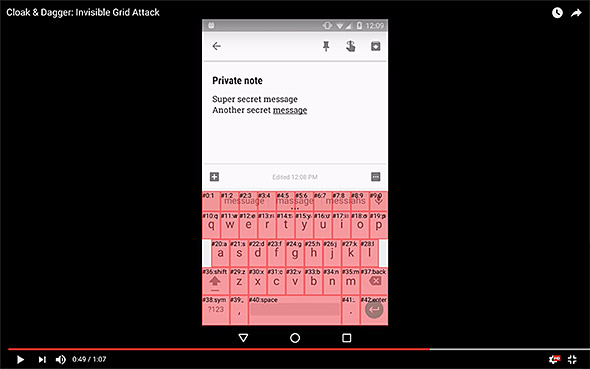

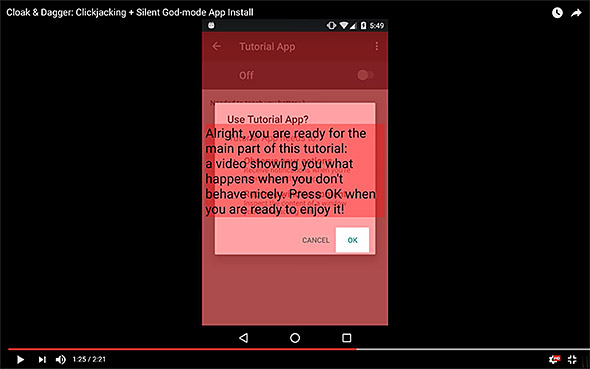

この手口を利用すれば、高度なクリックジャッキング、制約を受けないキー入力の記録、ステルスフィッシング、全ての権限を持った“神モード”アプリのひそかなインストールといった攻撃が可能になるとしている。

研究チームはデモ映像も公開し、「ユーザー20人を対象にした調査で、この攻撃が現実的であることを実証した」と説明。何が起きているのか理解できたユーザーは1人もいなかったと報告した。

今回の問題は主に、Androidのユーザーインタフェース(UI)に存在する設計上の不具合に起因するという。5月20日現在、Android 5.1.1〜最新バージョンの7.1.2で影響を受けることが確認され、それ以前のバージョンも影響を受ける可能性が大きいとしている。

研究チームは2016年から2017年にかけてGoogleのセキュリティチームと連絡を取り合った経緯も公表した。GoogleはAndroid 7.1.2に限ってこの問題に部分的に対処したものの、現時点ではこれをセキュリティ問題とはみなさず、修正しない方針を示しているという。

これに対して研究チームでは、「今回の研究で示した攻撃は、5月5日の最新パッチを適用したAndroid 7.1.2に対してさえも、依然として通用する」と主張している。

関連記事

Androidの月例セキュリティ情報を公開 MediaserverやGIFLIBに重大な脆弱性

Androidの月例セキュリティ情報を公開 MediaserverやGIFLIBに重大な脆弱性

Androidの5月の月例パッチは「2017-05-01」「2017-05-05」の2本で構成され、2017年5月5日以降のセキュリティパッチレベルで全ての問題が修正される。 新人必見! 知ってる人もあらためておさらい! 情報セキュリティについて知っておきたいこと(その2)

新人必見! 知ってる人もあらためておさらい! 情報セキュリティについて知っておきたいこと(その2)

企業や組織に所属し、情報を扱うようになった人たちは、あらためて情報セキュリティについての認識を確認してもらいたい。個人ではたいしたことではなかったり、善意で対応したりしたことが、企業にとっては大きな問題になることもあるのだ。 ホント? PC並みには期待できないAndroidのウイルス対策アプリ

ホント? PC並みには期待できないAndroidのウイルス対策アプリ

Androidマルウェアの騒動が日常化しつつある。ウイルス対策アプリは無いよりマシだが、PCほどの効果は期待できない。その理由(わけ)とは……。 Android OSから見たセキュリティ対策ソフトの制約

Android OSから見たセキュリティ対策ソフトの制約

スマートフォンブームの影で、特にAndroidスマートフォンを狙う不正プログラムの増加が指摘されている。対策ソフトなども数多く登場しているが、これらは本当に有効なのだろうか――。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

- NTTデータ、仮想化基盤「Prossione Virtualization 2.0」発表 日立との協業の狙いは

- Apple、「macOS」や「iOS」に影響するゼロデイ脆弱性を修正 悪用確認済み