監視の裏をかく攻撃、ここまで――標的型攻撃、正規ツールを隠れみのにする傾向に

トレンドマイクロが公開した「国内標的型サイバー攻撃分析レポート 2018年版」によると、Windowsに搭載されている正規のツールや正規サービスを隠れみのにする標的型攻撃が顕著に増加している。

トレンドマイクロは2018年6月25日、「国内標的型サイバー攻撃分析レポート 2018年版」を公開した。2017年1月から12月までの1年間に国内で行われた標的型攻撃について分析したものだ。

2017年というとWannaCryをはじめとするランサムウェアの印象が強く、「それ以前の2015年〜2016年に比べると標的型攻撃による行動は沈静化しているように思えるが、実際には依然として攻撃は続いている」と、トレンドマイクロのセキュリティエバンジェリスト、岡本勝之氏は述べた。事実、同社が監視サービスを提供している法人、100サンプルを無作為に抽出して集計したところ、うち71%で標的型攻撃の兆候である内部活動を確認した。さらに全体の26%で、標的型攻撃に用いられるRAT(遠隔監視ツール)の活動を確認したという。

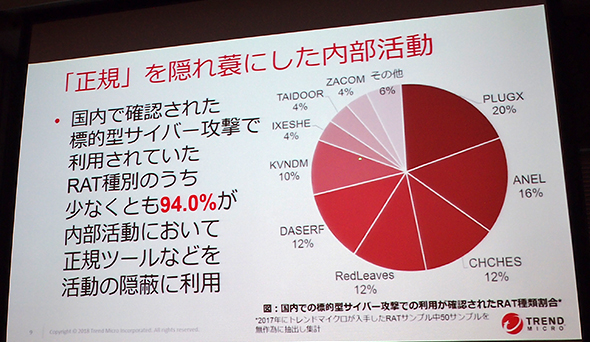

特に顕著なのは、これらの標的型攻撃が、「正規のツール」や「正規のサービス」を隠れみのに使っていることだ。調査によると、国内で確認された標的型攻撃に用いられたRATのうち94%が、自身の活動を隠蔽するのに正規ツールなどを利用しているという。

「普段、皆が行っている活動の中に不正な活動が紛れ込んでおり、見つけ出すのが困難になっている」(岡本氏)

例えば、攻撃者がRATを操るために行うC&C(C2)サーバは、「83.3%がIaaSをはじめとするクラウドサービスやホスティングサービス、VPSといった正規サービス上に設置されている上、遠隔操作通信もほぼ全てがHTTP/HTTPSで行われている。つまり、外部のサーバに対する単なるWeb接続に見える」(岡本氏)

PC内でも、実行ファイルが直接動作するのではなく、PsExecを用いたり、PowerShellやJScript/VBScriptといったWindowsの標準スクリプト機能を利用し、実行中の正規プロセスに不正なコードを埋め込む「DLLインジェクション」といった手法が用いられることが多い。さらに難読化や痕跡の除去も組み合わせて、とにかく気付かれにくく行動するようになっているという。「攻撃者は監視されていることを前提に、その裏をかく活動をしている」(岡本氏)

脆弱性を突いた標的型攻撃がないわけではないが、「脆弱性を悪用するには、ターゲットにその脆弱性が存在しないといけない。攻撃者は最初にターゲットを偵察して弱点を探し、アップデートされていないアプリケーションがあればその脆弱性を悪用するし、都合のいい脆弱性がなければ継続して利用できる正規のツールを利用する」と岡本氏は述べた。

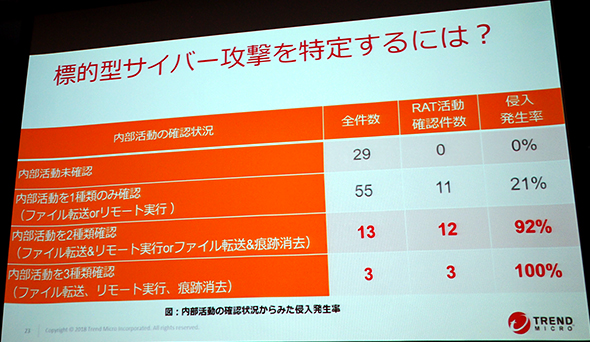

こうした攻撃者の行動1つ1つを単体で見るだけでは、管理者による正当な操作なのか、それとも不正な活動なのかの判別が難しい。ただでさえログの量が増加している中から本当の攻撃を見いだすには、例えばある一定の時間軸の中で、Aという行動の後にBがあり、さらにCが行われた……といった具合に、「複数の行動の相関を確認することで、1つのシナリオ、1つの線として標的型攻撃を特定できる」と岡本氏は述べ、外部とのネットワーク監視と同時にシステム内部の活動も監視・分析していくことが必要だとした。

関連記事

JPCERT/CC、セキュリティの知見共有を目的としたカンファレンス開催へ

JPCERT/CC、セキュリティの知見共有を目的としたカンファレンス開催へ

JPCERTコーディネーションセンター(JPCERT/CC)は、現場でセキュリティ業務に携わるエンジニアに役立つ情報を提供することを目的とした「Japan Security Analyst Conference 2019」を、2019年1月18日に開催する。 深刻化する一方のサイバー攻撃は防げるのか 最新の対抗手段とは

深刻化する一方のサイバー攻撃は防げるのか 最新の対抗手段とは

ITmedia エンタープライズが、2017年11月に開催した「ITmedia エンタープライズ セキュリティセミナー」で、セキュリティベンダー各社が最新のインシデント対応ソリューションを紹介した。 第25回 セキュリティ対策の必要性を経営層に分かってもらうには?

第25回 セキュリティ対策の必要性を経営層に分かってもらうには?

単純な仕組みではサイバー攻撃が防げなくなりつつある今、可視化のスピードアップや多層防御という考え方が重要になりつつあります。そのためには、攻撃者視点で脅威の全体像を捉える「サイバーキルチェーン」という考え方が有効です。 マルウェアを持ち込んだ社員は“罪人”なのか?

マルウェアを持ち込んだ社員は“罪人”なのか?

会社のPCをマルウェアに感染させてしまったりしたら、相当、肩身が狭い思いをしますよね。でも、最近のサイバー攻撃は本当に手が込んでいるんです。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「SaaSの死」論議の本質はどこにあるか? Salesforceの取り組みから探る

- 生成AIを悪用か 世界55カ国で600台超のFortiGate侵害が発生

- 中国AI3社がClaudeに大規模蒸留 Anthropicが指摘する「重大なリスク」

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

- 結局、M365 Copilotって元取れるの? グループ9000人に導入した住友商事に聞いた

- Anthropicが「Claude Code Security」発表 脆弱性発見・修正はもうお任せ?

- AIに代替される人材の特徴は? 「2029年までに定型業務のみ人材の90%がAIに」

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

トレンドマイクロ セキュリティエバンジェリスト 岡本勝之氏

トレンドマイクロ セキュリティエバンジェリスト 岡本勝之氏