IntelのCPUに新たな脆弱性、研究チームが実証コード公開:「Skylake」「Kaby Lake」で確認

脆弱性はIntelのCPU「Skylake」「Kaby Lake」で確認され、研究チームはこの問題を突いて、TLSサーバからOpenSSL秘密鍵を盗むことに成功したという。

フィンランドとキューバのセキュリティ研究チームが11月2日、IntelのCPUに新たな脆弱性を発見したと発表した。「Spectre」「Meltdown」と呼ばれる脆弱性と同様に、サイドチャネル攻撃を仕掛けて情報を盗み出すことが可能だとしている。

今回の脆弱性(CVE-2018-5407)はフィンランドのタンペレ工科大学と、キューバのハバナ工科大学の研究チームが発見し、「PortSmash」と命名した。

同チームが公開した情報によると、脆弱性は、同時マルチスレッディング(SMT)技術を実装したIntelのHyper-Threadingアーキテクチャにおける実行エンジン共有に起因する。悪用すれば、同じ物理コア上で実行されているプロセスから情報を抜き出すことが可能とされ、研究チームはこの問題を突いて、TLSサーバからOpenSSL秘密鍵を盗むことに成功したという。

ただし、この脆弱性を悪用するためには、標的と同じ物理コア上で不正なプロセスを実行する必要があるという点で、ローカル攻撃と位置付けられると解説している。

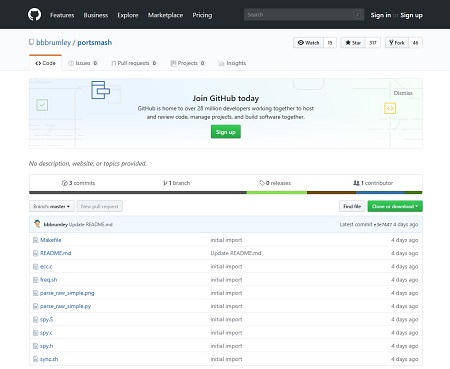

脆弱性はIntelのCPU「Skylake」「Kaby Lake」で確認され、研究チームは両CPUに対して通用するコンセプト実証コードをGithubで公開している。また、OpenSSL(1.1.0hまでのバージョン)や、Ubuntu 18.04も影響を受けることが分かっているという。

対策としては、BIOSでSMT/Hyper-Threadingを無効にすること、OpenSSL 1.1.1にアップグレードすることを挙げている。

関連記事

「Spectre」関連の脆弱性、また新たに発覚 IntelやARMのプロセッサに影響

「Spectre」関連の脆弱性、また新たに発覚 IntelやARMのプロセッサに影響

Intelなどのプロセッサに搭載されている投機的実行という機能に関連して、マサチューセッツ工科大学(MIT)などの研究者が新たな脆弱性を報告した。 「Spectre」「Meltdown」問題――今、情シスは何をすべきか?

「Spectre」「Meltdown」問題――今、情シスは何をすべきか?

年初に公表された「Spectre」と「Meltdown」により、IT業界全体が振り回されている。対策も二転三転する状況が続いているが、情シスはどのようにこの問題に向き合えばいいのだろうか。 プロセッサ脆弱性「Meltdown」と「Spectre」のまとめサイト開設

プロセッサ脆弱性「Meltdown」と「Spectre」のまとめサイト開設

Intelが「他社のプロセッサも影響する」と発表したプロセッサの重大な脆弱性「Meltdown」と「Spectre」についての情報がまとまったWebサイトを、これらの脆弱性を発見したグラーツ工科大学が開設した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説