いざ! という時にあわてないためのウイルス対策「運用」再考:いま、ウイルス対策を再考する 運用編(2/5 ページ)

例えば、多数存在するクライアントPCで頻繁に更新確認を行うと、ネットワーク帯域やサーバ側の性能を圧迫する可能性もあり、設計に注意が必要だ。これに対しゲートウェイ対策製品の場合は、例えば10分おきに更新確認を行ったとしても負担はわずかである(製品によっては更新間隔をあまり短く設定できないものもあるが、メーカー側で個別に対応策を用意している場合もあるので問い合わせてみるとよい)。同様に、ファイルサーバやグループウェア製品に導入されたウイルス対策ソフトについても、一般PCの更新間隔よりは短くしておくほうがいいだろう。

新種ウイルスが蔓延を始めた場合、ウイルス対策製品メーカーは緊急の定義ファイル更新を行うことが多い。このような不定期の更新については、人が介在しなくてもできるだけ早く行えるようにしておけば、それだけ新種のウイルス/ワームが通過してしまう危険を減らすことができる。

ウイルス対策ソフトメーカーの多くでは、ユーザーに対し新種ウイルスやパターンファイル更新情報を配信するサービスを提供している。このような更新情報がメーカーから届いた場合、管理者は自動更新設定の有無にかかわらず、ただちに手動で更新の確認を行うべきだ。

こうしたゲートウェイやサーバ――往々にして業務上重要な役割を担っていることが多い――の管理は管理者の責任である。自動更新間隔を小さくするのは、あくまでも、管理者が何らかの理由で作業を行えなかった場合や、メーカーからの通知が遅れた時に備えた安全策だと考えた方がよい。自動更新は通信事情やメーカー側へのアクセス集中などで失敗する可能性もあるから、この機能に任せきりにすることなく、必ず自ら確認をしておくべきである。

「パッチをあてろ」と言うけれど

自動感染型のワーム対策の基本は「パッチ」=セキュリティアップデートの適用だ。最新のパッチを確実に導入しておけば、危険をかなり低下させることができる。しかし情報システムの中には、すぐにパッチを適用するのが困難なサーバも存在する。

パッチとはそもそも「つぎあて」の意だ。発見されたセキュリティ問題の解消を優先しているため、パッチは根本的な改修というよりも、文字通り「つぎあて」的に対策を組み込んだものとなる。サービスパックなどとは異なり網羅的な試験が行われることも少ないので、場合によっては導入後、別の障害を誘発する可能性もある。

重要なサービスを担っているサーバでは、可用性の確保が至上課題になっている場合が多いから、障害を起こしかねないパッチの導入は敬遠されるのが一般的だ。しかし、このようなサーバに脆弱性を悪用したワームが感染したら、と考えると背筋が寒くなるのも事実だから悩ましい限りである。月並みだが、できる限り速やかに動作確認を行い、適用するしかない。だがもし、動作確認に時間を要したり、不幸にして障害が発生することが分かったりした場合はどうしたらよいのだろう。

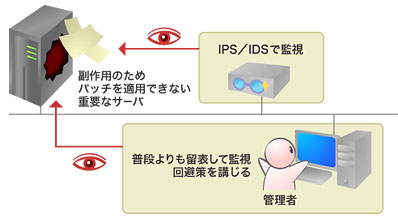

脆弱性が発見されたサービスが、どうしても停止できないようなケースでは、パッチの適用までの間、神経をとがらせて監視するしかない。侵入検知・防御システム(IDS/IPS)のシグネチャがその脆弱性に対する既知の攻撃に対応できていれば、それらで監視、防御を行うこともかなり有効だ。また、パッチ適用以外の回避策(ワークアラウンド)が提示されているケースもあるので、脆弱性情報をよく吟味してみることも必要だろう(図3)。

もちろん、最新のパッチを常に適用していたとしても、未知または未公開の脆弱性(「ゼロ・デイ」と呼ばれる)が狙われる可能性もあるため、絶対に安全というわけではない。ただ多くの場合、脆弱性に対する攻撃方法やそれを実装するコード(「Exploit」と呼ばれる)がインターネット上で流通し始めた後に、それをベースにしたワームが作られることを見ると、どうやら、攻撃コードを作るのとウイルスやワームを作るのとでは別の才能や動機を要するようにも思える。

繰り返しになるが、いきなりゼロ・デイ脆弱性を攻撃するワームが作られる可能性はゼロではないから、決して安心はできない。だが少なくとも、既知の脆弱性にきちんと対処しておくことで、ワーム感染の危険性を大幅に減らすことが可能である。

持ち込みPCへの対策

さて、この種のワームで最も問題にされるのが、ノートPCなどによる外部からの持ち込みだ。感染速度が非常に速い自動感染型ワームは、感染したPCをネットワークに繋いだ瞬間に、近隣のPCに対して感染行動を開始する。

昨年、Blasterワームに引き続いて、お盆休み明けに大きな被害を引き起こしたNachiワームの件は記憶に新しい。事前に警告されていたにもかかわらず、休暇中に自宅からのインターネット接続などで感染し、休み明けに社内にワームを持ち込んだケースがかなり多かったと言われている。

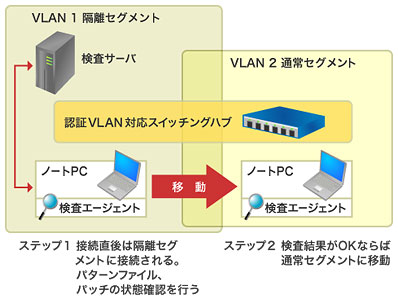

感染PCを社内のネットワークに繋ぐ前に発見し、ワームを駆除することができればよいのだが、口で言うほどなかなか簡単なことではない。いわゆる隔離ネットワーク(検疫システム)を作り、接続されたPCを検査してから、業務用ネットワークに接続を許可するようなタイプの製品もいくつか市販されている(図4)。だがPC一台ごとにエージェントソフトウェアの導入が必要だったり、認証VLAN対応のスイッチングハブとの連動が必要だったりと、コスト面や導入の手間を考えると問題も多い。

しかし、全社的な導入は困難としても、特に重要な情報を扱うネットワークについては、一般のネットワークと論理的に分離した上で、こうしたソリューションを導入することで、安全性を高めることができるだろう。また、管理外の(例えば個人所有の)PCなどを持ち込んで、社内LANに勝手に接続するようなケースでは、一般にリスクが高くなる。接続される機器についての管理基準を明確にするとともに、重要なネットワークにおいては、指定外の機器の接続を完全に禁止するようなことも必要だ。

最後の要は「人」的な対策

セキュリティ対策の最後の砦(最後の敵でもあるが)は「人」だ。セキュリティの基本はルールを作ってそれを守ることだから、「人」がそれを守れなくては、セキュリティは崩壊する。いわゆるセキュリティ対策システムや製品は、「人」がルール違反をしにくくする効果はあるが、完璧ではない。特に、ウイルス対策のように、常に敵に対して後手にまわる宿命を持つ分野では、要となるのはやはり「人」である。

「怪しいメールは開くな。特に、添付ファイルは絶対にダブルクリックしてはいけない」というのはウイルス対策の鉄則だ。けれどいまだに、メール経由でウイルスに感染してしまうPC(というより「人」)は後を絶たない。これはまさに「人」の持つ問題点だといえよう。

少しでも知識を持つ人にとっては「常識」であっても、それが世間の「常識」として通用しないのは、世の中の常だ。セキュリティ対策を推進するにあたっては、「常識」をあたりまえのこととせず、一つずつ再確認していく慎重さが必要になる。

また、常識を常識として認知させるためには、啓蒙や教育が不可欠だ。メールを開いてはいけない理由は知っていても、ウイルス対策ソフトが入っているからと安心していたケースもあるだろう。少なくともこのような「常識」については、定期的な社員教育などのシステムに組み込み、きちんと全員が身につけるようにしておきたいものだ。少なくとも年1回程度は、PCを使用する立場にある社員に対して、集合教育などを行いたいものである。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい