いざ! という時にあわてないためのウイルス対策「運用」再考:いま、ウイルス対策を再考する 運用編(3/5 ページ)

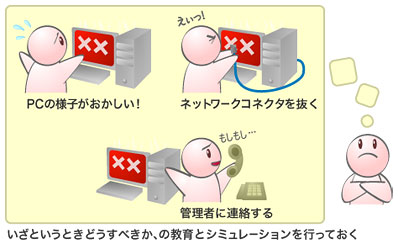

後でも述べるが、予防においてのみならず、万一感染が発生したケースでも人の動きが重要になる。例えば、自分のPCの動作がおかしいと思ったとき、ウイルスなどに感染した可能性を考慮して適切な行動がとれるかどうかという点は、感染拡大防止においては重要だ。

例えば、急にPCの動作が重くなって不安定になったり、タスクバー上のネットワークアイコンが連続的に通信が行われていることを示した時、迷わずネットワークコネクタを抜き、社内サポートに電話を入れることができる人は少ないだろう。しかし、ウイルスやワームの感染に際して、このような症状が発生しうることを知識として知っていれば、次にとるべき行動を選ぶことは難しくない。

大きな組織の全員がこのような行動をとれるようにするのは難しいかもしれないが、例えば各部署に1〜2名ずつ、そうした知識を持つ人間を育てることならば可能だ。火事のとき、自衛消防団の初期消火が重要であるように、ウイルス/ワーム対策においても、部署レベルでの自衛消防団的な体制が必要になるかもしれない。

危機管理のためのシナリオ

「100%完璧な予防対策は不可能だ」という前提に立つならば、万一の不正プログラム侵入や感染に際して、速やかに対応できるように体制を整えておく必要がある。このためには、典型的なウイルス感染事故のパターンをいくつか挙げ、感染の発生から、発見、拡大防止、駆除、復旧にいたる過程をシミュレーションしてみることが重要だ。シナリオを作るにあたってのポイントは、次のような点だ。

- 侵入経路(前回記事参照)ごとのシナリオを考えること

- 侵入/感染の結果、発生するであろう事象をできるだけ洗い出すこと

- 発生する事象のうち、侵入/感染を発見するために有用なものをいくつか選んで、その検出方法について考えること

- 感染の拡大防止のためにとりうる方策について洗い出し、実施可能なものをいくつか選んで、具体的な方法を検討すること

- 感染したPCなどからウイルス/ワームを駆除する手段とその入手方法について考えること

- 想定される被害とそのリカバリ方法、コストなどについて考えること

例えば、ウイルス定義ファイル更新前にメールで着信したウイルスを誰かが誤って開き、感染したケースを考えてみよう。

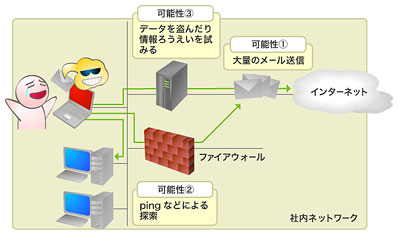

1.大量メール送信型ウイルスの場合

まず、最近多く見られる大量メール送信型ウイルスに感染した場合、PCから直接、相手方に対して大量のメールが送信されるため、メールサーバを経由しないSMTPトラフィックの急増が見られる。この傾向はファイアウォールのログなどから判断できることが多い。

もしファイアウォールで、自社のメールサーバを経由しない、内部から外部へのメール送信(SMTP)を禁止するように設定していた場合(実際、こうした設定が推奨されるのだが)、管理者は、ポリシー違反アラームをファイアウォールから受け取ることもできる。アラームの閾値を適切に調整すれば、一定数以上の違反が発生した場合にのみ管理者に通知するようなことも可能だ。したがって、この現象はウイルス感染を検出するために利用できる。

この場合は大量のメール送信による負荷のため、PCそのものの反応が遅くなったり、不安定になったりすることも考えられる。これを機械的に判断することは困難だが、利用者に知識があれば、メールを開いた後にこうした現象が出た場合、ウイルス感染を疑って適切な処置を行うことも可能だ。

したがって、こうした状況がウイルスによって生じうること、また感染が疑われる場合は、まずPCをネットワークから切り離す必要があることなどを一般の利用者に広く知らせておくことで、利用者自身による初期対応を期待できる。

2.自動感染型ワームの場合

もし、これが自動感染型のワームであった場合、対処はより複雑だ。感染するとワームは、次の感染対象を探索する行動を開始する。探索の方法はいくつかあるが、大別すれば、最初にpingを使用してホストの存在を探索するものと、直接、攻撃対象となるサービスへのアクセスを試みるものの二種類が考えられる。

探索は、IPアドレスを順次、もしくはランダムにスキャンする方法で行われるが、探索するIPアドレスの決め方にはいくつかの方法がある。インターネット上で感染を広げることを中心に考える場合、探索対象IPアドレスは、いわゆるグローバルアドレスの範囲でランダムに生成される。近隣への感染に重きを置く場合は、感染したホストのアドレスが属するネットワークやプライベートアドレスの範囲を中心に探索することになる。最近のネットワークワームは、内部ネットワークに蔓延しながら効率よくインターネット上で感染を広げるため、この両方を適当な比率で行うものが多い。

こうした探索活動(スキャン)は、侵入検知システム(IDS)によって検知できることが多い。また、インターネットに対してスキャンを行うケースでは、ファイアウォールのセッションログやアラーム機能を使って検出できるケースもある。攻撃による感染の試みが行われた場合は、IDSによって検知できることが多い。特に、内部ネットワーク内でこうした検知が発生したケースのほとんどはワーム感染が原因といえる。

ただしIDSには、攻撃の誤認が生じたり、攻撃自体の成功、不成功までは判断できないという問題がある。こうした問題は、IDSをうまくチューニングすることで、かなり改善できる。特に、内部ネットワークでのワーム対策としてIDSを使用する場合は、目的に応じたチューニングは不可欠の作業といえるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい