監視と検知が可能にする迅速なインシデント対応:ネットワーク運用におけるセキュリティ(2/4 ページ)

まず、1.の監視機器自身が発するメッセージ/情報について、種類ごとに紹介しよう。いずれも、収集したログは障害発生時の重要な証拠となる。したがってバックアップも重要だ。最低でも日次、可能であれば数時間おきにバックアップを行うことが望ましい。

●サーバOS/アプリケーションの各種ログ

UNIX系OSであれば「syslog」が、Windows NT系のOSであれば「イベントログ」が標準ログ形式となる。

Windowsであればあまり選択の余地はないが、UNIX系OSであればsyslogに記録させる内容のチューニングが可能だ。全体のポリシーと各機器の重要度に応じた個別ポリシーの組み合わせに基づいて何をロギングするかを決定し、適切なログを取得する。

一般にはUNIX系のみ、あるいはWindows系のみということは少なく、混在環境であることが多い。したがって、syslogとイベントログをどのように統合管理するかが問題になる場合が少なくない。

それにはいくつかアプローチがあるが、導入が容易な方法として、syslogを使用した各種ログの統合管理を紹介する。

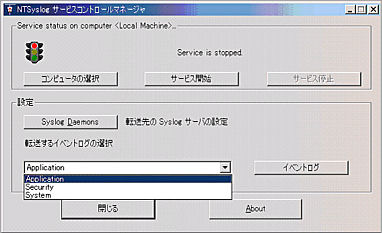

- NTSyslog

NTSyslogはWindowsのイベントログをsyslog形式に変換し、任意のsyslogホストに転送するシンプルなアプリケーションだ(フリーウェアでhttp://sourceforge.net/projects/ntsyslog/より入手可能。でんか氏による日本語対応版はhttp://www.hi-ho.ne.jp/denkas/library/)。

ただし、インストールした後に、Application/Security/Systemの各設定を確認・変更した後に適用ボタンを押さないとレジストリが作成されず、イベントが転送されない場合がある(画面1、2)。

Windowsリソースキットに含まれている「logevent」や、日本語対応版NTSyslogと同じ作者による「EventLogger」といったテストイベントを上げられるツールを用い、導入時にテストを行うようにする。

- SL4NT

SL4NTはsyslogサーバ機能(syslogd)以外に、イベントフィルタ機能、メール/SNMPによる通知機能を備えた高機能なアプリケーションだ(シェアウェアで、価格は95ドル)。UNIX系OSであれば標準のsyslogd+Swatchの組み合わせが一般的だが、導入が容易で、かつログ収集、イベントフィルタリング、通知機能が含まれているオールインワンパッケージという点で紹介しておきたい。

SL4NTはMMCベースのGUI(SL4NT Manager)だ。フィルタ/通知条件を追加できることが最大の特徴で、下記の項目をサポートしている(SL4NT version 3.2の場合)。

≪Supported rule conditions:(※フィルタ条件)≫

Facility

Priority

Source IP-address

Destination IP-address/port

Receive time

Substring search in message text/Regular Expression matching

Custom evaluator object (implemented as an ActiveX object)

≪Supported rule actions:(※通知条件)≫

Log message to Windows NT Event Log (Application, Security, System)

Log message to log file

Run program

Send network alert

Send email (SMTP) message (MIME 1.0 compliant)

Forward syslog message to another syslog daemon

Log message to an ODBC database

Forward message to viewer (any Telnet client)

Execute custom handler (implemented as an ActiveX object)

一般的には、フィルタを設定し、条件にマッチしたものをメールやSNMPなどで通知するという使い方となる。イベントフィルタの重要性については後述する。

●IDS/IPSの検知イベント

IDS/IPS(Intrusion Detection/Protection System)が導入されている環境であれば、IDS/IPSによる検知イベントは、セキュリティインシデント発生時に非常に有益な情報となる。

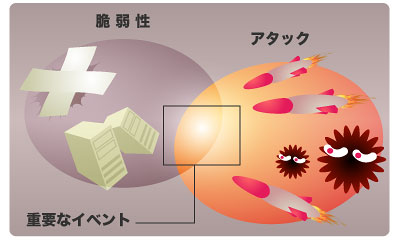

ただし、どんなに優秀な製品でも、デフォルトのポリシーでは大量のイベントが検知される。したがって、セキュリティの観点から見たときに重要なイベントが、プライオリティが低くて不要なイベントに埋もれて見えなくなる可能性がある。環境に合わせた適切なポリシーチューニングは必須だ。

ポリシーチューニング技法については本稿の範囲を越えるので言及しないが、防御/監視対象は何なのかを明確にし、それぞれの環境に合ったポリシーチューニングを行ってほしい。

図2に、ポリシーチューニングの基本的な考え方を表した。たとえば、Windows系OSが導入されていない環境であれば、Windowsの脆弱性を突いた攻撃に対するプライオリティを下げる、といった形でチューニングを行う。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

図2●IDSのポリシーチューニング(出典:インターネット セキュリティ システムズ)

図2●IDSのポリシーチューニング(出典:インターネット セキュリティ システムズ)