監視と検知が可能にする迅速なインシデント対応:ネットワーク運用におけるセキュリティ(1/4 ページ)

さまざまなIT事故による被害を最小限に抑えるには、迅速に事故を「発見」することが重要なポイントとなる。その重要な手段である「監視」と「検知」の技術について紹介しよう。

過去の記事「まずはセキュリティの基本的な考え方から理解する」および「SOCを例としたインシデント対応のポイント」も参照ください。

不正アクセスをはじめ、運用やセキュリティに関わる事故は後を絶たない。そして、事故が発生しているにもかかわらず、それに気付かなかったがために影響が拡大してしまうケースも少なくない。被害を最小限に抑えるには、迅速に事故を「発見」することが重要なポイントとなる。その重要な手段である「監視」と「検知」の技術について紹介しよう。

監視と検知

あなたは、自分が管理しているサーバやネットワークで何が起こっているか把握できているだろうか。また、インストールしたはいいけれど、パッチの適用やバックアップといった最低限の日々の運用を行っているだけで、あとはほったらかしになっていないだろうか?

現状を把握していないと、トラブルが発生した場合に以下のような問題が発生する。

- 状況の把握を行ってからでないと対応が行えない。したがって対応が後手に回る

- 正常時の状況を把握していないと「何が異常なのか」の切り分けができず、対応に時間がかかる

つまり一口で言えば「イケてない」状況になってしまう。このような「リアクティブ」な事態に陥らないためには、日々の監視/検知が重要だ。

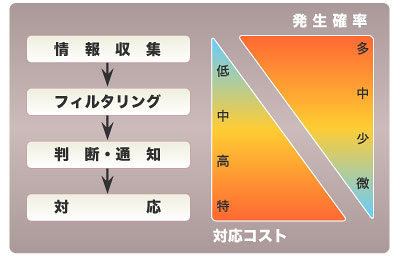

サーバやネットワーク機器、セキュリティ機器の運用を行う際に、どうやって障害を監視、検知し、対応するかを表したものが図1である。

1.情報収集

判断材料となる情報がなければ、そもそも何が起こっているかさえ把握できない。どのような方法で情報を収集するかを考える必要がある。

2.フィルタリング

情報の質が低かったり、あるいは量が多すぎる場合、それほど重要でない大量の情報の中に重要な問題がまぎれてしまい、結果としてこれを見逃す可能性が高くなる。逆に、詳細な分析を行う際に、必要な情報が記録されていないこともある。ここでは、状況証拠を収集するための情報と、対応のトリガーとする情報を明確にしておくことがコツといえる。

3.判断/通知

重要と思われる情報を把握したら、その緊急性を判断し、適切な部門や担当者に通知を行う必要がある。夜中であろうが休日であろうが、必要な場合には連絡を取らなければならないのだが、これはどちらにとっても心理的な負担が大きい。どのようなケースで誰に連絡を取るかをあらかじめ明確にしておき、機械的に連絡が流れるようにすることが望まれる。

4.対応

対応のフェーズは千差万別だが、ぜひここで「悲観的に準備し、楽観的に実施せよ」という言葉を思い出してほしい。事故対応のケースでは、情報が誤って解釈される場合が多い。どうでもよいことに過剰に反応してしまうことも少なくない。まず最悪のケースを想定し、優先順位に基づいて準備を迅速に行い、後は楽観的に作業を進めるようにする。

情報収集とフィルタリング

最終的な判断、対応の詳細はケースや環境によって異なる。ここでは、情報収集とフィルタリング/通知という2つのステップについて、実例を交えながらポイントを紹介する。

ここでは、判断材料となる情報を大きく2つに分けて考えていこう。

1. 監視対象機器自身が発するメッセージ

2. 監視対象機器を監視しているNMS(Network Management System)などが生成するメッセージ

2.のジャンルには「hp OpenView」などの商用アプリケーションのほか、「MRTG」「RRDTool+Cacti」「Nagios」といったGPLライセンスに基づくフリーソフトウェアがある。これらについて紹介しているWebページも多数あるので、詳細は割愛させていただく。ただし、イベントフィルタリングや通知の考え方には共通の部分が多いため、参考になる点もあると思う。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

図1●監視・検知のフロー(出典:インターネット セキュリティ システムズ)

図1●監視・検知のフロー(出典:インターネット セキュリティ システムズ)