MSの脅威分析ツール最新版はどこまで使える?(1/2 ページ)

Threat Analysis & Modelingツールは、ITアーキテクトがソフトウェアの脆弱性のビジネスに対する脅威を特定するのに役立つが、Visual Studioと統合されていないことが採用のネックになりそうだ。

Microsoftの新しいThreat Analysis & Modelingツールは、ITアーキテクトがソフトウェアのセキュリティ脆弱性のビジネスに対する脅威を特定するのを支援し、効果的な対策の指針を提供することを目指している。現在ベータ段階にあるThreat Analysis & ModelingのVersion 2.0により、開発者とアーキテクトは、アプリケーションのモデルを作成して既知の攻撃手法のライブラリと比較することで、アプリケーションの潜在的な脅威を評価できる。だが、この最新ツールはMicrosoftのVisual Studioのモデリングツールと統合されていない。

脅威モデルの主な構成要素

Threat Analysis & Modelingツールは、MicrosoftがTrustworthy Computing(信頼できるコンピューティング)の取り組みの一環として作成したセキュリティ開発ライフサイクル(Security Development Lifecycle:SDLC)の手法に基づいている。SDLCとThreat Analysis & Modelingツールには4つの中心的なキーワードがある。

「脅威」は、ビジネスにおいて発生する可能性のある好ましくない事象を指す。脅威の例としては、機密性の喪失(クレジットカード情報の漏えいなど)、アプリケーションの完全性の喪失(不正確な価格情報が商品カタログに含まれるなど)、アプリケーションの可用性の喪失(サービス妨害攻撃などによって発生する)などがある。脅威は、ソフトウェアの「脆弱性」を突いた「攻撃」によって現実のものになる。「対策」は、開発者やITアーキテクトが攻撃の成功を防いだり、被害を軽減するために実施できる措置を指す。

例えば、オンラインショッピングサイトには、過失による顧客のクレジットカード情報の漏えいという脅威がある。この脅威は、特殊なテキスト入力がWebサイトに送信され、バッファオーバーランの脆弱性が悪用されることで現実のものになる可能性がある。このサイトの開発者は、バッファオーバーランが発生する可能性が非常に少ないC#のようなプログラミング言語を使ったり、ソースコードをレビューしてユーザー入力が適切に検証されるようにするなどの対策を講じることができる。

脅威モデルの作成

Threat Analysis & Modelingツールにより、ITアーキテクトは、アプリケーションがどのように構築されているかを記述し、さまざまな使い方のシナリオを攻撃手法のライブラリに対して検証することで潜在的脅威を特定し、攻撃への対策を調べることができる。アーキテクトはアプリケーションを構成するロール、データ、コンポーネントを定義し、アプリケーションのユースケース(シナリオ)に関連付けることで、アプリケーションのモデルを作成する。

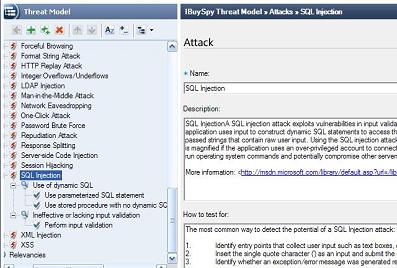

画面の左では、攻撃手法のリストの中でSQL Injection(SQLインジェクション)が選択されている。このウィンドウでは、SQLインジェクション攻撃が発生する2つの要因(動的に生成されるSQLの使用と、入力検証の不備や欠落)も示されている。右のペインでは、攻撃の仕組みと脆弱性テストの方法が詳しく説明されている。

Copyright(C) 2007, Redmond Communications Inc. and Mediaselect Inc. All right reserved. No part of this magazine may be reproduced, stored in a retrieval system, or transmitted in any form or by any means without prior written permission. ISSN 1077-4394. Redmond Communications Inc. is an independent publisher and is in no way affiliated with or endorsed by Microsoft Corporation. Directions on Microsoft reviews and analyzes industry news based on information obtained from sources generally available to the public and from industry contacts. While we consider these sources to be reliable, we cannot guarantee their accuracy. Readers assume full responsibility for any use made of the information contained herein. Throughout this magazine, trademark names are used. Rather than place a trademark symbol at every occurrence, we hereby state that we are using the names only in an editorial fashion with no intention of infringement of the trademark.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用