無線LANのセキュリティ、SSIDと掲示板は匿名が基本:無線LAN“再構築”プラン(2/3 ページ)

セキュリティ強化に必須の「暗号化」と「認証」

これら無線LANを取り巻く4つの脅威に対して、対策の基本となるのが「暗号化」と「認証」だ。

暗号化:盗聴への対策

盗聴への対策として必要なのは、通信が傍受されても解読できないようにする「暗号化」を行うことだ。暗号化技術は容易に解読されることのない、十分に強固なものでなければならない。この点で、かつて無線LAN標準の暗号化方式だったWEPは、登場直後にその実装の脆弱性や解読方法が公になってしまい、暗号化の強度がはなはだ不十分なものであった。

暗号の強度と並んで重要なのは、通信経路において暗号化がなされていない「隙間」が生じないようにすることである。例えば、無線LANのセキュリティ強化のため、インターネットVPN技術であるIPsecを用いることがしばしば議論に上る。しかし、IPsecは無線LANに接続した後にソフトウェアを実行して開始する必要があるため、一部ではあるが暗号化されない状態が生じてしまう。その隙間を生じさせないために、暗号化技術はアダプタやアクセスポイントなどの伝送機器上に実装されていることが望ましい。

認証:なりすまし/誤接続への対策

なりすましや誤接続への対策としては、認証を行うことが必要だ。特に無線LANでは、ネットワークが端末が正規のものか確認するだけでなく、端末もネットワークが正規のものかを確認する「相互認証」の仕組みを持つことが求められる。

有線ネットワークの場合、その利用環境をゾーニングやゲートなど物理的セキュリティで保護することが可能である。このため認証そのものが実装されておらず端末を接続すれば誰もが使える状態になっていたり、認証が実装されていたとしても端末が正規のものであるかどうかしか確認しない片方向認証にとどまっていることが多い。

認証に使う資格情報には、ID・パスワードや電子証明書がある。どの手段を使うにせよ、無線LANの実際の通信に先立つ認証のフェーズにおいて、情報をしっかりと暗号化した上でやり取りされていなければならない。無線LANで今でも一般的に用いられるものにMACアドレス認証がある。しかし、MACアドレスは無線フレーム上、暗号化されない情報である。このため、本来の認証の仕組みとしては適格ではない。

より強固な暗号化と認証を実現するには

脆弱とされてきた無線LANセキュリティだが、2004年6月にセキュリティを強化した標準規格IEEE 802.11iが登場した結果、無線セキュリティ規格にかかわる心配はなくなったといえる。

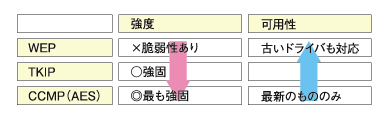

無線LANの暗号化方式には「WEP」「TKIP」「AES」がある。先に述べたようにWEPは脆弱な暗号化であり、解読されるおそれがあるため、企業の無線LAN環境ではTKIPやAESを使うことが望ましい(表1)。

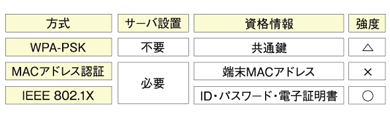

また、企業の無線LANの認証についてはIEEE 802.1X認証を使うことが一般的だ。IEEE 802.1Xは、一部の方式を除き相互認証が実現されており、資格情報も安全な形でやり取りされる。さらに、認証が済んだ端末に対して暗号化に使うキーを生成して配送してくれるため、暗号化の強化にも役立つ(表2)。

しかし、これらの技術は最新のアダプタやOSでしか対応していないため、やや汎用性に欠けるのも事実だ。新旧の端末が混在したネットワークで無線LANを導入しなければならないケースでは、環境統一のため、脆弱性があることは認識しつつも脆弱な暗号化方式や認証方式を採らなければいけないこともある。このあたりは、IT管理者にとっても悩ましいところだろう。

通信不能攻撃はどう防ぐ?

技術的な対策が難しいのが「通信不能攻撃」だ。物理的な手段として工事でシールド技術を施すという方法があるが、費用がかさむ上、無線LAN以外の携帯電話やテレビ/ラジオなどほかの媒体の電波も影響を受けるため、現実的ではない。そこで、ここは運用で対処することになる。

つまり、無線LANしかない環境を作らず、必ず有線LANによる代替手段を用意しておくとか、通信の重要性によってはそもそも無線LAN自体を導入しないという検討が必要になる。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- クレカ利用通知が止まらない…… 我が家で起きた不正アクセス被害のいきさつ

- アスクルのランサムウェア被害、原因は凡ミス? ダークWebに潜り真相に迫る

- なぜNHKは日本IBMを訴えたのか 2025年ランキングで浮かび上がる「レガシー刷新をめぐる根深い問題」

- Amazon、1800人の北朝鮮の不正就業を阻止 キーボード入力遅延から暴く

- IT関連法改正で「IPAはこう変わる」 IT部門が押さえるべきポイントを解説

- メインフレームにも「AIエージェント」の波 レガシーシステムの概念が変わる?

- 「だめです禁止です」を捨てる Visional流“誘導型セキュリティ”改革とは?

- AI時代、IT大国インドとの付き合い方 ほぼ100%を求める日本、80%で発車のインド

- AIブームを「銀の弾丸」に変えらえるか 2026年、企業ITが直面する課題

- 名古屋市が悩んだ「分散NAS」の限界と、全庁統合でHDD/SSD階層化を選んだ理由