MacやUNIXは? 1X認証が使えないときの“隠れ技”:無線LAN“再構築”プラン(3/3 ページ)

ゲートウェイ配下にルータを入れてはだめ

Web認証システム導入でポイントとなるのは、まず端末と認証ゲートウェイの間は必ずレイヤ2の接続性が必要になるということだ。レイヤ3のネットワーク構成、すなわちルータが入ってしまうような場合にはWeb認証は実現できない。これは、端末の通信を透過させる際、認証済みの端末からのパケットかどうかを、そのMACアドレスを見て判断しているためだ。端末とゲートウェイの間にルータが入るとパケットに載るMACアドレスがルータのものに置き換えられてしまい、Web認証が成り立たなくなる。

また、Web認証では802.1X認証のように無線LANの暗号化キーを生成・配送することができない。このため、暗号化については別途セキュアな方式を選定しておく必要がある。理想的には、認証サーバなしでセキュアな暗号化を実現するものとして事前共有キーで認証を行うWPA-PSKがあるので、そうした方式を使う。

ところが、Web認証はそもそも端末が統一されていない環境に導入される方式である。とすると、802.1X認証の対応可否と同じく、可能となる暗号化も端末ごとに異なる可能性が高い。最近のPCであればIEEE 802.11iに対応しておりAESでの暗号化が可能だが、古い外付けの無線LANアダプタを使っているPCではWEPにしか対応していない場合もある。

こうした制約はどうしても発生するので悩ましいところだが、許される範囲内で最強の暗号化方式を検討しよう。それでもWEPにせざるを得ない場合は、128bitのキー長を使用し、そのキーはランダムに生成した16進数で設定するといった工夫をするべきだろう。

“偽”認証ポータルの脅威を回避する工夫

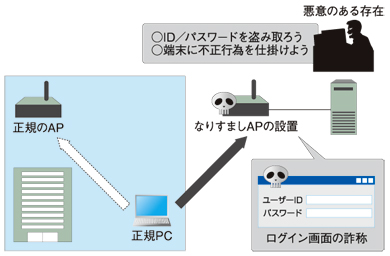

セキュリティの面で懸念されることをもう1つ述べておこう。不正アクセスポイントの脅威だ。Web認証では、認証ゲートウェイが端末に対しID/パスワードの入力を要求する。ところが端末からは、それを要求してきたゲートウェイが正規のものであるかどうかを確かめることが難しい。何者かが不正なアクセスポイントを立てて、偽認証ポータルからID/パスワードを詐取する行為が可能なのである(図3)。

そこでWeb認証では、認証時にユーザーと管理者しか知り得ない情報を動的に変更して表示するなど、認証ポータルが正規のものであることをユーザーが確認できるような工夫が必要である。例えば、認証が成功すると、画面上にユーザーがあらかじめ登録したキーフレーズを表示させるといったことが考えられる。このキーフレーズは一定期間ごとに更新することが望ましい。

あるいは、その都度異なるパスワードで認証するワンタイムパスワードの仕組みとセットで導入することも考えられる。ワンタイムパスワードは、ワンタイムパスワード用の認証サーバを構築すると同時に、ユーザー側にも動的なパスワードを表示させるトークンを配布する必要があるなど、いささか大掛かりになる。このため、必ずしもすべての環境で実現できるものではない。いずれにせよ、Web認証には相互認証ではないという欠点があり、それを補うための何らかの方策が必要なことは、システム担当者の方の頭にとどめておいてほしい。

このような注意点から分かるように、802.11iで採用された802.1X認証とは異なり、Web認証は暫定的なソリューションにすぎない。セキュリティの観点からは決して万能なものではないことを踏まえつつ、実環境における業務上の要件とのバランスの中で使いこなしていくことになるだろう。

だが、認証を行い、そのログを取っておくこと自体には大きな意味がある。それは、ユーザーの不正行為が発覚した場合に追跡調査が可能になるということだ。そこまでの事態が生じる以前に、無線LAN使用時の不正行為を心理的に抑止する効果がある。認証の実装が何もなければ、不正行為に対して管理者は何も打つ手がないわけだから、この差は大きいといえる。

大水祐一

NTTコミュニケーションズ システムエンジニアリング部 主査。企業向け無線LANの設計に従事。無線LAN対応携帯電話の登場でモバイルセントレックスの案件が相次ぎ、安定した音質確保のための設計技法確立を思案する日々。

関連記事

Windowsと無線LANの連携、カギを握るのは人間関係?

Windowsと無線LANの連携、カギを握るのは人間関係?

WindowsログオンもLANの認証も、1度で済ませたい――。Active Directoryと無線LANとを連携させればシングルサインオンも可能だが、むしろそうしないと管理者にとって面倒なことが起きる。 認証の本命、いちエックス導入ア・ラ・カルト

認証の本命、いちエックス導入ア・ラ・カルト

なりすまし、誤接続など、無線LANにとっての脅威はなくならない。だから、そこに認証の仕組みが必要になってくる。環境をできるだけ変えずに採り入れるには、どんな手法がいいのだろうか。 有線と同等、のはずがそうではなかった暗号化の「予想外」

有線と同等、のはずがそうではなかった暗号化の「予想外」

無線LANには3つの暗号化方式がある。その1つであるWEPは、標準でありながらなぜ脆弱だといわれてきたのか。ユーザーの運用自体に問題はなかったのか。新たに2つの暗号化が登場した背景を探る。 無線LANのセキュリティ、SSIDと掲示板は匿名が基本

無線LANのセキュリティ、SSIDと掲示板は匿名が基本

どこでもつなげる効率性を追求するあまり、おろそかにされがちなのが無線LANのセキュリティ。目に見えない脅威への防備として、最初に見直したいセキュリティ対策の基本を考える。 快適なワイヤレスオフィス実現に必要な「ワイヤード」の視点

快適なワイヤレスオフィス実現に必要な「ワイヤード」の視点

無線LANの導入を検討する企業が増えている。その利便性がよく知られているにもかかわらず、安全・快適なワイヤレスオフィスにするために有線LANの環境整備が欠かせないのは皮肉なことだ。- 【特集】無線LAN“再構築”プラン

本特集では、強固なセキュリティとIP電話を快適に利用できるクオリティ(伝送品質)、両面でワイヤレス環境を強化するプランを提示する。あなたの無線LAN、現状のままでいいですか?

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- 監査対策のはずが現場崩壊? 情シスがハマるツール導入のわな