さまざまな経路で忍び込むボット、その感染を防ぐコツは?:年末緊急特番!ボットネット対策のすすめ(1/3 ページ)

ボットは脆弱性やWebサイト、トロイの木馬など多様な手段を用いてPCへの侵入を試みる。その実例と対策のポイントを紹介しよう。

本記事の関連コンテンツは「年末緊急特番!ボットネット対策のすすめ」でご覧になれます。

ひとたび侵入されると外部への攻撃に加担させられたり、重要な情報の漏えいにつながる恐れがあるボットだが、その多くはPCへの感染にOSの脆弱性を利用している。

では、ボットの感染を防ぐには、常にパッチを適用してOSの脆弱性に対応すればいいかというと、そうとも限らない。前回説明したように、最近ではインターネット上から何らかの追加モジュールをダウンロードしてくる「ダウンローダ」タイプのトロイの木馬が増えており、このダウンローダを通じてボット化される場合も存在する(関連記事)。また、ゼロデイ攻撃を通じて侵入したり、アプリケーションの脆弱性を狙うボットも登場している。

OSの脆弱性だけではない感染経路

では、このトロイの木馬は、いったいどこからどうやってインストールされてくるのだろう。主な経路としては以下のような手法が考えられる。

- スパムメールに添付されてくる

- スパムメールの本文中のURLをクリックすることによりインストールされる

- 便利なプログラムを装ってユーザーにダウンロードさせ、感染する

- 掲示板やブログ上のURLをクリックすることによって感染する

- Webブラウザの脆弱性を利用して自動的に感染する

特に、最後のWebブラウザの脆弱性を利用して感染する場合は、ユーザーがそれと気付かないうちに感染してしまうため、危険性が高い。

またトロイの木馬はワームとは違い、自ら感染を拡大する機能を備えることは少ない。ターゲット化された攻撃の一環としてカスタマイズが加えられていることもあって、活動の兆候をとらえ、検体を入手することが困難だ。その上、実行形式のファイルを圧縮/暗号化して解析を困難にする「パッカー」などによって数多くの亜種が登場するため、アンチウイルスの定義ファイルも、その時点では対応できていない場合が多い。

したがって、パッチを適用し、アンチウイルスソフトを導入し、なおかつ定義ファイルを最新の状態にしているからといって、けっして安心はできないのだ。

実際に存在する、上記の手段によるPC侵入の例を幾つか挙げてみよう。

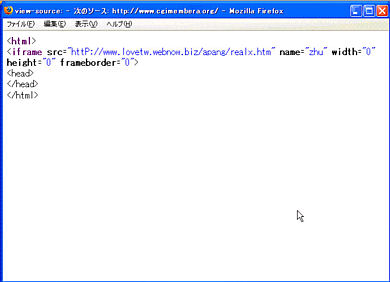

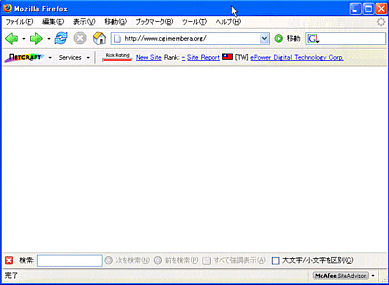

まず、Webブラウザの脆弱性を狙ってPCに侵入を試みるトロイの木馬の例を画面1に示してみた。一見すると単なるブランクページに見える。

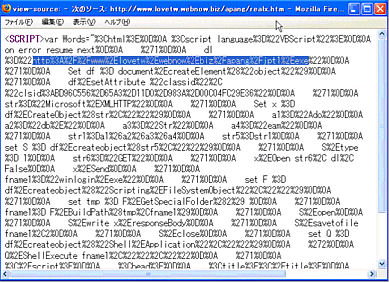

しかし画面2のようにHTMLコードを見てみると、「IFRAME」タグで別のサイトのURLが読み込まれていることが分かる。

さらに、その先のHTMLコードを見ると、スクリプトを用いてトロイの木馬をダウンロードさせようとしている(画面3)。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

一見するとただのブランクページに見える

一見するとただのブランクページに見える