流出事故は「起こることを前提」で日立が推進する情報漏えい対策:RSA Conference Japan 2007(1/2 ページ)

RSA Conference 2007の講演で、ITガバナンスに基づきグループ企業全体としてどのような情報漏えい対策を実施しているか、日立製作所が語った。

日本版SOX法の施行を来年に控えた企業にとって、情報セキュリティの強化を含めた内部統制の整備は急務となっている。だが、セキュリティ関連のインフラは、整えるのに膨大なコストがかかりがちだ。しかも、高セキュリティ環境は従業員に対して何らかの負担をかけることが多い。その結果、作業効率が低下し生産性が上がらないとなると、どこまでセキュリティを強化したらよいのか分からなくなる。

そんなジレンマを抱える企業に対し、2007年4月26日に東京都内で開催された「RSA Conference JAPAN 2007」の講演にて、日立製作所情報システム事業部部長の藤田智巳氏が1つのヒントを提案した。

コスト削減とセキュリティ向上の好循環が成功のポイント

開発畑出身の藤田氏は、2002年に日立製作所情報・通信グループでセキュリティ統括責任者に抜擢された。同社ではセキュリティ設備として、既にIDSやファイアウォールなど外部に対する対策は十分に取られていたが、内部からの情報漏えい対策はまだ弱かった。

そこで、同氏は内部セキュリティ強化を図るため、コスト捻出方法としてプラットフォームの共通化を実施することにした。

その1つが、メールサーバの統合管理だ。これまで同社のメールサーバは事業所ごとに管理されており、「hitachi.com」というドメイン名の前に各事業者名をいれて使用していた。

「例えば8つの事業所があり、各事業所に5人の管理者が常駐し、サーバ5台を管理していたとする。それを1台の高性能サーバに集約して5人の管理者で運用するように変えれば、35人もの人材をほかの業務に回すことができ、1人月100万円とすると3500万円の削減が可能となる」(藤田氏)

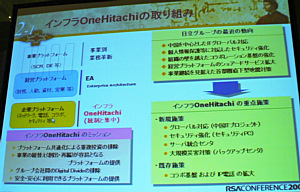

プラットフォームを共通化することで、投資効果や統合時などの無駄な作業工数を削減できる。その削減分を、事業所に一番必要なセキュリティ対策に割り当てて強化する。この手法は、2005年に日立本社の情報システム事業部へ藤田氏が異動し、全社統合とセキュリティ強化の実現という大きな課題に取り組む際に、「インフラOne Hitachi」というミッションへと昇華した。

もっとも、国内だけで500社、海外にも1000社のグループ企業を抱える同社にとって、全体の統制の実現が一筋縄にいくはずはない。そこで、日立は「改革」「統制(ITガバナンス)」「全体最適」の3つを組み合わせて全体的に進めるという概念を打ち立て、組織作りを開始した。

組織体制は、本社地区を統括するコーポレートスタッフを中心に、IT全体のプランをたてる「IT戦略室」、セキュリティポリシーの企画などを担当する「情報セキュリティ本部」、企画されたポリシーの展開方法を考える「情報システム事業部」、日立グループのCIO(海外4名、国内約37名)がセキュリティを含めた監査を実施する「CIO」で構成される。ただし、中央で決めた内容を押しつけるのではなく、グループ企業の自律性を尊重して進めているという。

ITガバナンスの実施は、日立グループ統一のLANやWAN構築を目指す「企業プラットフォーム」、共有可能な財務および総務システムの統合化を進める「経営プラットフォーム」、そして事業所ごとに最適化されたSCMやCRMを構築する「事業プラットフォーム」の3つに分けて推進される。

これらプラットフォームは、インフラOneHitachiの概念をベースに毎年見直しをしながら、ITにおける内部統制やアーキテクチャの標準化などを実施している。実施状況は総合チェックリストで点数化して評価し、「今後何を実施すべきか、コスト投資の効率化は可能かなどが確認できる」(藤田氏)という。

データ暗号化と外部への不正アクセス禁止でセキュリティを強化

以上の体制作りにより還元されたコストは、セキュリティ対策へと投資される。特に同社で重視しているのは情報漏えい対策だ。

藤田氏は「情報漏えいは、これまで築き上げてきた信頼を一瞬で潰してしまう」と警告し、日立では「事故は起きるかもしれない」ではなく「事故は必ず起こる」という立場で対策を推進するようにしていると説明した。

そのため、日立内部で発生した流出事故だけでなく、世の中の事故を日立に置き換え、日立内でそのリスクがどこまで対処できる状態にあるのか、どのような課題があるのかをレポート化して幹部に報告、投資額や対策などを決定している。

ただし、例えば事業成績の芳しくない事業所でセキュリティへの投資が難しい場合は、一気に高セキュリティへと引き上げることはできない。そこで、必要最低限の対策から取り入れるなど、小さいレベルでPDCAを回しながら、徐々にセキュリティレベルを改善する方策を取っている。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

「IT投資は現在、右肩下がりになっており、その分をセキュリティ対策に当てている」と語る藤田氏

「IT投資は現在、右肩下がりになっており、その分をセキュリティ対策に当てている」と語る藤田氏 インフラOneHitachiの取り組み

インフラOneHitachiの取り組み