誕生なるか!? 日本人初のSANS公認インストラクター(1/2 ページ)

SANS Instituteは、日本国内でセキュリティのプロフェッショナルであるSANS公認インストラクターの公募を開始した。認定を受けるためのさまざまな難関を突破できるのは誰か。

米国に本拠を置くITセキュリティ関連組織のSANS Institute(以下、SANS)は、7月17、18日に都内で「SANS Future Vision 2007 Tokyo」を開催した(共催:NRIセキュアテクノロジーズ)。初日に行われたプレス向けラウンドテーブルでは、最新の情報セキュリティ関連トピックスの解説と同時に、SANS認定インストラクターの日本国内での公募を開始したことについての紹介も行われた。

日本で初めての公募、SANS公認インストラクター

NRIセキュアテクノロジーズ SANSジャパン担当の関取嘉浩氏は、SANS公認インストラクターを日本でも公募開始したことについて述べた。

「SANS公認インストラクターはSANS Conferenceでの講義を行っている。現在、その数はワールドワイドで約40人。主に米国人で、一部は欧州の人間。システムインテグレーターなどの実務に携わる傍ら、高度なセキュリティ教育を実践している人たちだ。日本でのSANSトレーニングプログラムは年に2回ほど行っているが、現状では英語による講義で、同時通訳を併用している。日本人のSANS公認インストラクターが誕生すれば、日本語による講義が可能になる」

SANSは情報セキュリティに関する教育だけでなく、独自の調査/研究活動や、米国政府の公共政策への関与など幅広い活動を展開している。SANSで活動している人々は、例えばソフトウェアベンダーやシステムインテグレーター、あるいは公共機関などでの情報セキュリティ担当者など、多くが別に本業を持っており、SANSには「ほとんどボランティアベース」(関取氏)でかかわっているという。

「そのため、SANSの教育内容もベンダーニュートラルの立場で行われる。ベンダーが隠そうとする脆弱性も教えることができる。もちろん、その脆弱性を利用した攻撃に対する防御方法も教える。実務者が中心となっているだけに、内容も即座に実践できるものが基本」(関取氏)

SANSトレーニングコースを受講し、所定の試験をパスすれば「GIAC」(Global Information Assurance Certification)と呼ばれる認定資格を得られる。SANS公認インストラクターへの応募資格の1つがそれだ。SANS公認インストラクターの日本国内公募は、8月31日が第1回の締め切りとなっている。対象者は書類選考と面接で選ばれ、その後はトライアル講義などを実施して講義スキルの確認が行われる。最終的にそれらをクリアした人が、公認インストラクターの認定を受けることになるのだ。

「GIACは、世界で最も難しく、価値あるサーティフィケーションの1つ。SANS公認インストラクターは非常にハードルが高いものであり、その人の所属組織にとっても大きなアドバンテージがあると言える」と関取氏はそのメリットを強調する。

セキュアなプログラミングの実践を

また、SANS Institute代表のアラン・パーラー氏は、情報セキュリティの最新動向について触れた。

「数年前から、楽しみでなく金銭を目的としたサイバー犯罪が中心になってきた。さらに最近では、個人による犯行ではなく、組織犯罪が主流だ。そのサイバー犯罪“ビジネス”に手を染める組織は東欧に多く、最近は東南アジアでも増えてきた」とパーラー氏は説明する。

Webアプリケーションへの攻撃は、金銭目的の犯罪としても広く用いられている手法だ。例えば企業サイトに偽のプレスリリースを掲載、株価操作を狙うといった犯罪も行われている。また、特定の組織や個人をターゲットにした「スピアフィッシング」も広まってきた。

さらにパーラー氏は、最近ではモバイル端末や電力などの制御機器に対する攻撃も可能な段階になってきたと警告する。

「サイバー犯罪者たちは、すでにモバイル端末に対する攻撃で金を稼ぐ方法に気付きつつある。スパムの送付や、マルウェアで端末をロックして解除の見返りに金銭を要求する“ゆすり”など、さまざまな方法が考えられる。一方、電力やパイプラインなどの社会インフラ系システムに関しては、プロプライエタリのシステムからオープン系に移行し、インターネットや無線を利用した制御を行うようになってきたことから、潜在的な危険性が高まってきている」

社会インフラ設備の制御システムを乗っ取ることができれば、高い金額を要求する“ゆすり”が可能になるはずだ。そして、すでにそうした目的のプログラムコードが裏で売買されているという。

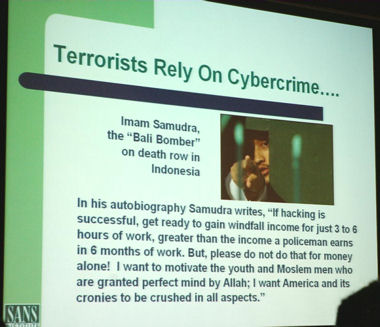

さらに、こうしたサイバー犯罪による金銭が、最近ではテロリストの資金源になっているとパーラー氏は指摘。「FBIは、“ゆすり”で銀行から得た金が中東のテロリスト集団の口座に振り込まれていることを確認した。また、インドネシアで爆弾テロを行ったイマーム・サムドラ死刑囚は、自伝の中でハッキングによる利益の大きさについて触れ、それをイスラムのために使ってほしいと書いている」。

こうした傾向に対抗するため、SANSではセキュアなプログラミングを推奨しているという。

WindowsやSolarisなどのOSレベルではセキュアなプログラミングが実践されるようになり、攻撃することが次第に困難になってきた。そこで、犯罪者たちはアプリケーションへの攻撃を強める傾向にある。しかし現状では、セキュアなコーディングをしっかり学んだプログラマーは非常に少ないし、学校でも教えない。トレーニングやテストを含め、業界全体として取り組んでいく必要があるだろう」(パーラー氏)

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」

NRIセキュアテクノロジーズSANSジャパン担当の関取嘉浩氏

NRIセキュアテクノロジーズSANSジャパン担当の関取嘉浩氏