さらに進化する脅威――知らずに感染! その手法と対策は:PCを脅威から守る究極の対策は?(2/2 ページ)

一方、不正プログラムダウンロードへの対抗手法としてブラックリストを利用するものがある。これらはメールリレーを含むスパム送信やダウンローダーが指定するダウンロード先IPアドレスが判明している場合に有効な手法だ。しかし、問題のあるIPアドレスの収集を行い、それをブラックリストとして配布してクライアントマシンがブラックリストを活用できるまでのタイムラグがあるので、新規のIPアドレスによる攻撃には弱い。

セキュリティベンダーはいずれも何らかのセンシングネットワークを持っており、世界中の大規模な事象に目を光らせている反面、小規模な事象はノイズに埋もれてしまう可能性がある。また、このセンシングネットワークが最優先するのは世界中で起こりつつある事象、二番目に優先されるのは(世界中に飛び火する可能性が高い)特定のエリアで起こりつつある事象だ。いち早く動向を把握し、検体を入手するためのネットワークだが、逆に言えばこのネットワークで感知できない特定の企業のみを狙われるような事象の場合、ベンダーのセンサーネットワークは事実上機能しない。もちろん、情報システム部門の担当者が検体を提供すれば解析して、必要に応じたサポートも得られるが、そのレスポンスは契約しているサポートレベルによって大きく異なり、すべての企業が迅速なサポートを受けられるわけではない。

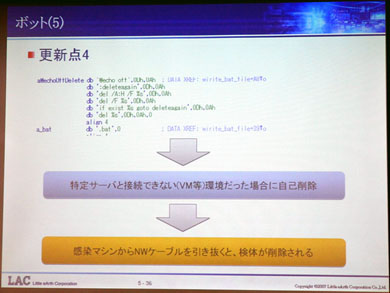

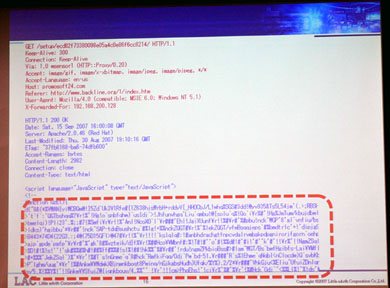

解析を難しくする手法も取られている。従来、セキュリティベンダーは検体を入手するとプログラム解析以外にネットワークから隔離された環境やVMwareなどの仮想環境上で動作検証を行う。だがLACの発表によると、特定のIPアドレスに接続できるか確認し、接続できない場合にはマルウェアが自らを自動消去するケースが見つかったという。またブラックリスト作成を遅らせるためか、改ざんされたサイトからマルウェアをダウンロードさせるのに、複数のサーバを経由させた上でHTMLの難読化処理まで行われていた例があるという。

これまで述べてきたように、PCへの脅威は日々進化しており、企業におけるセキュリティリスクは依然として高いということは改めて認識しておかなければならない。特に、狙いを定めるために細分化された「スピア型攻撃」は、従来の物理ネットワークインフラやセキュリティアプライアンス製品では対応しにくい分野となっている。つまり、今後の企業のセキュリティ確保には、従来と違ったアプローチの対応策が求められているということだ。

こうした状況に対応すべく、まったく新しい考え方でPCを守る手法が広まりつつある。それが、PCというハードウェアそのものの安全性を確保する「トラステッド・コンピューティング」である。PC自体(CPUやチップセットなど)にセキュリティ機能を組み込み、利用者が意図する以外の動作を決して行わないという究極の手法だ。次回はいよいよ、トラステッド・コンピューティングについての解説を行う。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に