標的型攻撃に備えよ! ただし抜本対策は見つからず(前編):Next Wave(2/2 ページ)

境界領域防御の基本が通用しない脅威

ターゲットに長期間寄生するためにその存在をひた隠しにするようになっている点が標的型攻撃によるマルウェアの傾向だが、ターゲットがネットワークサービスからマイクロソフト Officeなどのドキュメントサービスへと変化し、最初の姿から感染を経るごとに次々に形態を変えて発見されにくくしていくのも特徴だという。

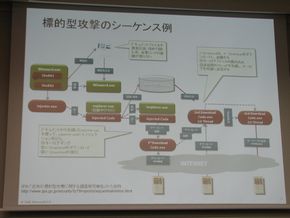

標的型攻撃のシーケンスパターンとしては、まずWordファイルを開くとシェルコードが動き、攻撃用コードを削除し新たなドキュメントファイルを作る。また、インジェクションをかけてプログラムをダウンロードして実行し、キーロギングを行って情報を外部に送信するという流れだ。ダウンロードを繰り返すことで常に同じ動きをするとは限らないという点が厄介である。

標的型攻撃の課題として高橋氏は、マルウェア侵入後の発見が困難であることと、ルータによるフィルタリングや不正進入検知機能をもつファイアウォールなどによる境界領域防御の基本が通用しないことを挙げ、外部から任意の操作を受けてデータが流出する危険性を懸念する。さらに、ソーシャルエンジニアリングを使った手法が増えていること、事後検証が困難であることなども指摘した。

外務省名で送りつけられたマルウェア

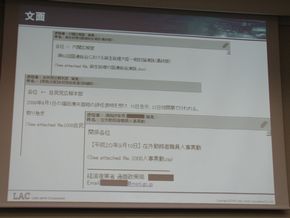

また、ラックのサイバーリスク総合研究所で先端技術開発部の部長を務める新井悠氏は、日本の外務省のアドレスを詐称したケースを紹介した。2008年の9月10日に民間企業で発見されたメールをラックが調査したところ、ZIP圧縮されたexeファイルでマルウェアが添付されていたという。発信元は中国のISP。

「○○拝、といった役所のメールにありがちな用語が使われ、実際に外務省内で存在する局・課の名称、電話番号を使用していた。同じ週に2通、さらに次の週に1通が同じ受信者宛てに送られ、その後も継続していることから、何らかの意図があって送信されていると考えられる」と話す新井氏。

添付されていたマルウェアは、ダイナミックリンクライブラリ(DLL)を生成しレジストリによって常駐化し、起動ごとにDLLが実行される仕組みで、特定のサーバと暗号化通信し、そこから受け取った命令を実行する機能を備えていたという。

「その命令コードも難読化され、解析されるのを困難にしているという手が込んだものだった」(新井氏)

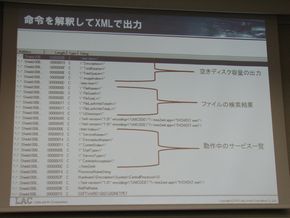

特定のサーバからコマンドを受け取ることにより、さまざまに不正な情報収集工作を行う。具体的には、感染したPCのプロセス名リスト、起動中のウインドウ名・ハードウェアスペックの一覧、キーロギング、OSのバージョン、スクリーンショットなどの情報を取得するほか、ファイルの検索と抜き出し、リモートシェルなども確認されている。しかし、ボットとは異なり、感染を拡大する機能はなく、感染を知られることなく密かに常駐するタイプだ。

標的型攻撃は民間企業をターゲットに

「このマルウェアを見た限り、作りとしてはさほど精度が良くない感じを受けたが、XMLのフォーマットを使ってハードウェアのスペックやファイルの検索などを出力するなど、意外に現代的なソフトウェア開発手法に則っているのが読み取れた」と分析する新井氏だが、情報を盗むことに特化しており、感染するとキー入力からファイルの内容まで、あらゆるデータを盗まれる危険性があるという。

注目すべきは、従来、標的型攻撃は政府関係が狙われるというイメージがあったが、これは民間企業が狙われたケースであるという点だ。

では、我々の身近に迫ったこの新たな脅威に対して、具体的な対策は打ち出されているのだろうか。次回、後編では引き続き「SecurityDay2008」でセキュリティの識者が討議した方策を中心に紹介する。

関連記事

標的型攻撃に備えよ! ただし抜本対策は見つからず(後編)

標的型攻撃に備えよ! ただし抜本対策は見つからず(後編)

巧妙に偽装しひっそりと忍び寄る脅威に対し、いかに疑いの目をもって発見し被害を未然に防げばいいのか。後編ではセキュリティの専門家が考える具体的な対処策について紹介する。- 大規模SQLインジェクション攻撃が再び発生

ラック、SQLインジェクションに特化したWeb診断サービス

ラック、SQLインジェクションに特化したWeb診断サービス

ラックは、SQLインジェクションの脆弱性検出に特化したWebサイト診断サービスを始めた。- Microsoft、SQLインジェクション深刻化に警告

- DNSキャッシュポイズニング、各ネームサーバの対応が話題に

Apple、DNSの脆弱性に対処

Apple、DNSの脆弱性に対処

大きな問題となっているDNSの脆弱性をめぐり、AppleもMac OS Xのパッチを公開した。だが完全ではないようだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 新たな基準になる? NSA、ゼロトラスト実装指針「ZIGs」のフェーズ1・2を公開

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 長期記憶で能力を進化 Googleらが脆弱性解析を自動実行するLLMを提案

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- なぜアスクルのランサム被害は長期化した? 報告書から見えたレジリエンスの穴

- Active Directoryの心臓部を狙うNTDS.dit窃取攻撃の全貌とは?

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

- 2027年に35%の国は「地域特化AI」でロックイン AI主権の確立が進む

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に