世界で発見されるITインフラの未整備ぶり――7割のデバイスに脆弱性:事業の継続を危険にさらす

ディメンションデータの調査によるとグローバル企業のITインフラは予想以上に多くの脆弱性を抱えているという。

セキュリティに対する視線は厳しくなる

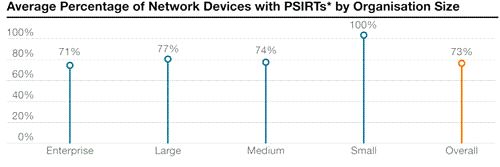

ITソリューションおよびサービスプロバイダのディメンションデータが先ごろ発表した調査によると、調査対象とした世界各国の企業が持つネットワークデバイスの73%が脆弱性の問題を抱えており、コンプライアンス上の重大な事故につながる可能性があるという。

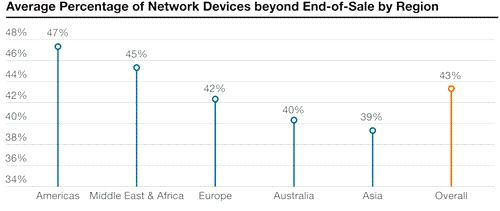

IT担当者ならずとも背筋がゾッとする話だが、 この調査ではさらに深刻な結果が出た。調査したデバイスは広く知られ推奨されている標準的な製品であるにもかかわらず、導入されているデバイス1つに対して平均15種類のセキュリティの設定エラーが報告され、検査を行ったすべてのデバイスのうち43%が耐用年数の終了期間に入っており、そのうち56%がソフトウェアの保守期間またはサポート期間を過ぎていたという。

この調査は、ディメンションデータがセキュア・ネットワーク・インフラストラクチャ・アセスメント(SNIA)と呼ぶもので、世界各国で実施した152件のネットワークの設定、セキュリティの脆弱性および耐用年数などの概要が明らかになっている。152件の実施場所の内訳は、欧州55件、南北アメリカ34件、オーストラリア34件、中東およびアフリカ22件、日本を含むアジア地域7件。

企業規模別による、ソフトウェアの脆弱性を抱えるネットワークデバイスの平均比率(Enterprise=従業員2500人以上、Large=同500人以上2500人未満、Medium=同100人以上500人未満、Small=同100人未満 資料提供 データクラフトジャパン)

企業規模別による、ソフトウェアの脆弱性を抱えるネットワークデバイスの平均比率(Enterprise=従業員2500人以上、Large=同500人以上2500人未満、Medium=同100人以上500人未満、Small=同100人未満 資料提供 データクラフトジャパン)今回の調査結果について、ディメンションデータの子会社でITインフラサービス企業のデータクラフトジャパンの川端誠シニアコンサルタントは次のように説明してくれた。

「ルータースイッチ、ファイアウォール、無線LANなどのセキュリティ設定にエラーがあり、デバイスそのものの耐用年数も終了していて、ソフトウェアもサポート切れとなると、非常に多くの脆弱性を抱え込んでいるといわざるを得ない。サポートが切れているソフトウェアは、脆弱性がどんどん発見され続けていてもパッチを当てるといった対処が不能となる。こうした状態では社内外からの攻撃に耐えられないでしょう」

また川端氏は、こうした拡大し続ける脆弱性を抱え込むことによって引き起こされる、コンプライアンス上の問題について次のように話す。

「今回の調査対象企業はすべてマルチナショナル、世界中に拠点を展開している企業ばかりです。ITインフラの脆弱性を問題視する視線は厳しくなることはあっても、甘くなることはない。個々の企業が属する業界で、ITインフラに脆弱性を抱え、それを改善しない企業に対して厳しい処置が下されるケースは増えてくるでしょうし、何より情報漏えいなとが起こることで、株価が低下したり、ビジネスがうまく進まなくなることは目に見えています。例えばクレジットカード業界では『PCI DSS』という国際的なセキュリティ基準を設けています。こうした基準に照らし合わせて個人情報を保護するためのITインフラを維持できていないとなると、その損失は計り知れない規模になるでしょう」

世界中の拠点に浸透させる「ルールづくり」

今回調査した企業の規模は従業員数2500人以上の大企業から、100人以下の小規模企業までさまざまだが、大企業の7割以上がネットワークデバイスのソフトウェアに脆弱性の問題があるとされている。前述の川端氏が話すように、ITインフラの問題が、ビジネスに直接影響することは避けたい。しかし、グローバルに展開し、しかも多くの従業員を抱える企業でそこまで問題が進行しているとは驚きだ。

データクラフトジャパンの高山雅人シニアソリューションアーキテクトは次のように話す。

「特別に高い基準で調査結果を出しているわけではありません。こういう結果になった要因としては、まず各システム、インフラについて追加の開発が短期間で複数発生し、IT担当者も細かいデバイスの設定までは把握しきれていないことが想定されます。セキュリティの設定なども自社に必要なもの以外はデフォルトで済ませて放置していると、そこから不正アクセスを許してしまう可能性が出てくる。追加の開発をするたびに、別の業者に開発を依頼するケースだと、つい業者任せにセキュリティの設定をしてしまい詳細が分からなくなる。そうなるとライフサイクルマネジメントそのものが困難になってしまう」

また川端氏は続けて次のように説明する。「ライフサイクルマネジメントはしっかりやってます、という企業でもハードウェアの購入年月日を把握しているだけの場合もある。ソフトウェアはどんなものを入れていて、脆弱性が発見された場合、どう対処しているのかをしっかり把握していないとインフラを管理していることにはならないのです」

しかし、サポートの切れたソフトウェア、耐用年数が過ぎたデバイスというのは問題だが、常に最新バージョン、新製品に更新することは現実的ではないだろう。これについて高山氏は「もちろん、現実的な対応が必要です。安定運用を考えて古いバージョンを使うのなら、現状を把握しておくことは必須です。セキュリティホールが発見されればすぐに対応し、それを記録するというプロセスが重要です。これは多くのユーザーにいえることですが、外部接続には慎重に対応しても、内部のネットワークは安全だという意識が強い。インターナルアタックの被害は現実に起こっていることなので、こうした面でももう一度、セキュリティポリシーを再確認することが必要です」と話す。

セキュリティポリシーといえば、海外拠点を複数持つ企業では、その徹底は難しくなるはずだし、リスクは高くなる。川端氏はその点について、次のように説明する。

「海外の拠点に関するセキュリティは現地に任せっきりというケースもあり、そうなるとポリシーを統一して運用することはできない。ネットワークがつながっている現地法人の場合はさらに統制が利かないケースが増えるようです。自社内のスタッフだけでこうした拠点や法人まで管理をするのは事実上不可能。ワールドワイドに拠点を持つ、サービス企業にアウトソースすることが現実的な対応の仕方だと思います」

インフラの整備にコストをかけづらい環境ではあるが、今回の調査結果は、「今、どこまでインフラに投資すれば、安全性を保てるのか」を再考するきっかけを与えてくれそうだ。「ここのリニューアルは次回に」と後回しにしていた部分がいくつあり、脆弱性が相当深刻化しているところはないかをもう一度点検してみることが重要。そしてセキュリティポリシーを客観的にチェックする手だても考えるべきだろう。

関連記事

世界最大の観覧車内に無線LANが導入

世界最大の観覧車内に無線LANが導入

全28基の観覧車内で、娯楽放送や緊急情報などが得られるようになった。 公共インフラへのハッキング、YouTubeに実況動画が見つかる

公共インフラへのハッキング、YouTubeに実況動画が見つかる

攻撃者はいずれ、インフラ制御用の「SCADA」システムを本気で狙ってくる可能性が十分にあるとMcAfeeは指摘する。 重要インフラシステムの信頼性を高めるきっかけに、IPAが研究報告

重要インフラシステムの信頼性を高めるきっかけに、IPAが研究報告

IPAは、経産省やJUASと共同で行った重要インフラで利用される情報システムの信頼性向上のための研究に関する報告書を公開している。 ワーム混入で鉄道ダイヤに乱れも、社会インフラのセキュリティに懸念

ワーム混入で鉄道ダイヤに乱れも、社会インフラのセキュリティに懸念

社会基盤を支えるシステムへの汎用製品の導入拡大によって、セキュリティ対策を真剣に考える必要があるとIPAが指摘している。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」

「脆弱性の放置は企業に多大なリスクを与え続ける」と語るデータクラフトジャパンの高山雅人氏(左)と川端誠氏

「脆弱性の放置は企業に多大なリスクを与え続ける」と語るデータクラフトジャパンの高山雅人氏(左)と川端誠氏 地域別による、耐用年数を超えたネットワークデバイスの平均比率(資料提供:データクラフトジャパン)

地域別による、耐用年数を超えたネットワークデバイスの平均比率(資料提供:データクラフトジャパン)