Webブラウザの偽セキュリティアップデートによる、ミスリーディングアプリケーションの投下手口

Webブラウザの更新ページのように見せかけて偽セキュリティソフトを仕掛ける攻撃が見つかったが、さらに恐るべき手段で攻撃を加えようとする。

(このコンテンツはSymantec Security Responseのブログからの転載です。一部を変更しています。)

以前、ソーシャルエンジニアリングの手法を駆使した攻撃者が、ユーザーを脅してミスリーディングアプリケーションを購入させようとする手口が報告されました。そして今度は、少し異なる手口でユーザーを欺く複数のWebサイトが見つかりました。

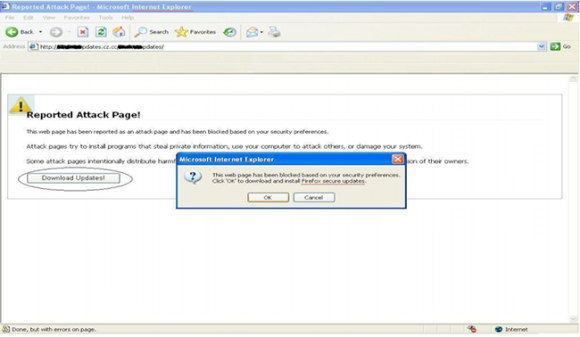

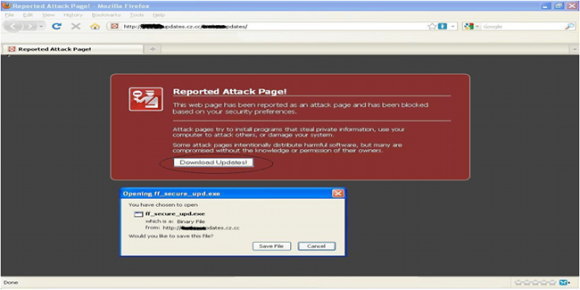

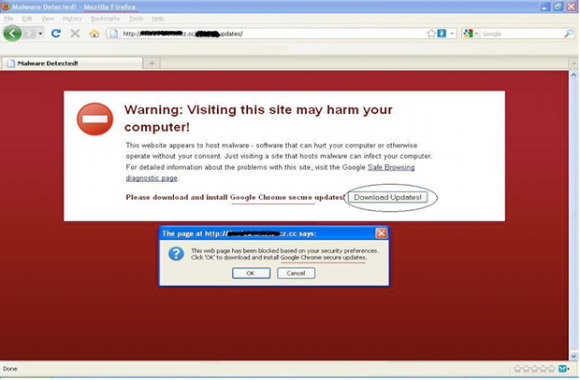

これらのWebサイトは、ユーザーをだますために、悪意のあるページにアクセスしようとしたときにセキュリティ機能やセキュリティ技術によって返答されるページによく似た、偽のページを表示します。ただし、例えばGoogleでは「Get me out of here」ボタンが表示されるのに対して、偽のページでは、「Download Updates!!」ボタンが表示されます。

ユーザーがどのWebブラウザを使用しているかに関係なく、一見したところFirefoxおよびChrome の更新版のダウンロードを強制しているような偽のダイアログボックスが表示されます。ユーザーが「Cancel」ボタンをクリックしても、この偽のダイアログボックスが画面から消えることはありません。

ダウンロードされる実行可能ファイルは、「Security Tool」という悪名高いミスリーディングアプリケーションの亜種のようです。これを実行すると、ユーザーを脅すための大げさなポップアップが表示されます。

一般的なミスリーディングアプリケーション配信のWebサイトとは異なり、こうしたWebサイトは、ソーシャルエンジニアリングの手法だけに依存してユーザーを欺くわけではありません。経験豊富なユーザーがミスリーディングアプリケーションの実行可能ファイルをダウンロードしなかった場合、こうしたWebサイトは、次にユーザーを別のWebサイトにリダイレクトさせ、そのWebサイトから悪名高い「Phoenix エクスプロイトキット」をホストしている悪意のあるWebサイトに、さらにリダイレクトさせます。

Phoenixは、非常に不明瞭なJavaScriptコードを使用して、セキュリティ製品を回避する自動エクスプロイトキットです。Phoenix エクスプロイトキットには、以下の脆弱性を突くエクスプロイトが含まれます。

•IE MDAC

•IE iepeers

•IE SnapShot Viewer ActiveX

•Adobe ReaderおよびFlash - PDF Collab/printf/getIcon/NewPlayer/LibTiff

•Java - HsbParser.getSoundBankおよびJRE

•Windows ヘルプセンター(HCP)

これらのエクスプロイトキットは、主にWebブラウザに影響を及ぼす脆弱性を悪用した後に、マルウェアを配信するために使用されます。ユーザーが何とかこの最新のブラウザアップデートの手口の犠牲者になるのを免れた場合、攻撃者は代わりにこうしたエクスプロイトキットを介してミスリーディングアプリケーションを配信します。

マルウェアの作成者はユーザーをだますために、革新的なソーシャルエンジニアリングの手口を駆使していますが、対策はいたってシンプルです。常に、信頼性を確認できないハイパーリンクはクリックしないようにしてください。リンクをクリックする前に、リンクを検証することをお勧めします。さらに更新版は、正規ベンダーのWebサイトからのみダウンロードしてください。

企業向け情報を集約した「ITmedia エンタープライズ」も併せてチェック

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 10万超のWebサイトに影響 WordPress人気プラグインに深刻なRCE脆弱性

- 生成AIの次に来るのは「フィジカルAI」 NVIDIAが語る、普及に向けた「4つの壁」

- セールスフォースにも決められない? AIエージェント、「いくらが適正価格か」問題が勃発

- 7-Zipに深刻な脆弱性 旧バージョンは早急なアップデートを

- ランサム被害の8割超が復旧失敗 浮き彫りになったバックアップ運用の欠陥

- Let's Encrypt、証明書有効期間を90日から45日へと短縮 2028年までに

- サイバー戦争は認知空間が主戦場に? 「詐欺被害額が1年で倍増」を招いた裏事情

- 「フリーWi-Fiは使うな」 一見真実に思える“安全神話”はもう時代遅れ

- ソニー、AWSのAI基盤で推論処理300倍増へ ファンエンゲージメントはどう変わる?

- Microsoft 365の値上げが訴訟 Copilotの抱き合わせ販売問題が再燃