PCI DSSへの準拠を試みる組織の弱点と強化の近道:認証制度を活用したセキュリティ対策再チェック(1/3 ページ)

クレジットカード業界のセキュリティ基準「PCI DSS」は、セキュリティ対策のベストプラクティスとしても注目される。準拠審査で指摘される不備は弱点でもあり、優先的に対策を強化すべきポイントになると言えるだろう。

クレジットカード業界のセキュリティ基準「PCI DSS」は、クレジットカード情報を取り扱う企業や組織に情報の適切な保護を求め、そのために必要な施策を12の要件(細目は約250項目)で定めている。要件で規定する内容は、クレジットカード業界のみならず、さまざまな業種の多企業や組織に共通して適用が推奨される施策だ。PCI DSSはセキュリティを強化していく上で参考になる指標としても注目されている。

| 要件 | 内容 |

|---|---|

| 要件1 | カード会員データを保護するためにファイアウォールを導入し、最適な設定を維持すること |

| 要件2 | システムパスワードと他のセキュリティ・パラメータにベンダー提供のデフォルトを使用しないこと |

| 要件3 | 保存されたカード会員データを安全に保護すること |

| 要件4 | 公衆ネットワーク上でカード会員データを送信する場合、暗号化すること |

| 要件5 | アンチウイルスソフトを利用し、定期的に更新すること |

| 要件6 | 安全性の高いシステムとアプリケーションを開発し、保守すること |

| 要件7 | カード会員データへのアクセスを業務上の必要範囲内に制限すること |

| 要件8 | コンピュータにアクセスする利用者毎に個別のID を割り当てること |

| 要件9 | カード会員データへの物理的アクセスを制限すること |

| 要件10 | ネットワーク資源およびカード会員データに対するすべてのアクセスを追跡し、監視すること |

| 要件11 | セキュリティシステムおよび管理手順を定期的にテストすること |

| 要件12 | 情報セキュリティに関するポリシーを整備すること |

米Verizonの企業向けサービス部門Verizon Businessは今年10月、PCI DSSへの準拠を試みる組織の動向について分析した報告書「PCIコンプライアンスレポート 2010」を発表した。同社がPCI DSSの準拠審査・認定を行う「QSA」という立場であり、報告書ではPCI DSSの準拠審査で指摘されることの多いセキュリティ対策の弱点について解説している。

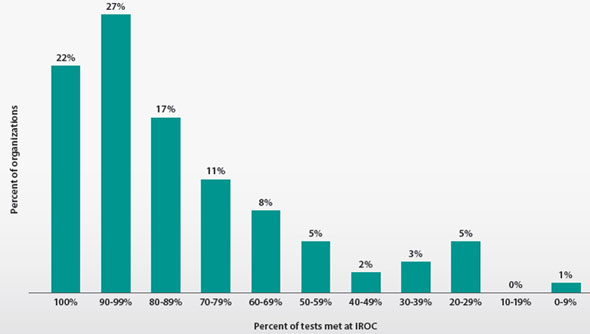

PCI DSSへの準拠を試みる組織は、要件に定められた対策を準備した上で審査に臨むものの、報告書によれば、78%の組織が審査のための初期調査で一部の要件を満たしていない実態が分かった。QSAによって指摘される不備はセキュリティ対策の弱点でもあり、この点を改善することがセキュリティ強化の近道と言えるだろう。

指摘される3つの弱点

初期調査で不備を指摘された組織のうち、27%はすべての要件の9割以上は満たしており、17%は8割以上を満たしていた。PCI DSSへの準拠を目指す組織は、セキュリティに対する意識が高いと思われるだけに、「あと一歩」のところでPCI DSSが求めるセキュリティレベルを実現できていないようだ。

PCI DSSの準拠審査では、基本的にすべて要件に照らして組織の対策状況を判断されるが、組織の事業環境に応じて、該当しない要件は審査項目の対象から外されるなど、審査項目が変更されることが多い。また、要件で規定された対策の実施が難しい場合は、同等のセキュリティレベルを確保できる代替施策の実施も認めている。

Verizon Businessによると、対策が不十分と指摘されることが多いのは、要件3「保存されたカード会員データを安全に保護すること」、要件10「ネットワーク資源およびカード会員データに対するすべてのアクセスを追跡し、監視すること」、要件11「セキュリティシステムおよび管理手順を定期的にテストすること」の3つである。

こうした組織では、「該当する要件が必要になると認識していなかった」(理解不足)、「準拠済みだと考えていた」(PCI DSSの解釈の誤り)、「要件で定める代替策で準拠できると考えていた」(対策の効果が不十分)であるといった点が目立つ。

一方、準拠可能と判断された組織(22%)の多くは「過去に準拠した経験がある」「事前調査で発見された問題を解決している」「該当する要件が少ない」といった特徴がある。PCI DSSの準拠に必要なノウハウを有しているほか、外部のセキュリティの専門家や企業と連携して、自社に求められる対策を適切に実施できている点が特徴であるという。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 偽のTeamsサポートで新型バックドアを設置 巧妙な手口に要注意

- AI時代の防御戦略は戦国史に学べ? GMO大会議で語られた意外な教訓

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

初期報告段階での準拠済み管理策の分布(出典:Verizon 2010 Payment Card Industry Compliance Report)

初期報告段階での準拠済み管理策の分布(出典:Verizon 2010 Payment Card Industry Compliance Report)