PCI DSSへの準拠を試みる組織の弱点と強化の近道:認証制度を活用したセキュリティ対策再チェック(2/3 ページ)

事業環境に即した対応を選ぶ

Verizon Businessの日本法人でQSA業務を担当するシニアコンサルタントの小川真毅氏は、対策が不十分と指摘されることが多い3つの点の対策方法について、次のように解説する。

要件3――カード情報を暗号化する、もしくは、読み取りができない状態にすること

要件10――ログの管理を通じて対策が適切に行われているか、常に監視すること

要件11――脆弱性検査やシステムへの不正侵入テスト(ペネトレーションテスト)を定期的に実施すること。

要件3では、クレジットカード番号などの情報を暗号化することや、カード番号の下4けたのみなど一部だけを保持する。要件10では、ログ管理システムなどによってシステムやデータへのアクセス状況を監視し、不正アクセスを防止する。要件11は専門的なテストを実施して、システムのセキュリティ対策が機能しているかを確認することである。

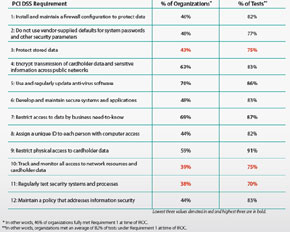

これをPDCAサイクルに照らしてみると、要件3は「Do」(計画の実施、対策の実装)、要件10と11は「Check」(対策の検証)に該当する。PCI DSS準拠への事前準備で不十分と指摘された多くの組織は、セキュリティ対策の計画や導入に関する要件についてはクリアしており、運用後に必要とされる「Check」の部分で、十分な対策ができていない様子がうかがえる。

特に要件10と11が求める対策は、情報セキュリティに関する高度な専門知識や経験が求められ、自組織だけで必要なリソースを確保することが難しいという。また、コストもかかる。要件10と11を適切に実施するには、準拠可能と判断された組織にみられるように外部の専門機関との連携が不可欠だ。

PCI DSSへの準拠は、要件の内容を完全に満たすことだけがすべてではないと小川氏は指摘している。例えば要件3は、クレジットカード情報を保有しない組織では審査項目にはならない場合があり、カード情報を保有しないという判断もできる。

「例えばECサイトの中には、顧客にカード番号を入力する手間をかけないようにするという事業上の判断から、カード情報をシステムに登録しているところがある。カード情報の保有は情報漏えいのリスク。決済処理を外部に委託していればカード情報を無理に保有する必要性はないので、リスクとメリットのバランスをよく考えてほしい」(小川氏)

また、セキュリティ上のリスクから準拠が必須という要件もある。要件5と7がその代表例である。Verizon Businessが発表している別の報告書によれば、2008〜2009年に発生したPCI DSSに準拠している組織での情報漏えい事件では、上位10件の原因のうち9件をマルウェアやハッキングが占めた。

「攻撃に使用される不正プログラムはカスタマイズされているなど特殊なものが多く、ウイルス対策ソフトでは検知できない場合がある。重要なデータへのアクセス権限を必要最低限にすることで、不正プログラムに感染したコンピュータに権限がなければ、データが侵害されるリスクが軽減される」(小川氏)

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃