認証局のSSL証明書発行に問題? 不正取得で攻撃の恐れも

メールアドレスでドメイン所有者を確認している一部の認証局について、米機関などが問題視している。SSL証明書が不正入手され、盗聴行為などに悪用される可能性があるという。

SSL証明書を発行する一部のルート認証局が、メールアドレスで申請者がドメイン所有者であるかを確認している行為について、米CERT/CCなどのセキュリティ機関が問題視している。CERT/CCは「メールではドメイン所有者が正しい存在であることを証明できない」とコメント。第三者が不正にSSL証明書を取得して、悪質なHTTPSサイトを構築したり、暗号化通信の内容を盗聴したりする可能性があるという。

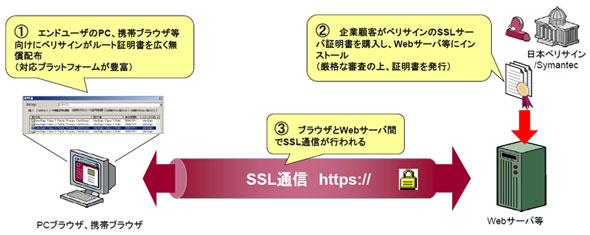

一般的にルート認証局は、証明書の発行を依頼した人物がドメイン所有者、もしくはドメイン所有者から了承を得た立場であることを厳密に確認してから証明書を発行する。証明書の発行を受けたドメイン側は、アクセスするユーザーに証明書を提示し、ユーザーは証明書が信頼のあるルート認証局から発行されたことを確認して暗号化通信が可能になる。つまり、ルート認証局はドメイン所有者の身元を“きちんと確認している”という前提があるわけだ。

CERT/CCが問題視するのは、多くのルート認証局が提供している「ドメイン認証型」のサービス。一部のルート認証局は、証明書発行を申請したドメインの身元を、そのドメイン名を使ったメールアドレスが有効かどうかだけで確認しているという。一方で、実際に電話連絡ができることや、法人登記などの書類を用いた追加的な身元確認作業をしている認証局も多い。

認証局やベンダーが加盟するCA/Browser Forumのガイドラインでは、ルート認証局がドメイン所有者の身元を確認する際に、「admin」「administrator」「webmaster」「hostmaster」「postmaster」とドメイン名によるメールアドレスを利用できるとしている。

ところが、この規定から外れたメールアドレスでも身元確認をしているルート認証局があるという。情報処理推進機構によれば、例えば「ssladministrator@example.com」のメールアドレスで連絡できることをルート認証局が確認すれば、「example.com」ドメインの証明書が発行されてしまう。悪意を持った人物が不正に証明書を取得してWebサイトを構築し、ユーザーに“信頼できるWebサイト”と信じ込ませて暗号化通信の内容を入手する可能性がある。

特にメールサービスを提供するWebサイトのドメインではリスクが高いという。ドメイン所有者とは関係のない第三者が、ルート認証局で確認に使っているメールアドレスを不正に入手した場合、ドメイン所有者の知らないうちに、そのドメインの証明書が発行されてしまう恐れがある。

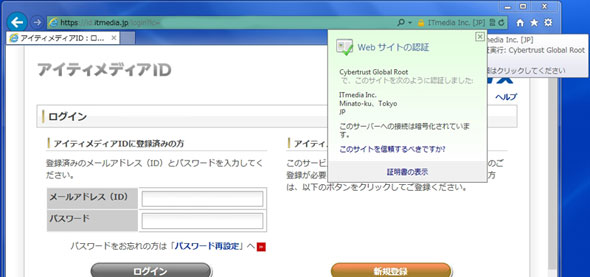

ユーザーのWebブラウザで「強化版SSL」と呼ばれるEV SSL証明書を導入しているWebサイトにアクセスすると、URLのアドレスバーが緑色で表示され、一目で判断できる。だがEV SSL証明書以外では、ドメイン認証型で発行された証明書や、追加確認をした上で発行された証明書が区別なく表示されてしまうため、ユーザーがドメインの身元が正しいどうかを確認する術がない。

CERT/CCではルート認証局の状況を公開。4月1日現在で8つの認証局が「問題に該当しない」とされ、国内では日本情報経済社会推進協会(JIPDEC)やセコムトラストシステムズの名前が挙げられている。

CERT/CCが指摘する問題は、正規のドメイン管理者やWebサイトのユーザーが対策できない点で深刻だという。SSL証明書の発行価格はサービスによって異なる。事業者によっては、認証局での確認作業を簡素化してコストダウンを図っているところがあるものの、安価でも厳格な確認作業をしている認証局もある。CERT/CCが指摘する問題が広がれば、ドメイン所有者やユーザーは認証局の信頼性を自分で判断しなければならい状況に置かれそうだ。

関連記事

- 電子証明書をめぐる最新事情――認証局の信頼性や標準化、「2010年問題」のその後

- 機能強化版SSLは「厳格な審査で一段高い信頼を実現」

- SSL認証局が偽の証明書を発行、大手サイトに影響の恐れ

- 不正証明書発行の認証局、セキュリティ対策の実態は? オランダ政府が中間報告書

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに