LINEの情報を盗む攻撃見つかる、Androidの機能を悪用

攻撃が成立するための条件は厳しいが、既に国内ユーザーを狙う攻撃が確認されている。

モバイルセキュリティ会社のルックアウト・ジャパンは7月2日、Androidの機能を悪用してLINEアプリの情報を盗む攻撃を国内で確認したと発表した。攻撃がすぐに拡散する可能性は低いものの、手法が示されたことで危険性が高まったとしている。

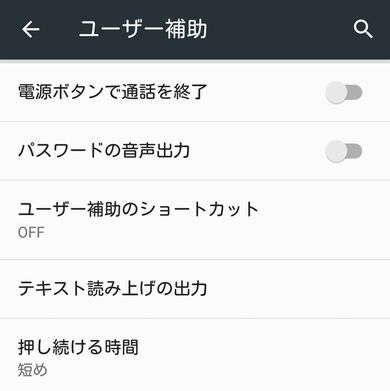

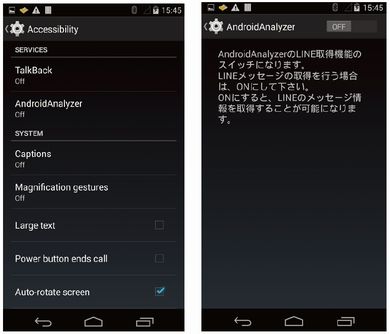

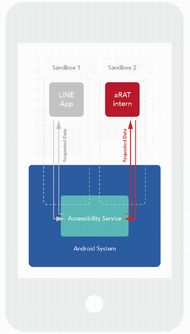

この攻撃には、Android端末を遠隔操作する市販ツールを悪用して開発されたマルウェアが使われる。同社はこのマルウェアを「AndroRATIntern」と命名した。Android端末に感染したAndroRATInternは、OSの「ユーザー補助」にある「テキスト読み上げ」機能を不正に利用して画面に表示されるデータを盗み、外部の攻撃者に送信するという。攻撃ではユーザーがLINEアプリのメッセージデータを表示した時に、AndroRATInternがデータを盗むことが確認された。

「テキスト読み上げ」機能は、目の不自由なユーザーのために画面に表示されるテキストを音声で読み上げる機能。通常はAndroid OSのセキュリティ機構によって、外部アプリが勝手に「テキスト読み上げ」機能の読み上げるテキストデータへアクセスするはできない。しかしAndroRATInternは、ユーザーに気付かれることなく、テキストデータにアクセスできてしまうという。

攻撃を成立させるには、攻撃者がAndroRATInternをローカルの端末へ直接インストールさせる必要があり、端末側で開発者向け機能のAndroid Debug Bridge(ADB)とサイドローディングが使用できる状態にあること、ユーザー補助が有効になっていることといった条件が必要。このため、攻撃が不特定多数のユーザーに直ちに及ぶ危険性は低いと想定されている。現状では極めて限定されたユーザーが狙われている可能性が高い。

AndroRATInternが盗むLINEアプリのメッセージは、攻撃時点で画面に表示されているテキストのみで、アプリに保存されている画面に表示されていないデータは盗めないという。

同社ではAndroRATInternに悪用されたツールが誰でも購入できることや、具体的な攻撃手法が示されたことで、特定の個人や企業ユーザーの機密情報を狙う標的型攻撃などに使われる恐れがあると警告している。

関連記事

国内マスコミに標的型メール、添付ファイルでウイルス感染

国内マスコミに標的型メール、添付ファイルでウイルス感染

韓国で流行中の「MERS」に便乗する標的型攻撃メールが確認された。 Androidブラウザの脆弱性は日本が高リスク

Androidブラウザの脆弱性は日本が高リスク

Lookoutによれば、AOSP版ブラウザに存在する同一生成元ポリシー回避の脆弱性の影響は日本のユーザーが最も多く受けるという。 iPhone 5sの「指紋認証破り」、一般ユーザーは懸念不要──米Lookoutが主張

iPhone 5sの「指紋認証破り」、一般ユーザーは懸念不要──米Lookoutが主張

Appleの新端末「iPhone 5s」の認証機能「TouchID」を偽の指紋で破るには膨大な時間と高度な技術、高価な機材が必要なため、一般ユーザーが心配するレベルではないと、セキュリティ研究者が説明した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?