Androidの遠隔操作ツールに脆弱性、不正アプリが流通

悪用された場合、攻撃者がサポートを装って被害者の端末に悪質なアプリをインストールしたり、端末を制御して個人情報や会社の情報などを盗んだりすることも可能だという。

Android端末のメーカーや携帯電話会社が遠隔操作サポート用に使っている遠隔操作ツール(mRST)に構造上の脆弱性が発見され、この脆弱性を突くアプリがGoogle Playで流通していたことが分かったとして、セキュリティ企業のCheck Point Software Technologiesが8月25日のブログで報告した。

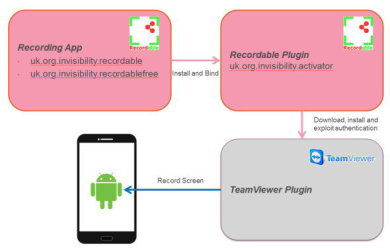

Check Pointによると、mRSTの信頼できるコンポーネントがリモートサポートアプリを認証する方法に関連して、膨大な数の脆弱性が存在していることが同社の調査で判明した。悪用された場合、攻撃者がサポートを装って被害者の端末に悪質なアプリをインストールしたり、端末を制御して個人情報や会社の情報などを盗んだりすることも可能だという。

同社はこの脆弱性を「Certifi-gate」と命名し、ユーザーが自分の端末に脆弱性があるかどうかをチェックできるスキャナアプリをGoogle Playで配信している。同アプリを通じて調査した結果、この問題を突く「Recordable Activator」というアプリがGoogle Playで流通しているのが見つかった。

Recordable Activatorは英国の企業が開発したアプリで、Google Playでのダウンロード回数は10万〜50万。メーカーや携帯電話会社などがサポート用に使っている遠隔操作プラグイン「TeamViewer」の脆弱性を突いてシステムレベルのリソースにアクセスし、端末の画面を記録する仕組みになっていたという。

Check PointはTeamViewerとGoogleに連絡を取り、8月25日までにRecordable ActivatorがGoogle Playから削除されたことを確認した。ただGoogleからは、問題について調査中としか説明がなかったとしている。

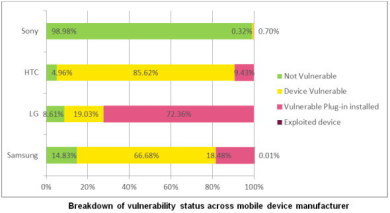

スキャナアプリを使った調査では、Certifi-gateの脆弱性が存在するAndroid端末は42.09%、脆弱性のあるプラグインがインストールされている端末は15.84%、実際に悪用されている端末は0.01%という結果が出ている。ただしメーカーによる差も大きく、LG製の端末の場合、72.36%に脆弱性のあるプラグインがインストールされていた。また、SamsungやHTCも脆弱性の影響を受ける端末が多数を占める一方、ソニー製は98.98%が影響なしと判定された。

Check Pointのブログでは、自分の端末に脆弱性のあるプラグインがインストールされていた場合の対処方法なども紹介している。

関連記事

Androidのパッチは不完全? Stagefrightの脆弱性対応で批判

Androidのパッチは不完全? Stagefrightの脆弱性対応で批判

「Stagefright」の重大な脆弱性を修正するためGoogleが配布したパッチは不完全だったとセキュリティ企業が指摘した。 Androidにまた深刻な脆弱性が発覚、端末を制御される恐れ

Androidにまた深刻な脆弱性が発覚、端末を制御される恐れ

脆弱性を悪用された場合、「何の権限もない悪質アプリが『スーパーアプリ』と化し、端末を制御される恐れがある」という。 iOSの「Masque Attack」脆弱性、FacebookやChromeのアプリで悪用

iOSの「Masque Attack」脆弱性、FacebookやChromeのアプリで悪用

TwitterやFacebook、Google Chromeなどの大手アプリがリバースエンジニアリングされ、センシティブなデータを収集してリモートのサーバと通信するためのコードが挿入されていた。 Androidに極めて深刻な脆弱性、MMSで端末制御可能に

Androidに極めて深刻な脆弱性、MMSで端末制御可能に

Googleは修正のためのパッチをメーカーやキャリア向けに提供済みだが、ユーザーへの配信は各社に任されている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地