Dell、ルート証明書の脆弱性で対応表明 別の問題発覚

Dellはシステムから「eDellRoot」を恒久的に削除する方法について説明。一方、米CERT/CCは、Dellの別のルート証明書「DSDTestProvider」に関する脆弱性情報も公開した。

米DellのPCにルート証明書と秘密鍵が搭載されているのが見つかり、攻撃に悪用されかねないと指摘された問題で、Dellは11月23日、この証明書が脆弱性を生じさせていることを認めて対応を表明した。一方、米カーネギーメロン大学のCERT/CCは24日、この問題のほか、Dellの別のルート証明書と秘密鍵の問題についても脆弱性情報を出している。

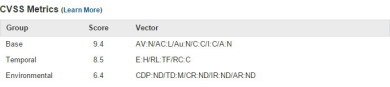

今回の問題では、DellのPCに全て同じ「eDellRoot」というルート証明書と秘密鍵が搭載されているというユーザーからの指摘が相次いだ。CERT/CCによれば、これを悪用された場合、攻撃者が任意のドメイン用の証明書を作成してHTTPSなどの通信に割り込む中間者攻撃を仕掛け、暗号を解除してセンシティブな情報を流出させたり、マルウェアをインストールできたりしてしまう恐れがある。

Dellによると、eDellRootはサポートツールの一部としてDell Foundation Servicesによって同社のPCにインストールされたものだったが、「意図せず脆弱性が導入された」という。

eDellRootには本来、オンラインサポートでコンピュータのモデルを識別して、顧客向けのサービスを迅速に提供しやすくする意図があったと同社は説明。マルウェアやアドウェアではなく、個人情報の収集に使っているわけでもないと強調している。

同社はシステムからeDellRootを恒久的に削除する方法について解説した文書を公開(PDF)。24日からはソフトウェアアップデートをプッシュ配信してeDellRootをチェックし、検出されれば削除する措置を講じる。「Dellの推奨するプロセスを使って適切に削除すれば、同証明書が再インストールされることはない」という。

一方、CERT/CCはeDellRootの問題に加えて、Dellの「DSDTestProvider」という別のルート証明書についても脆弱性情報を公開した。

それによると、DSDTestProviderはDell System Detect(DSD)によってインストールされる証明書で、この証明書には秘密鍵が含まれている。

このため攻撃者がDSDTestProvider CAによって署名された証明書を作成してシステムに信頼させ、中間者攻撃を仕掛けてHTTPS通信の暗号を解除したり、マルウェアを仕込んだりできてしまう恐れがあるという。

解決策としては「DSDTestProvider証明書の削除」を勧告。同証明書とDSDコンポーネントの両方を削除することが重要だと解説している。

関連記事

DellのPCに不審なルート証明書、LenovoのSuperfishと同じ問題か

DellのPCに不審なルート証明書、LenovoのSuperfishと同じ問題か

Dellのマシンにプリインストールされている自己署名ルート証明書の「eDellRoot」について、危険を指摘する声が相次いでいる。 Dellのセキュリティ製品にAI搭載、攻撃防御率「99%」

Dellのセキュリティ製品にAI搭載、攻撃防御率「99%」

「従来のようなウイルス定義ファイルを使ったマルウェア対策では、もはや顧客のニーズに適切に対応できなくなった」とDellは指摘する。 IT産業構造の変化を映すDellのEMC買収

IT産業構造の変化を映すDellのEMC買収

DellによるEMCの買収が先週、発表された。この動きはITトレンドから見て何を意味しているのか。新生Dell・EMC連合の注目点はどこか。筆者なりに考察してみたい。 Lenovoの「SuperFish」問題はさらに深刻、大手サイトへの攻撃兆候も

Lenovoの「SuperFish」問題はさらに深刻、大手サイトへの攻撃兆候も

米電子フロンティア財団によれば、この問題は当初考えられていたよりも重大な影響があり、米GoogleやMicrosoft、Twitterなどの大手サイトが狙われている痕跡もあることが分かったという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい