「DROWN攻撃」の脆弱性が発覚、HTTPSサイトの33%に影響

攻撃を受ければ暗号を解除され、通信の内容を傍受される恐れがある。影響を受けるWebサイトには、日本の大手も含まれる。

インターネットの通信暗号化に使われるSSL/TLSプロトコルを使って通信を暗号化しているHTTPSサイトなどに深刻な脆弱性が発見された。研究チームはこの脆弱性を「DROWN」と命名し、3月1日に詳しい情報を公開。全HTTPSサイトの33%が影響を受けるとして、管理者に対応を急ぐよう呼び掛けている。

研究チームが専用サイトを通じて公開した情報によると、DROWN攻撃の脆弱性は、多くのサーバがTLSに移行しながら、設定ミスが原因で依然としてTLSの前身であるSSLv2もサポートしていることに起因する。

これまでは、SSLv2をサポートしているだけではセキュリティ問題が生じるとは考えられていなかったが、調査の結果、簡単に攻撃できてしまうことが判明し、サーバやクライアントが危険にさらされることが分かった。この攻撃は「Decrypting RSA with Obsolete and Weakened eNcryption」の頭文字を取って「DROWN」と命名された。

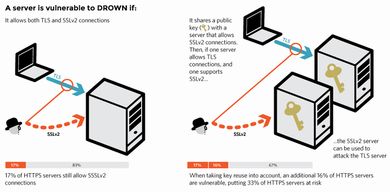

影響を受けるのは、HTTPSサーバでSSLv2接続が確立できる状態にある場合、または、SSLv2接続が可能な他のサーバで同じ秘密鍵を使い回している場合。例えば、Webサーバと電子メールサーバで同じ証明書と鍵を使っていれば、Webサーバ側がSSLv2に対応していなくても、電子メールサーバがSSLv2に対応していれば、WebサーバのTLS接続が破られる可能性がある。

SSLv2接続に対応しているHTTPSサーバは全体の17%、SSLv2に対応した他のサーバが同じ鍵を使っているHTTPSサーバは16%あり、合わせてHTTPSを使ったWebサイトの33%がDROWN攻撃の影響を受けることが判明。上位100万のドメインでも25%が影響を受けることが分かった。

攻撃を受ければ、暗号を解除されて通信の内容を傍受される恐れがあり、パスワードやクレジットカード番号、企業秘密といったセンシティブな情報が流出する可能性もある。

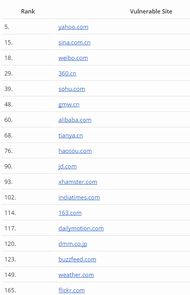

Webブラウザやエンドユーザー側で攻撃を防ぐ手段はなく、サーバの運営者が対策を講じる必要がある。研究チームは影響を受けるドメインやIPアドレスをチェックできるツールも公開した。影響を受けるWebサイトには大手企業やポータルなどのWebサイトも含まれ、日本のWebサイトでは「line.me」「hatena.ne.jp」「nintendo.co.jp」などが挙がっている。

OpenSSLは、3月1日に公開した1.0.2gと1.0.1sでこの脆弱性に対応した。MicrosoftのWindows Serverに搭載されているIIS(Internet Information Services)はバージョン7.0からSSLv2がデフォルトで無効になっているが、他のサーバで同じ秘密鍵を使っていないかどうかチェックする必要がある。

Network Security Services(NSS)は2012年にリリースされたバージョン3.13からSSLv2がデフォルトで無効になった。他にApache、Postfix、Nginxも影響を受けるという。

時点でこの脆弱性を突く攻撃は確認されていないものの、情報が公開されたことで攻撃が発生するのは確実だとして、研究チームではできるだけ早く対策を講じるよう促している。

関連記事

OpenSSL、更新版の公開を予告

OpenSSL、更新版の公開を予告

更新版は日本時間3月1日午後10時〜2日午前2時ごろの間にリリース予定。危険度「高」の脆弱性が修正される。 IKEにDDoSリフレクション攻撃の脆弱性、主要ベンダーに広範な影響

IKEにDDoSリフレクション攻撃の脆弱性、主要ベンダーに広範な影響

鍵交換に使われるIKE/IKEv2にDDoS増幅攻撃の脆弱性が見つかった。主要ベンダーやオープンソースプロジェクトに広く影響が及ぶ可能性がある。 OpenSSLの「Heartbleed」脆弱性に便乗攻撃、陰謀説や政府機関利用説も

OpenSSLの「Heartbleed」脆弱性に便乗攻撃、陰謀説や政府機関利用説も

パスワードの変更を促すリンク付きの詐欺メールが出回るなど、騒ぎに便乗する動きが浮上。各国の政府機関が利用していたのではないかといった憶測も飛び交っている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る