圧倒的有利な攻撃者への対抗手段 多層防御とインテリジェンスのしくみ:脅威に負けない我が社のセキュリティ強化大作戦(2/3 ページ)

多層防御でも守ることは難しい

多層防御によるセキュリティ対策は、大企業を中心に進んでいます。具体的には、ゲートウェイにサンドボックス解析を含むウイルス対策、次世代ファイアウォール、次世代IPS、あるいはUTM(Unified Threat Management:統合脅威管理)やWAF(Web Application Firewall)などを置き、エンドポイントには法人向けの統合セキュリティ対策ソフトを導入しつつあります。さらに、内部の通信を把握するためのネットワーク監視ツールや、サーバ向けのセキュリティ対策製品、データベース暗号化製品、ログ管理製品などを導入するケースが多くなっています。

しかし、これだけ多くのセキュリティ対策製品によって多層防御を構築しても、情報漏えいなどのセキュリティ被害を完全になくすことはできません。その理由には、まず攻撃が巧妙化、隠蔽化されており、新たな手法が次々に使用されることが挙げられます。

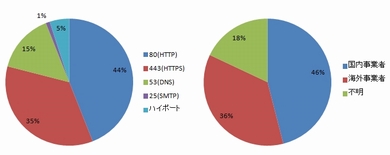

先ほど述べたように、標的型攻撃におけるC&Cサーバとの通信には、HTTP(S)のポート80が多用されます。ポート80は、従業員が日常業務の情報収集などでインターネットに接続する必要があるため、企業が安易にふさぐわけにはいきません。攻撃者はそこに目を付け、検出を逃れようとしています。

さらに、攻撃者のC&Cサーバが使用するIPアドレスも秒単位で出現と消滅をくり返すことがあり、IPアドレスによるフィルタリングも頻繁に更新しなければならないなど、困難になっています。こうした攻撃手法の巧妙化のほかに、多層防御を構成する個々の対策がポイントソリューションになってしまっていることも検出を難しくする要因の一つです。

特に標的型攻撃は、通信ポートの例のように、攻撃におけるそれぞれのふるまい自体は、一見しただけでは「異常な動作」と認められないほど巧妙であり、検出が困難を極めます。

特集まとめ読み特別冊子 プレゼント応募フォーム

特集「脅威に負けない我が社のセキュリティ強化大作戦」の特集記事をまとめた電子冊子(PDF)を、特集終了後にプレゼントいたします。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 新たな基準になる? NSA、ゼロトラスト実装指針「ZIGs」のフェーズ1・2を公開

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 長期記憶で能力を進化 Googleらが脆弱性解析を自動実行するLLMを提案

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

- 「2030年に生産性を語る人はいなくなる」 AI統合の先にあるシステム開発の新基準とは

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 作業効率爆上がりでも不幸になる? 開発者を襲う「AIのパラドックス」とは

- Active Directoryの心臓部を狙うNTDS.dit窃取攻撃の全貌とは?