ランサムウェア動向の2016年上半期おさらい、「Locky」再来も

2016年上半期のセキュリティ脅威を賑わせたランサムウェアは、どんな状況だったのか。セキュリティ各社のレポートから読み解く。

2016年上半期の国内のセキュリティ動向では、「ランサムウェア」による脅威の拡大が注目された。セキュリティ各社のレポートから状況を振り返ってみたい。

ランサムウェアの大きな特徴は、コンピュータをロックしたり、ファイルを暗号化したりして使用不能にさせ、「その状態を解除したいなら金銭を支払え」とユーザーを脅す点だ。困り果てたユーザーが仮想通貨などで攻撃者に身代金を支払うケースも後を絶たず、攻撃者にとっては金銭を得やすい手法として多用するようになったとみられる。

トレンドマイクロによると、1月〜5月に全世界で6600万件以上のランサムウェア関連の脅威が検出された。国別で被害が多いのはブラジル、米国、トルコなど。日本は14位と、これらの国に比べて少ないものの、特に被害に遭った法人から報告件数は3月までの1年間で25倍に増えているという。北米ではランサムウェア感染によって業務システムやデータを使えなくなった病院や大学が攻撃者に身代金を支払ったことを公表している。

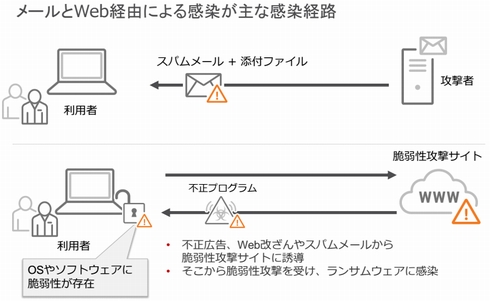

感染経路ではメールが64%で最も多く、34%がWebサイトだった。USBメモリなども2%あった。メールを使う手口では、不正なJavaScriptやマクロなどが数多く用いられた。受信者がメールに添付されたファイルを開いたり、メールに記載されたリンク先のWebサイトを閲覧したりした際にこれらの不正なプログラムが実行され、最終的にランサムウェアがダウンロードされてしまうという。

攻撃者は、メールから直接ランサムウェアに感染させるというより、感染までに複数の段階を経る場合が多いようだ。

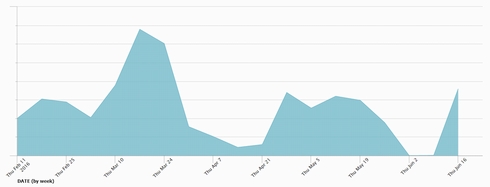

またFireEyeは、2月〜3月に国内で感染被害が目立ったランサムウェアの「Locky」が攻撃を再び活発化させていると報告した。「Locky」はファイルの拡張子を「.locky」に変更して使用不要にする。

同社によれば、6月21日〜23日にLockyに感染させるためのスパムメールが日本や米国、韓国を中心に多数観測され、攻撃全体の約半数(45.99%)が日本を狙うものだった。標的にされた企業は、通信の33.23%を筆頭に、サービス・コンサル(20.94%)、製造(15.74%)、交通(8.78%)、保険(6.33%)と、多岐にわたるという。

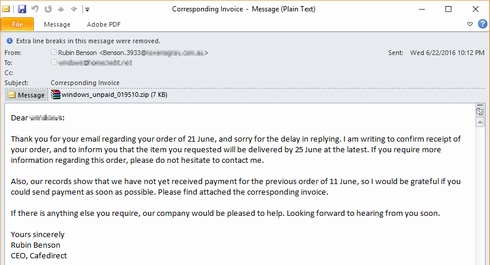

スパムメールは、主に未払い料金の請求を装う内容で、受信者のコンピュータにLockyを送り込むための不正なプログラム(ダウンローダー)が、ZIP形式のファイルとして添付されている。さらには、メールの解析や仮想的なコンピュータ環境(サンドボックス)

の分析で攻撃を検知されないための方法を取り入れていることも確認された。

Locky攻撃の再燃は今後しばらく続くとみられ、FireEyeは国内の個人や法人に注意を呼び掛けている。

関連記事

新型ランサムウェア出現、“ZIPパスワード”でファイルを人質に

新型ランサムウェア出現、“ZIPパスワード”でファイルを人質に

新手のランサムウェア「Bart」に感染すると、ファイルがZIPで圧縮されてパスワードをかけられ、身代金を要求される。 ランサムウェア攻撃、企業被害は過去2年で6倍増に――実態報告

ランサムウェア攻撃、企業被害は過去2年で6倍増に――実態報告

データを暗号化するランサムウェアに攻撃された企業はほぼ6倍に増え、ホームユーザーの被害も5.37倍になった。 カナダの大学、ランサムウェア感染で約168万円の身代金を支払う

カナダの大学、ランサムウェア感染で約168万円の身代金を支払う

カナダのカルガリー大学がランサムウェアに感染し、総額約2万カナダドルの身代金を支払ったことを明らかにした。 1日5分でできる、ランサムウェア対策

1日5分でできる、ランサムウェア対策

大事なデータを勝手に暗号化し、身代金を要求するランサムウェア。その被害は個人にも及んでいます。今回は、被害にあって絶望しないための対策法を紹介します。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- 「2030年に生産性を語る人はいなくなる」 AI統合の先にあるシステム開発の新基準とは

- 新たな基準になる? NSA、ゼロトラスト実装指針「ZIGs」のフェーズ1・2を公開

- Gartner、2026年のセキュリティトレンドを発表 6つの変化にどう対応する?

- 長期記憶で能力を進化 Googleらが脆弱性解析を自動実行するLLMを提案

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 作業効率爆上がりでも不幸になる? 開発者を襲う「AIのパラドックス」とは

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測