第30回 日本の終戦までの最後の1年間とサイバーセキュリティの現状の共通点:日本型セキュリティの現実と理想(2/4 ページ)

サイバーセキュリティにおける“絶対国防圏”

ここで現在のサイバーセキュリティに話を戻そう。実は、サイバーセキュリティの世界でも長年にわたって“絶対国防圏”のような「境界防御」が主流だった。それに変化をもたらしたのは、この連載で何度か記した2011年の標的型攻撃事件だ。これによって、危険な組織の外部の世界と安全な内部の世界を区切り、外部の攻撃者が内部に侵入できないようにする「境界防御」の対策だけでは、セキュリティを保つことができないと認識されるようになった。

この現況は、先に述べた1944〜45年頃の日本が置かれた当時の状況に似ている。外部の攻撃者が内部へ自由に入れるような状況だ。かつての日本が“絶対国防圏”を守れなかったように、広範囲のエリア全てを防御し続けることは、現在のサイバーセキュリティでも難しい。

かといって、日本が敗戦までにたどったような袋叩きの状況を甘んじて受け入れるわけにはいかない。内部に入られても防御できるような仕組みを作らねばならないのだ。幸いなことに、サイバー空間での攻撃はそのほとんどが(まだ)人命に直結するものではない。価値のある情報や金銭の情報(インターネットでアクセスできる銀行口座やクレジットカード番号など)を狙うものが大半であり、その情報が持ち出されなければ被害はない。戦時下ならB29が日本上空に到達するだけで爆弾を投下できないで通過することと同様だ。

内部侵入を許した後のセキュリティ対策をどうするか?

サイバーセキュリティにおいて、内部に侵入されても被害がないようにするための仕組みが、「SIEM」(Security Information and Event Management)に代表されるものだ。その仕組みによってセキュリティが保持されているかを可視化し、攻撃を検知して都度つぶすようなマネジメントを行う。なお、ここでいうマネジメントは、ITシステムが正常動作するためのシステムマネジメントと本質的には同じだが、よりセキュリティに特化した専門的な技術者が対応しなければならない「セキュリティマネジメント」のことである。

この仕組みが機能すれば、攻撃をその途中で一定レベルまでは撃退することができる。爆撃に例えるならば、上空から落ちてくる爆弾を落下の途中で回収してしまうような感じだろう。すべてを撃退するとなると話は難しくなるが、ある程度のセキュリティ設計ができているシステムであれば、攻撃はいくつかの段階を経なければならず、そのいくつかが着弾してもそれが即座に最悪の事態(重要な機密を盗まれる)になることは避けられる。

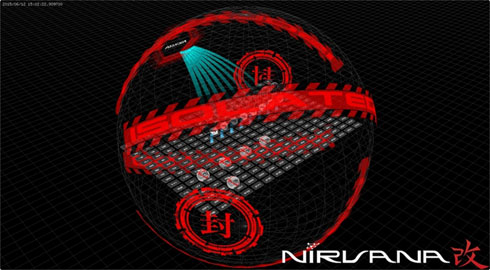

そんな“都合のよい仕組み”が本当にできるかは、セキュリティの専門家の間でも意見が分かれるかもしれない。だが、少なくとも次世代型ファイアウォールやサンドボックス、ログ解析ツールなどの組み合わせによってある程度は実現できるはずだ。しかも、その“都合のよい仕組み”に近いものも、実は既に存在している。それは、情報通信研究機構(NICT)が開発を進める「NIRVANA改」などを利用した、攻撃の可視化と封じ込めの仕組みである。

筆者は2016年のInterop(ネットワーク関連技術の展示会)で、「NIRVANA改」の開発者であり、NICTのサイバーセキュリティ研究室長を務める井上大介氏のデモンストレーションを拝見した。この攻撃を検知してから封じ込めるまでの一連のプロセスは、まるで魔法のようだった。

その中でも大きな感銘を受けたのが、マルウェア感染箇所を特定して、その範囲の大小に応じてネットワークから次々に切り離す仕組みと、そのオペレーションだった。この機能が一般に普及すれば、魔法のような防御が現実になるはずだ。

関連記事

第20回 戦艦大和の防御構造に学ぶ効率的な守り方(前編)

第20回 戦艦大和の防御構造に学ぶ効率的な守り方(前編)

4月7日は戦艦「大和」が沖縄に向かう途中の坊津沖に沈没してから71年にあたる。今回はこの戦艦「大和」の防御構造を例に、当時の日本と同様にいまの限られたリソースで守らなければならない情報セキュリティの効率的な守り方について考える。 第21回 戦艦大和の防御構造に学ぶ効率的な守り方(後編)

第21回 戦艦大和の防御構造に学ぶ効率的な守り方(後編)

前回は、世界最大の大砲と防御力を持つ戦艦「大和」が艦隊決戦を想定した設計だったことによる悲劇について述べたが、今回は「大和」の防御思想や防御構造が現在の情報セキュリティ対策の参考になる部分について掘り下げよう。 第17回 「標的型メール訓練」がもてはやされる理由

第17回 「標的型メール訓練」がもてはやされる理由

ここ数年、セキュリティ対策として急速に市場で認知されたのが「標的型メール訓練」である。今回はこの賛否両論あるサービスの有効性と実施しなければならない理由について述べてみたい。 第13回 個人情報偏重の日本の漏えい対策、“機密”視点で考えるには?

第13回 個人情報偏重の日本の漏えい対策、“機密”視点で考えるには?

前回はドラマでも人気の「下町ロケット」を題材に、日本の一般企業で機密情報の厳密な管理は行われていないことやその理由を考察してみた。今回は企業が機密情報の定義や管理をどうすべきかについて述べていく。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 生成AIは検索エンジンではない 当たり前のようで、意識すると変わること

- VPNやSSHを狙ったブルートフォース攻撃が増加中 対象となる製品は?

- 大田区役所、2023年に発生したシステム障害の全貌を報告 NECとの和解の経緯

- ランサムウェアに通用しない“名ばかりバックアップ”になっていませんか?

- 標的型メール訓練あるある「全然定着しない」をHENNGEはどう解消するのか?

- “脱Windows”が無理なら挑まざるを得ない「Windows 11移行」実践ガイド

- HOYAに1000万ドル要求か サイバー犯罪グループの関与を仏メディアが報道

- 「Gemini」でBigQuery、Lookerはどう変わる? 新機能の詳細と利用方法

- 爆売れだった「ノートPC」が早くも旧世代の現実

- 攻撃者が日本で最も悪用しているアプリは何か? 最新調査から見えた傾向