2016年上半期はマルウェアメールが16.4倍増に――IBM報告書

不正メールの件数は2015年下半期と比較し16.4倍に急増しており、企業の脆弱性対策の強化により、脆弱性を悪用しない攻撃手法のメール攻撃へと移行していると指摘する。

日本IBMは9月8日、「2016年上半期Tokyo SOC情報分析レポート」を発表した。

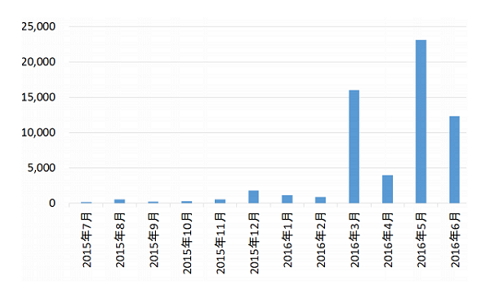

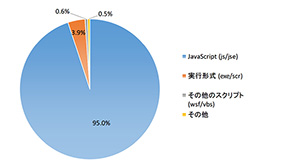

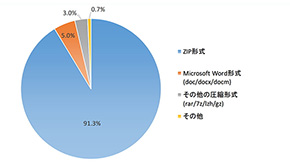

1〜6月に都内の同社セキュリティ監視拠点「Tokyo SOC」で観測された攻撃を分析した結果、不正なファイルが添付されたメールの件数は2015年下半期比で16.4倍増加した。添付ファイルの形式はZIPで圧縮されたJavaScript形式のファイルが大半を占め、マルウェアはランサムウェア、または金融マルウェアが多くを占めることが分かった。一方、ドライブ・バイ・ダウンロード攻撃の検知件数は、前期の6分の1以下と大幅に減少。これは、企業側の脆弱性対策が進んだことなどが影響し、攻撃者側が攻撃手法を脆弱性を悪用しないメールに移行しているためと指摘している。

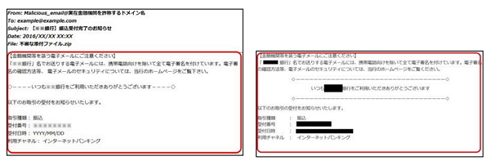

こうした攻撃メールの文面は、以前のように不自然な日本語ではなく、正規のメールや公開情報を流用した自然な日本語が使われており、文面だけで不正なメールかどうかの判断をすることが困難になっているという。また、日本語の文面を利用した不正なメールによって感染するマルウェアのほとんどは金融マルウェアであることも判明したとのこと。

さらに、公開サーバに対する攻撃の送信元IPアドレスの活動期間を分析したところ、1日未満のものが66.8%と多くを占めるものの、30日以上継続的に活動しているものも18.4%であることが確認された。一般的に攻撃者は検知を逃れるために攻撃の送信元IPアドレスを頻繁に変更していると考えられているが、分析結果によると、攻撃者は利用できる攻撃ホストは可能な限り使い続ける戦略をとっていると推測されるとしている。そのため、IPアドレスのブラックリスト方式による検知・防御は一定の効果があるとの見方をしている。

このレポートは、世界10拠点のIBMセキュリティー・オペレーション・センター(SOC)にて観測したセキュリティイベント情報に基づき、主にとして日本国内の企業環境で観測された脅威動向をTokyo SOCが独自の視点で分析・解説したもの。

関連記事

- IBM、新しいセキュリティテストグループ「X-Force Red」を結成

米IBMはエキスパートによるセキュリティテストチームを拡充し、新たに「IBM X-Force Red」を組織した。 - 迅速なシステム開発・運用を目指す「DevOps推進協議会」が発足

ビジネスへの俊敏な対応を可能にするITサービスの開発と運用を目指して「DevOps推進協議会」が発足。日本IBM、NECなど6社が参画している。  IBM、「2015年は世界で標的型攻撃にシフト」と分析 AIの本格活用も

IBM、「2015年は世界で標的型攻撃にシフト」と分析 AIの本格活用も

IBMのセキュリティ研究機関の分析によれば、不特定多数を狙うサイバー攻撃の割合が減り、特定の企業や組織を狙う攻撃へのシフトが進んでいる。 今、IBMが注目するIoTスタートアップ企業とは?

今、IBMが注目するIoTスタートアップ企業とは?

IBMのスタートアップ支援プログラム「BlueHub」の第2期が終了。IoTなどで事業拡大を目指す5つの企業がサービスの概要を説明した。ヘルスケアやオートバイ、農業などさまざまなアイデアがビジネスになろうとしている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」