「tcpdump」に多数の脆弱性、任意コード実行の恐れも

「ライブの攻撃トラフィック監視にtcpdumpを使っている場合は特に憂慮される」と米セキュリティ機関は指摘している。

» 2017年02月02日 09時39分 公開

[鈴木聖子,ITmedia]

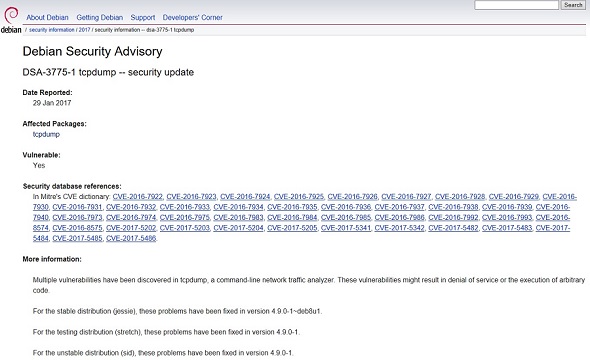

Debianは1月29日、コマンドラインネットワークトラフィック分析ツールの「tcpdump」に見つかった32件の脆弱性を修正するセキュリティアップデートを公開した。

脆弱性を悪用された場合、サービス妨害(DoS)状態を誘発されたり、任意のコードを実行されたりする恐れがあるとされ、Debianではtcpdumpパッケージをアップグレードするよう勧告した。

米セキュリティ機関SANS Internet Storm Centerはこの脆弱性について、「ライブの攻撃トラフィック監視にtcpdumpを使っている場合は特に憂慮される」と指摘。「-Z userid」のオプションを使ってroot権限ではなくユーザー権限で起動することも可能だが、それでもユーザーとして任意のコードを実行することはできると解説している。

脆弱性の詳細は不明だが、tcpdumpの4.9.0よりも前のバージョンは全て影響を受ける可能性があるという。脆弱性は「プリント」機能に関連していると思われ、「『-w』のオプションを使ってパケットをファイルに書き出している場合、こうした機能は呼び出されないはず」とSANSでは指摘している。

※記事初出時、SANSのコメントに誤りがありました。「『-w』のオプションを使ってパケットをファイルに書き出している場合、こうした機能は呼び出されないはず」が正しいコメントとなります。お詫びして訂正いたします(02/02 19:53)

関連記事

Debian創設者のイアン・マードック氏が死去

Debian創設者のイアン・マードック氏が死去

LinuxディストリビューションのDebianの立ち上げで知られるイアン・マードック氏が12月28日、42歳の若さで亡くなった。11月にDockerに参加したばかりだった。- Debian創始者がSun入社へ

イアン・マードック氏はSunでOSプラットフォーム戦略を率いる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

あなたにおすすめの記事PR