「WannaCry」の拡散、電子メールが原因ではなかった セキュリティ企業が分析結果公表

「WannaCryが電子メール経由で拡散したという憶測は間違いだった」。セキュリティ企業のMalwarebytesがそう断定した。

» 2017年05月22日 07時40分 公開

[鈴木聖子,ITmedia]

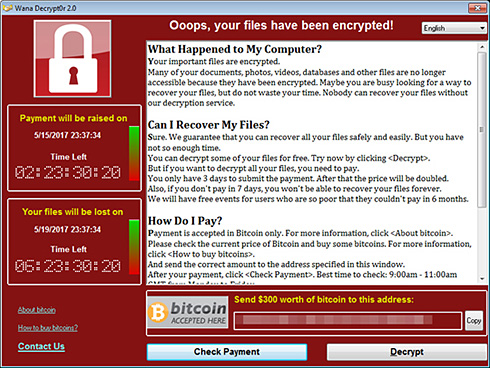

世界各地で猛威を振るったランサムウェア「WannaCry」の感染経路について、セキュリティ企業のMalwarebytesは5月19日、「当初伝えられたような電子メール経由の感染ではなかった」とする分析結果を明らかにした。

WannaCryは当初、スパムメールを通じて拡散したとの見方が広がり、セキュリティ機関などが不審なメールを開かないよう呼び掛けた。Malwarebytesによると、同じくらいの時期に、新手のランサムウェアがスパムメールやボットネットを通じて拡散したことも、そうした見方が広がる原因となった。

Malwarebytesでも感染源となったメールを探そうとしたが、見付けることはできなかったという。そこで「これまでに収集した情報を徹底検証した結果、そうした臆測は間違いだったとの確信に至った」と説明する。

同社によれば、攻撃者はまず脆弱(ぜいじゃく)性のある公開SMBポートを探し出し、米国家安全保障局(NSA)から流出したSMBの脆弱性悪用ツールを使って、発見した標的にマルウェアを仕込んでいたことが判明。やはりNSAから流出したとされるバックドアも利用して、ネットワーク内部で感染を広げていた。

この説を裏付ける根拠として同社は、ハッカー集団「Shadow Brokers」が流出させた情報の分析結果や、WannaCryの感染経路についてこれまでに判明した情報を公表している。

関連記事

ランサムウェア「WannaCry」、医療機器メーカーも独自パッチを準備

ランサムウェア「WannaCry」、医療機器メーカーも独自パッチを準備

「WannaCry」の影響は大手医療機器メーカーや産業機器メーカーの製品にも及んでいる。独Siemensはアップデートの公開準備を進めていることを明らかにした。 「持ち出し端末からの感染を確認」「Port445/TCPのスキャンに注意」 JPCERT/CCがWannaCry情報を更新

「持ち出し端末からの感染を確認」「Port445/TCPのスキャンに注意」 JPCERT/CCがWannaCry情報を更新

JPCERT/CCが、ランサムウェア「WannaCry」の亜種によるサイバー攻撃についての注意喚起情報を更新し、新たに判明した感染経路の情報や、日本国内に向けたポートスキャンの状況などを告知した。 メールの添付ファイルに注意 ランサムウェア「Wanna Cryptor」にIPAも注意喚起

メールの添付ファイルに注意 ランサムウェア「Wanna Cryptor」にIPAも注意喚起

5月12日夜から世界で感染が拡大しているランサムウェア「Wanna Cryptor」について、IPA(情報処理推進機構)が緊急会見を開き、注意喚起した。週明けのメール開封時には特に注意が必要だという。 世界規模のランサムウェア攻撃でMicrosoftが異例の「Windows XP」パッチ公開

世界規模のランサムウェア攻撃でMicrosoftが異例の「Windows XP」パッチ公開

5月12日に世界規模で発生した「WannaCry」攻撃を受け、Microsoftが同日、既にサポート対象外になっている「Windows XP」や「Windows 8」向けのパッチも公開した。 Microsoft、マルウェア対策エンジンの重大な脆弱性を修正

Microsoft、マルウェア対策エンジンの重大な脆弱性を修正

MicrosoftがGoogleの研究者が「最悪」と評していたWindowsの脆弱(ぜいじゃく)性を修正した。同社が月例セキュリティ更新プログラム公開の前日にこうした対応を取るのは極めて異例。 「NSAのハッキングツール」新たに大量流出 Windowsの脆弱性悪用も

「NSAのハッキングツール」新たに大量流出 Windowsの脆弱性悪用も

Microsoftによると、ハッキングツールで悪用されていた脆弱(ぜいじゃく)性の大半はすでに修正されている。国際間の銀行決済に使われるSWIFTのシステムがNSAの標的になっていたとの情報もある。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

あなたにおすすめの記事PR