第50回 Dockerプライベートレジストリにユーザー認証を付ける(活用編):【最終回】古賀政純の「攻めのITのためのDocker塾」(2/2 ページ)

DockerプライベートレジストリのDockerイメージを利用する

クライアントマシンから、Dockerプライベートレジストリに登録されたDockerイメージ「172.16.1.100:5000/centos:6.9」や「172.16.1.100:5000/opensuse:latest」をDPRのユーザー koga で入手し、コンテナが起動できるかを確認してみましょう。

client # docker login https://172.16.1.100:5000 Username (admin): koga Password: Login Succeeded client # docker pull 172.16.1.100:5000/centos:6.9 client # docker run -it --rm --name c1 \ 172.16.1.100:5000/centos:6.9 cat /etc/redhat-release CentOS release 6.9 (Final) client # docker pull 172.16.1.100:5000/opensuse:latest client # docker run -it --rm --name c2 \ 172.16.1.100:5000/opensuse:latest cat /etc/os-release |head -2 NAME="openSUSE Leap" VERSION="42.3"

ユーザー認証付きのDPRからDockerイメージを入手し、クライアントマシン上でDockerコンテナが稼働できました。クライアントマシン上でもユーザー koga でまた別のDockerイメージを作成し、docker pushによるDockerイメージの登録が拒否されることも確認してみてください。また、ユーザー tanaka では、docker pushとdocker pullの両方が拒否されることも確認してください。

以上で、ユーザー認証付きのDPRの構築手順と簡単な使用法を紹介しました。DPRにユーザー認証の機能を付与することで、アクセスできるユーザーを限定し、Dockerイメージの登録や入手の権限をユーザーごとに付与することができました。

ユーザー認証付きのDPR VS. 商用版のDTR

ユーザー認証付きのDPRを使った社内でのDockerイメージ管理は、社内の部門間でDockerイメージが漏えいするのを防止したり、ユーザーごとにDockerイメージの利用を制限したりできるため、古くから社内Docker環境で広く利用されてきましたが、欠点として、ユーザー名とパスワードを記述したYMLファイルの管理が煩雑になる傾向があります。

小規模で単純なシステムでは、ユーザー名とパスワードを記述したYMLファイルを手動で編集するといった管理手法でもあまり問題はないかと思いますが、大規模なシステムでは、ユーザー数も増え、ユーザーが所属する部門(グループ)ごとの権限付与、ユーザーアカウントやDockerイメージの有効期限の設定など、複雑な管理を行う必要があります。ユーザー認証付きのDPRだけで、そのような大規模な商用環境の複雑なニーズにこたえるには、追加の膨大なインテグレーションが必要になり、結果的に管理コストが増えます。

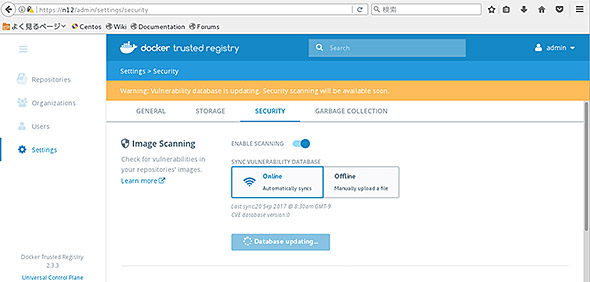

そこで、このような大規模システムに対応するため、Docker社は、商用版のDockerエンジンである「Docker Enterprise Edition」(通称、Docker EE)を提供しています。Docker EEでは、暗号化通信はもちろん、ユーザー認証、DockerイメージのGUI管理、セキュリティスキャン機能など、DPRに比べて大幅に機能強化された「Docker Trusted Registry」(通称、DTR)が内蔵されています。複雑なユーザー認証、グループ管理、Dockerイメージの脆弱(ぜいじゃく)性チェックといったセキュリティ機能面と管理面を重視する場合は、DPRではなく、商用版のDockerエンジンで稼働するDTRを導入することを強くお勧めします。

図 商用版のDocker では、DPRに比べて大幅に機能強化されたDocker Trusted Registry(DTR)を搭載している。商用版Dockerの最上位に位置する「Docker EE Advanced」では、Dockerイメージの脆弱性チェックも可能

図 商用版のDocker では、DPRに比べて大幅に機能強化されたDocker Trusted Registry(DTR)を搭載している。商用版Dockerの最上位に位置する「Docker EE Advanced」では、Dockerイメージの脆弱性チェックも可能最後に

2015年6月から連載を続けてきた、古賀政純の「攻めのITのためのDocker塾」も今回で終わりです。Dockerの進化は、日進月歩で、追いかけるのも大変ですし、実際のDockerの本番システムでは、本連載の内容以外のさまざまな技術情報も駆使する必要がありますが、Dockerの基礎的な内容は、本連載で雰囲気をつかめたかと思います。

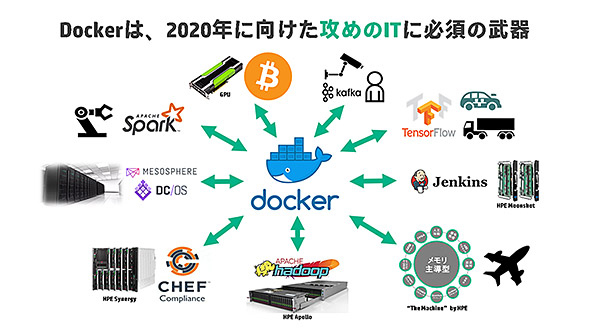

筆者は現在、オープンソースやビッグデータ関連の講演活動、連載の執筆活動に加え、プリセールスSEという立場で、サーバ基盤導入の提案活動を行っていますが、最近は、エンタープライズ向けに機能強化された「Docker Enterprise Edition」や、IT資源管理・自動配備を可能とする「Mesosphere DC/OS」といったDocker活用ソリューションに関するご相談も増えてきています。

また、近年、GPUを駆使した機械学習(深層学習)基盤や、ビッグデータ分析用のアプリケーション開発基盤、さらには、ビットコインに代表される仮想通貨(暗号通貨)のマイニング基盤といった最先端の分野でDockerが積極的に利用されており、Dockerへの期待はますます高まっています。

世界に打って出るスピード感を持ってビジネスを拡大するには、Dockerのような「攻めのITを実現する強力な武器」が不可欠です。筆者は、読者の皆さまが本連載で「本当の攻めのIT」を実現できることを願ってやみません。

古賀政純(こがまさずみ)

日本ヒューレット・パッカード オープンソース・Linuxテクノロジーエバンジェリスト。兵庫県伊丹市出身。1996年頃からオープンソースに携わる。2000年よりUNIXサーバのSEおよびスーパーコンピューターの並列計算プログラミング講師、SIを経験。2006年、米国ヒューレット・パッカードからLinux技術の伝道師として「OpenSource and Linux Ambassador Hall of Fame」を2年連続受賞。プリセールスMVPを4度受賞。現在は日本ヒューレット・パッカードにて、Hadoop、Spark、Docker、Linux、FreeBSDなどのサーバ基盤のプリセールスSE、文書執筆を担当。日本ヒューレット・パッカードが認定するオープンソース・Linux テクノロジーエバンジェリストとして、メディアでの連載記事執筆、講演活動なども行っている。Red Hat Certified Virtualization Administrator, Novell Certified Linux Professional, Red Hat Certified System Administrator in Red Hat OpenStack, Cloudera Certified Administrator for Apache Hadoopなどの技術者認定資格を保有。著書に「Mesos実践ガイド」「OpenStack 実践ガイド」「Docker 実践ガイド」「CentOS 7実践ガイド」「Ubuntu Server実践入門」などがある。趣味はレーシングカートとビリヤード。古賀氏の最新記事が読めるブログはこちら。

関連記事

第49回 Dockerプライベートレジストリにユーザー認証を付ける(準備編)

第49回 Dockerプライベートレジストリにユーザー認証を付ける(準備編)

インターネットを経由しないDockerプライベートレジストリに、ユーザー認証を用意することで、社内LANなどにDockerイメージ配信システムを構築できます。今回はこのユーザー認証付きのプライベートレジストリを用意する具体的な方法を解説します。 第48回 Dockerプライベートレジストリにユーザー認証を付けるには(概要編)

第48回 Dockerプライベートレジストリにユーザー認証を付けるには(概要編)

前回までは、インターネットを経由せずに使えるDockerプライベートレジストリを紹介しました。今回は、ユーザー認証機能付きのDockerプライベートレジストリ(DPR)について紹介します。 第45回 「プライベートレジストリ」を知る――HPEが使っているDockerイメージ管理

第45回 「プライベートレジストリ」を知る――HPEが使っているDockerイメージ管理

ホステッドレジストリは、インターネット経由でクラウドサービスのように利用できますが、インターネットを経由せずに、プライベートLAN内で、Dockerイメージをユーザーに配布したいといったニーズもあります。そんなときに活用したいのが、プライベートLAN内でDockerイメージを配布する「社内プライベートレジストリ」です。 第46回 Dockerのプライベートレジストリを活用する(準備編)

第46回 Dockerのプライベートレジストリを活用する(準備編)

インターネットを経由せずに、プライベートLAN内で、Dockerイメージをユーザーに配布したいといったニーズに対応するには、「プライベートレジストリ」を活用するのがおすすめです。実際にプライベートレジストリを立ち上げる方法をご紹介します。 第47回 Dockerのプライベートレジストリを活用する(運用編)

第47回 Dockerのプライベートレジストリを活用する(運用編)

Dockerプライベートレジストリが構築できたら、実際にプライベートレジストリを使って、Dockerイメージの登録、入手などを行ってみましょう。プライベートレジストリは、閉じたネットワーク環境でのDockerハブのようなDockerイメージ管理が可能になります。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃