「あなたのルーターに脆弱性あり、買い換えを」 そんなのアリ?:半径300メートルのIT(1/2 ページ)

一見、理不尽に思えるこの対策ですが、実際のところは……。

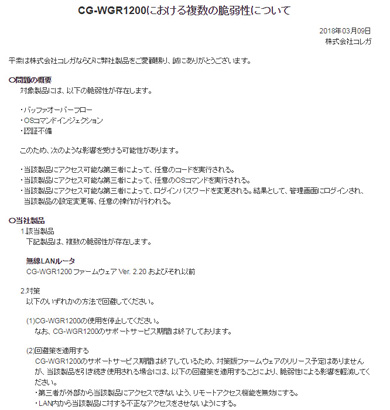

先週、また興味深いニュースがありました。無線LANルーターなどを製造するコレガが、サポートが終了した自社のルーターに脆弱(ぜいじゃく)性があることを発表するとともに回避策を通知したのです。

その回避策とは「当該ルーターの使用を停止する」こと。これを聞いて、「そんなのアリ?」と拒否反応を示した人も多いかもしれませんが、私は「これはこれで誠実な対応」だと思ったのです。

IT機器にはサポート期間があるが、脆弱性はなくならない

明らかになった脆弱性を管理する情報ポータル、JVN(Japan Vulnerability Notes)によると、コレガの無線LANルーター「CG-WGR1200」には、

- 不正にメモリ領域を破壊し、設計者が意図しない行動を起こす「バッファオーバーフロー」

- 意図しない命令が実行できてしまう「OS コマンドインジェクション」

- 登録された利用者以外がログインできてしまう「認証不備」

という、3つの脆弱性が明らかになっています。脆弱性のタイプとしてはよくあるもので、この脆弱性を突かれるとルーター機器が乗っ取られてしまいます。

ルーター機器の特徴は、「インターネットに常時接続している」こと。そんな“インターネット常時接続機器”が乗っ取られてしまうと、任意のサーバへの接続が可能になってしまいます。

なんだか当たり前のことに聞こえるかもしれませんが、例えばルーターを乗っ取り、特定のWebサーバに対してリクエストを何度も送ると、不正に相手へ負荷をかけることになります。これは、Webブラウザでリロードを繰り返す「F5攻撃」のようなもの。このような方法で相手に負荷をかけ、サービスを妨害することを「DoS攻撃」と呼びます。

そして問題は、「同一のルーターが大量に販売されている」ことです。もし、悪意のある人が、この脆弱性が残るルーターを一斉に乗っ取れば、大量の端末からDoS攻撃が行えてしまいます。1台のF5攻撃ならまだしも、数万台が同時にDoS攻撃を行ったらそれこそ一大事です。これをDistributed(分散型)なDoS、「DDoS攻撃」と呼びます。これまでにもルーターを使ったDDoS攻撃は観測されており、警視庁からも注意喚起が出ていたことがあります。

脆弱性は突然、明らかになり、0件になることは、ほぼ期待できません。これはどのベンダーの機器でも同じです。上記のベンダー、型番のルーターだけでなく、皆さんが利用する機器についてもぜひ、この機会にアップデートが出ているかどうかを調べてください。できれば、自動アップデート機能の有無も確認し、それが正しく設定されていることもチェックするといいでしょう。

関連記事

- 「半径300メートルのIT」記事一覧

あなたの家のネット家電、セキュリティは大丈夫?

あなたの家のネット家電、セキュリティは大丈夫?

PCやスマホに比べてセキュリティ対策を忘れがちなネット家電。あなたの家のデバイスは大丈夫? 「DDoS攻撃、800円でやってあげる」が成り立つワケ

「DDoS攻撃、800円でやってあげる」が成り立つワケ

昨年、高校生がオンラインゲームのサーバにDDoS攻撃を仕掛けたとして書類送検されました。ちょっと調べてみると簡単に”サイバー攻撃サービス”が見つかります。 2018年のPC買い換え、今は待つべき?

2018年のPC買い換え、今は待つべき?

あの問題が片づくか、新しいプロセッサが出てくるまでは…… あっという間に古くなる“ITの常識”に乗り遅れない方法

あっという間に古くなる“ITの常識”に乗り遅れない方法

2〜3年前の常識があっという間に通用しなくなるITの世界。乗り遅れないためにやるべきこととは。 標的型攻撃への対応、正解は「ファイルを開かない」……だけではない

標的型攻撃への対応、正解は「ファイルを開かない」……だけではない

「これって、昨日の訓練でやったのと同じ詐欺のパターンだ!」――。そう気付いたコンビニ店員が特殊詐欺を見破るという大手柄を挙げました。この事件が示唆するこれからのセキュリティ対策のポイントとは?

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」