AMD、プロセッサの脆弱性に関する検証結果を公表 修正パッチで対応へ

いずれの脆弱性も、悪用するためには攻撃者が管理者特権を獲得する必要がある。修正のためのファームウェアパッチは数週間以内にリリース予定。

米AMDは3月20日、イスラエルのセキュリティ企業CTS-Labsが発表した同社プロセッサの脆弱性に関する検証結果を公表し、対策パッチの開発に当たっていることを明らかにした。

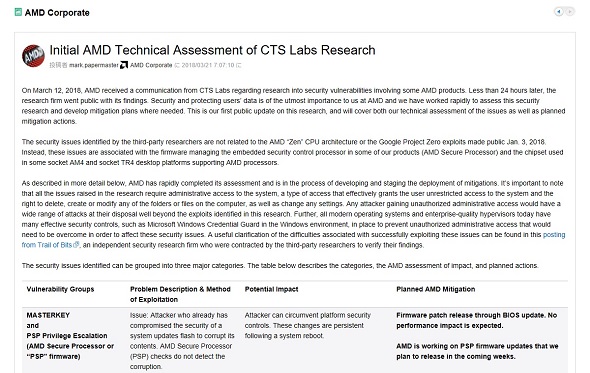

AMDによると、社内で調査した結果「AMD Secure Processor」の組み込みセキュリティコントロールプロセッサを管理するファームウェアの脆弱性と、ソケットAM4デスクトッププラットフォームおよびソケットTR4ハイエンドデスクトップ(HEDT)プラットフォームに使われているチップセット「Promontory」の脆弱性を確認した。

同社はCTS-Labsの報告に基づき、これらの脆弱性を「MASTERKEY and PSP Privilege Escalation」「RYZENFALL and FALLOUT」「CHIMERA」の3種類に分類している。

いずれの脆弱性も、悪用するためには攻撃者が管理者特権を獲得する必要がある。悪用された場合は、攻撃者がプラットフォームのセキュリティコントロールを迂回できてしまう可能性や、チップセットを介して物理メモリにアクセスできてしまう可能性があり、検出が難しいマルウェアをインストールされる恐れもあるとした。

対策として、MASTERKEYやRYZENFALLの脆弱性については、数週間以内にBIOSのアップデートを通じてファームウェアパッチを公開する。

CHIMERAの脆弱性については、Promontoryチップセットを開発したメーカーと連携して対策パッチを開発し、BIOSアップデート経由でリリースする予定。いずれのパッチについても、パフォーマンスに影響は出ない見通しだと説明している。

今回の脆弱性についてはCTS-Labsが3月13日、AMDのプロセッサに「重大な脆弱性」を発見したと発表した。しかし、この発表が誇大宣伝だったのではないかと指摘する声が相次ぎ、同社がAMDに連絡してから24時間足らずで脆弱性情報の公表に踏み切ったことも批判の的になっていた。

関連記事

AMDプロセッサの“重大な脆弱性”情報、業界から疑問の声

AMDプロセッサの“重大な脆弱性”情報、業界から疑問の声

CTS-Labsが行った発表は、セキュリティ企業による誇大宣伝だったのではないかという声が相次いでいる。AMD株の取引にかかわる組織が価格操作を狙ったという説も浮上した。 AMDのプロセッサ「Ryzen」と「EPYC」に重大な脆弱性、セキュリティ企業が公開

AMDのプロセッサ「Ryzen」と「EPYC」に重大な脆弱性、セキュリティ企業が公開

イスラエルのセキュリティ企業CTS-Labsによると、AMDのプロセッサ「Ryzen」と「EPYC」に13件の重大な脆弱性が存在する。ただし、脆弱性を突く攻撃には管理者権限が必要との見方が出ている。(3/14 12:00追記) AMD、エンタープライズ向けデスクトップCPU「Ryzen PRO」を発表

AMD、エンタープライズ向けデスクトップCPU「Ryzen PRO」を発表

米AMDは、企業導入向けとなるデスクトップCPU「Ryzen PRO」の発表を行った。 AMD、RyzenとEPYCのSpectre対策を今週中に提供へ GPUには影響なし

AMD、RyzenとEPYCのSpectre対策を今週中に提供へ GPUには影響なし

AMDがプロセッサ脆弱性「Spectre」の対策状況を説明した。「Ryzen」と「EPYC」は今週中に、古いプロセッサについては向う数週間中に更新を提供する計画。「Meltdown」の影響はないとしている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃