ダークウェブサイト「Silk Road」運営者逮捕の理由から学ぶOPSECのヒント:ITmediaエンタープライズセキュリティセミナー(1/3 ページ)

サイバー犯罪事件のニュースからOPSEC(運用上のセキュリティ)のヒントを得るにはどうすればいいのか。Planetway Japanの竹田氏が「ダークウェブ」の実態や、現在はテイクダウンされたダークウェブサイト「Silk Road」の捕り物劇を紹介しながら、OPSECのポイントを考察した。

サイバー犯罪事件をニュースの一つとして聞き流すよりも、「犯罪者は、どんなミスを犯して逮捕されたのか」「捜査機関は、どのような方法で犯罪者を突き止めたのか」を知れば、OPSEC(運用上のセキュリティ)のヒントを得られるかもしれない。

2018年11月に行われた「ITmedia エンタープライズ セキュリティセミナー」の特別講演「サイバー犯罪者のミスと捜査機関の努力」に登壇したPlanetway Japan Guardians本部 シニアテクノロジーマネージャーの竹田春樹氏は、「ダークウェブ」の実態や、現在はテイクダウンされたダークウェブサイト「Silk Road」の捕り物劇を紹介しながら、OPSECのポイントを考察した。

ダークウェブの基礎知識

竹田氏は始めに、ダークウェブの基礎知識を解説した。

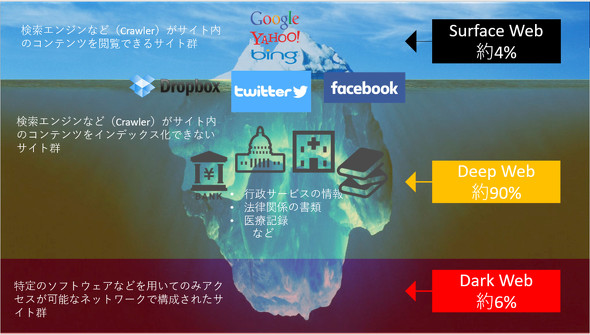

インターネットを氷山にたとえたとき、検索エンジンなどでインデックスされたサイト群を「サーフェスウェブ」、検索エンジンなどではインデックスされていない、登録が必要な行政サービスの情報や医療記録などが含まれるサイト群を「ディープウェブ」、特定のソフトウェアのみからアクセス可能なネットワークで構成されたサイト群を「ダークウェブ」と呼び、それぞれインターネット全体に対して約4%、約90%、約6%を占めると言われている。

ダークウェブ上のWebサイトへアクセスするには、専用のWebブラウザが必要で、アクセスできるサイトを「Onionサイト」と呼ぶ。Onionサイトには、ハッカーフォーラムの他、クレジットカード情報や偽IDの販売、ホスティングやチャットなどの各種サービスが存在。中でもダークウェブを特徴付けるのが、非合法の薬物や武器、盗まれた情報などを売買するマーケット。Silk Roadや「Dream Market」「Rapture」などが存在する。商品やサービスの売買には仮想通貨が使われており、「Bitcoinや匿名性の高いMoneroが大半」と竹田氏は述べる。

そのダークウェブには、登場した当初より捜査機関は注目しており、最近は違法サイトの管理者が逮捕されるケースも増加。無法地帯に司法のメスは確実に入っている。

「Silk Road」運営者が逮捕された2つの理由

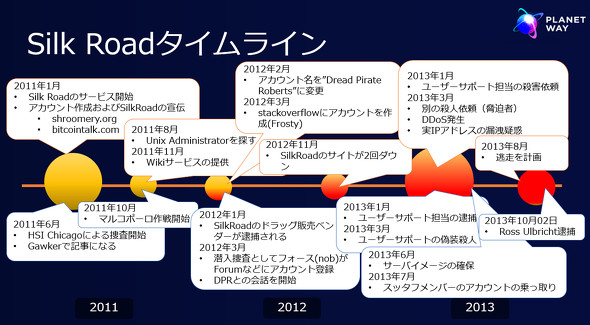

中でも運営者と捜査機関の激しい攻防で、ニュースで取り上げられて話題となったのがOnionサイトのSilk Roadだ。2011年1月の開設から、首謀者とされるロス・ウルブリヒトが逮捕されてサイトが閉鎖されるまで、わずか3年弱。その間、ユーザー登録数は100万人近くに達し、売上は約12億ドル、首謀者の1日当たりのマージンは約2万ドルあったといわれている。

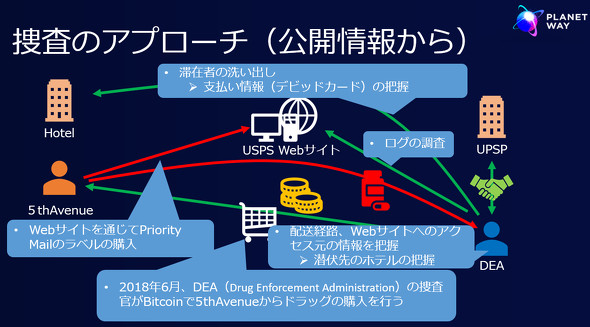

Silk Roadを検挙すべく立ち上がったFBIやボルチモア麻薬取締局、国土安全保障調査部などの捜査機関は、2011年10月に「マルコポーロ作戦」を開始。ドラッグ販売ベンダーの逮捕、ユーザーサポート担当者の逮捕などで、徐々に包囲網を狭めていった。

最終的にウルブリヒトは逮捕されるが、その原因を竹田氏は2つ挙げる。

一つは、人格形成の失敗だ。

Silk Roadが軌道に乗ってきた頃は、自分とは別人格を作り上げ、身元を隠して活動していたが、最初は他のダークウェブサイトでマーケットを宣伝する際に、本名が入ったGmailアドレスを使うなどしていたという。

もう一つは、サーバへの接続方法の失敗だ。

「Silk Roadサーバに接続するときはVPNを使っていたウルブリヒトだが、サーバを調査したところ、VPNへの接続元が首謀者の居住地域のカフェだった。この情報と、サーバ増強のために購入した偽造IDをカナダ国境の税関が見とがめ、配送先の自宅住所でウルブリヒトを訪問した記録とがひも付けられて、逮捕の手掛かりになった」(竹田氏)

OPSECを考える上でのヒント

サイバー犯罪者の逮捕は、容疑者と接触を試みるなどの地道な捜査と、ログの精査や接続元の特定といったサイバー上での調査の組み合わせで実現している。

こうしたサイバー犯罪者の“失敗”はOPSECを考える上でヒントになり、自己防衛の観点から以下がポイントになるという。

- OSINT(情報収集)は攻撃者もできるということを前提に行う

- 必要に応じて、専用の環境、回線を用いて調査を行う

- 信頼できない Web サービスを使用する場合や情報を投稿する際は慎重に行う

「また、どんな話でも視点を変えて眺めれば、業務やセキュリティ対策などのヒントになる。自分には関係ないと聞き流すのではなく、ちょっと角度を変えて情報を見てみることをお勧めする」(竹田氏)

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 偽のTeamsサポートで新型バックドアを設置 巧妙な手口に要注意

- AI時代の防御戦略は戦国史に学べ? GMO大会議で語られた意外な教訓

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

Planetway Japan Guardians本部 シニアテクノロジーマネージャーの竹田春樹氏

Planetway Japan Guardians本部 シニアテクノロジーマネージャーの竹田春樹氏