Log4jのゼロデイ脆弱性から学ぶ “ヤバい”ニュースを見落とさない組織になるコツ:半径300メートルのIT

Javaのロギングライブラリ「Apache Log4j」で外部環境から任意のコード実行が可能になる脆弱性(CVE-2021-44228)が大きな注目を集めています。こうした深刻な脆弱性が発見されたとき、迅速に対応できる組織になるにはどうすればいいのでしょうか。

» 2021年12月14日 07時00分 公開

[宮田健,ITmedia]

この記事は会員限定です。会員登録すると全てご覧いただけます。

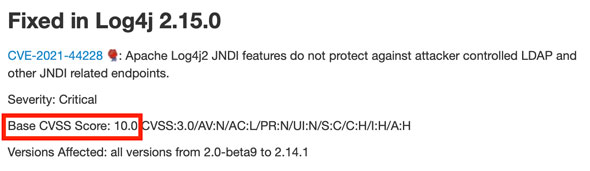

2021年12月9日(米国時間)、非常に影響の大きなゼロデイ脆弱(ぜいじゃく)性が発覚しました。Javaのロギングライブラリ「Apache Log4j」(Log4j)で任意のコード実行が可能になる脆弱性で、CVE-2021-44228として採番されています。

同脆弱性は一部では「Log4Shell」という名称が付けられており、脆弱性を評価するCVSSのスコアは「10.0」と、その危険性の高さが分かります。関連リンクについては記事下に掲載していますので必ずチェックしてください。

Log4Shellの概要を知る 今できる対策は?

まずはLog4Shellの概要を簡単に説明します。Log4jは各種ログを収集、解析するライブラリで、可読性の観点からログの文字列を置き換える機能を備えています。今回発覚した脆弱性は同機能に関連しており、「Apache Log4j 2.15.0」より前の2系のバージョンに存在します。悪意ある第三者が細工した文字列をログに残すことで、Log4jがそれをコードとして認識し、任意のコードが実行されるコードインジェクション系の攻撃が成立します。

関連リンク

- Apache Log4j Security Vulnerabilities

- NVD - CVE-2021-44228

- Apache Log4jの任意のコード実行の脆弱性(CVE-2021-44228)に関する注意喚起

- 「Apache Log4j」ライブラリに深刻なゼロデイ脆弱性が発覚(トレンドマイクロ)

- Log4jの脆弱性対策としてAWS WAFのマネージドルールに「Log4JRCE」が追加されました(DevelopersIO)

- Apache Log4j ライブラリのリモートコード実行の脆弱性(CVE-2021-44228)について(Scutum)

- Trust Status(Salesforce)

- マイクラもハッキング 〜「Apache Log4j」ライブラリに致命的なリモートコード実行のゼロデイ脆弱性【12月10日18:45追記】(やじうまの杜 - 窓の杜)

- 「やばすぎる」 Javaライブラリ「Log4j」にゼロデイ脆弱性、任意のリモートコードを実行可能 iCloudやSteam、Minecraftなど広範囲のJava製品に影響か(ITmedia NEWS)

- Important Message: Security vulnerability in Java Edition(Minecraft)

- Log4Jの脆弱性について - F-Secure

- JVNVU#96768815: Apache Log4jにおける任意のコードが実行可能な脆弱性 (JVN)

- CVE-2021-44228 Apache Log4j 2 に対するマイクロソフトの対応 – Microsoft Security Response Center

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

あなたにおすすめの記事PR