「新しいこと」よりまずは「基本の徹底」だ 2023年のセキュリティ対策を考える:半径300メートルのIT

2023年が始まりました。変わらずサイバー攻撃は激化の一途をたどっています。企業としては「新しいセキュリティ対策」や「完璧なセキュリティ対策」といった言葉についつい踊らされてしまいますが、まずは「基本の徹底」から確認しましょう。

この記事は会員限定です。会員登録すると全てご覧いただけます。

2023年が始まりました。連休明けのメールボックスの整理は済んだでしょうか。攻撃者は標的を絞って活動するということもあり、日本の暦に合わせたサイバー攻撃が展開されているケースもあります。

例えば「サービスのIDが急に変更になったので旧パスワードを入力しろ」といった、普段とは異なる行為を急かす電子メールが来るかもしれません。そういうときは、一度落ち着いて同僚や上司に確認を取ってみてください。

2022年を代表するインシデントとは何か?

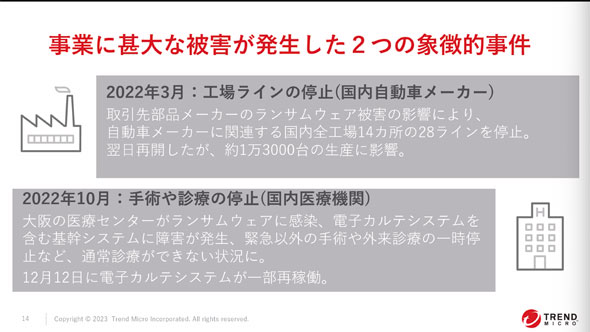

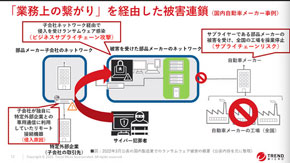

2022年に起きた象徴的なインシデントと言えば、やはり被害が大々的に報道された同年3月の小島プレス工業における不正アクセス被害と、同年10月の大阪急性期・総合医療センターのシステム障害でしょう。従来であればサプライチェーン攻撃を紹介する際には、米国におけるSolarWindsやColonial Pipelineの事例が引き合いに出されることが多かったのですが、今後は恐らく、この2つの事件が分かりやすい事例として取り上げられることでしょう。

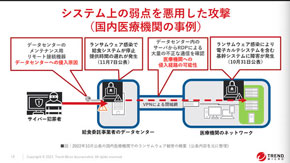

トレンドマイクロが2023年1月5日に開催した「2022年サイバー脅威動向解説セミナー」では、同社のセキュリティエバンジェリストである岡本勝之氏が、2022年の総括をあえて“ビジネスサプライチェーン”に絞り、これらの背景を紹介していました。これまでも警鐘を鳴らし続けていた「サイバーリスクが実際のビジネスリスクに直結する」事例が、とうとう足元でも発生したという認識です。トレンドマイクロによる2つの事件の図をみていただき、これが製造業や医療業界だけの問題ではないことをぜひ認識してほしいと思います。

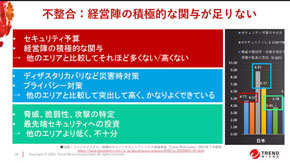

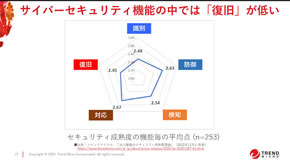

岡本氏はこれらについて、経営陣の積極的な関与が足りない点、そして復旧力が他の機能に比べて低い点を指摘しています。もはやセキュリティは専門人材“だけ”の仕事ではなく、そうではない普通の従業員全員が関与すべき領域になりつつあります。岡本氏は「『専門人材以外』がセキュリティの鍵を握る」と述べていました。筆者も全く同感です。

アタックサーフェスの管理が今後の課題に

また、ここ最近のサイバー攻撃の侵入経路にも注目しましょう。これまではマルウェアが添付された電子メールの添付ファイルを有効化しない、または有効化しても無害化するソリューションを導入したり、設定を変更したりすれば、「Emotet」をはじめとした電子メール経由のマルウェアの対策が可能となると考えられていました。

しかし、先に挙げた2件のインシデントはどちらも「VPNの脆弱(ぜいじゃく)性」を侵入のきっかけとしています。VPNは企業システムの中で意外と多く設置されており、通常の取引先とのつながりだけでなくメンテナンスのために用意されていることもあるため、それらのうち1つでも脆弱性が残っていれば、侵入の第一歩を許してしまいます。第一歩を許した後、防ぐ手だてがない組織から順番にサイバー攻撃が成立してしまうのが現状です。

そのため企業としては、真っ先にVPNのアップデートや設定の見直しを実施し、脆弱性が残っていないことや脆弱なパスワードを放置したアカウントがないことを確認することが重要です。この洗い出しの素早さ次第で、2023年の安全が確保できるかどうかが変わってくるはずです。既にサイバー攻撃者は脆弱性が残る組織のリストアップが済んでいるかもしれません。その前提で動きましょう。

昨今は「アタックサーフェス」(攻撃対象領域)、つまり“サイバー攻撃の起点となり得る面”を管理するという考え方が広まっています。サイバー攻撃者は電子メールだけでなくVPN装置などインターネットの接点をチェックし、人の不注意や設定ミスを使い侵入してきます。この可能性を低くするために何ができるかを考える必要があるかもしれません。

それでも穴は残るが、従業員のせいにはしてはいけない

セキュリティに完璧はありません。どれだけ事前に準備をしても、どこかしらに穴は残ります。特に「人」の不注意をなくすことは困難です。ただし、何か大きなインシデントが発生したときに、ユーザーが脆弱なパスワードを使っていたり、担当者がパッチを当てていなかったりしていたことが原因であっても、そのきっかけとなった「人」を責めることは無意味です。そういった不注意を前提に仕組みを作り上げるにはどうすればいいかを考えることこそがセキュリティでしょう。

だからといって従業員は「何もしなくていい」というわけではありません。インターネットにつながるスマートフォンを公私で活用している以上、サイバー空間の住人として最低限の基本はしっかりと守ることこそ、サイバー空間を安全にする第一歩だと思っています。「強いパスワードを使用する」「二要素認証を積極的に活用する」「デバイスそのものをセキュアに保つ」などの「基本」を、2023年には徹底していきましょう。

これらは何も難しいことはなく、一度誰かに教えてもらえれば、きっと習慣として身に付くはずのことです。もし新しいことに取り組む意欲があれば、個人的にはぜひ2023年には、OS標準のパスワード管理ツールを活用してほしいと思います。新規アカウントを作成したら、パスワード管理ツールにパスワードを作ってもらい、自分では記憶しないのが当たり前になると良いでしょう(個人的にはパスキーの普及に期待したいのですが……)。

筆者としては2023年、恐らく攻撃手法に関しては大きな変化はないと考えています。超高度なテクニックを使って一点突破、一瞬で全ての情報を奪うのではなく、システムを淡々と攻略し、順序立てて一歩ずつ侵入したのち、情報を奪って脅迫するといった流れが依然としてサイバー攻撃の主流になるでしょう。

ですので2023年も変わらず「セキュリティの基本」こそが身を守る最大の方法になります。これ以上状況が悪化しないことを期待しつつ、私たちが組織の一員としてできることを1つ、2つ増やしていけば、攻撃者を苦労させられるはずです。2023年こそ、私たちが優位に立てることを期待したいと思います。

関連記事

「攻撃者有利」って本当か? 2023年を「防御側有利」の時代にする

「攻撃者有利」って本当か? 2023年を「防御側有利」の時代にする

2022年も間もなく終わりを迎えます。読者の皆さん、セキュリティ対策は十分でしょうか。少し気が早いかもしれませんが、2023年に向けてやるべき“セキュリティ対策の基礎”を紹介しましょう。 中小企業流サプライチェーンセキュリティは“アップデート”と“設定変更”から始めよ

中小企業流サプライチェーンセキュリティは“アップデート”と“設定変更”から始めよ

サプライチェーン攻撃が話題に挙がる昨今、小さな組織とってもセキュリティ対策は無縁ではありません。しかし何から始めればいいのか分からない、そういった企業に向けた2つの対策をおすすめします。 元祖ファイアウォール企業が語る「境界型防御時代の終焉」と「セキュリティ人材不足の根源」

元祖ファイアウォール企業が語る「境界型防御時代の終焉」と「セキュリティ人材不足の根源」

ファイアウォール企業の元祖でもあるチェック・ポイント・ソフトウェア・テクノロジーズの青葉雅和氏がサイバー攻撃の実態とセキュリティ人材不足の背景にある根本的な問題を大いに語った。 「アタックサーフェス」とは何か なぜ今注目されるのか?

「アタックサーフェス」とは何か なぜ今注目されるのか?

サイバー犯罪の増加や高度化に伴い、アタックサーフェス(攻撃対象領域)を把握し、防御することが求められています。ではそもそもこれが重要になった背景には何があるのでしょうか。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- セキュアな開発を強力支援 OpenAIが新エージェント「Codex Security」を公開

- 監査対策のはずが現場崩壊? 情シスがハマるツール導入のわな