脆弱性対応の“解像度”を高めよ アップデートだけでは全然足りない理由:「Security Week 2023 春」開催レポート(2/2 ページ)

注目キーワード「SBOM」が安易な営業トークを駆逐する?

続けて岡田氏は、2023年に注目を集めるキーワードである「SBOM」(Software Bill of Materials:ソフトウェア部品表)に触れた。

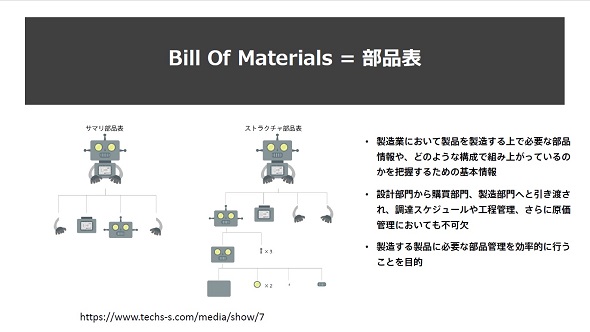

「S」の付かない「BOM」とは「部品表」のことだ。ある機器がどのような組み合わせでできているかを説明したドキュメントのことであり、各パーツがどのように組み合わさっており、それぞれどのような素材でできているかを示している。思った以上に弱い材料で作られていたら、その部品を入れ替えれようという具合に、作り手にとってもメリットがあるし、製品を購入する側にも、材質を確認することで品質をある程度判断できるという利点がある。

SBOMはこの仕組みをソフトウェアにも適用するものだ。「『Windows』のこういうものを使っています、あるいは『Linux』のこれ、Javaのこういうものを使っていますという部品表を提供すれば、SaaSを使っていても、あるいはインストールするソフトウェアでも、その中に脆弱性があるかどうかをユーザーが判断できるという考え方です」(岡田氏)。

このSBOMが大きく注目されるようになったきっかけが2021年5月に米バイデン大統領が出した「サイバーセキュリティに関する大統領令」だ。日本もこの動きに追随し、当時の経済産業大臣がSBOMに取り組む方針を打ち出している。

岡田氏は「SBOMの取り組みが進むことによって、営業トークで根拠なく『ウチのシステムは非常にセキュアです』と言う業者は退場することになるでしょう」と指摘する。ソースコードまで確認しなくても、SBOMを提供することによって透明性を確保し、きちんとアップデートされたモジュールを使ってシステムが作られていることを証明できるようになるからだ。

同氏は「逆に中身を示さずに、安全にできている『ふり』をすることも難しくなるはずです」と話し、SBOMを通してアップデート状況がきちんと示されることによって、「システムの脆弱性を放置するような運用は望ましくない」という認識が広がり、適切なアップデート運用を実施することに予算を出す、といった動きが加速するのではないかと期待を寄せる。

ただ、SBOMを真面目に実施しようとするとジレンマも生じる。具体的にはまず互換性の問題だ。「ロボットを構成する部品の一つに脆弱性があったとします。それを改善したバージョンがあっても、上位のコンポーネントとうまく連結できなかったり、電源が刺さらなかったりすれば、パーツはセキュアでも動かないという問題が生じます」(岡田氏)。

これはソフトウェアの世界で言うと「依存関係」の問題となる。あるコンポーネントをアップデートする必要が生じたら、それを利用している他のコンポーネントも全てアップデートしたり、動作確認をテストしたりする必要が生じる。その上、仮に古いバージョンでも、設定などで安全に使い続けることが可能なコンポーネントも存在するため、管理が難しくなる可能性がある。

また、ライフラインやインフラを支える重要なシステムについては、SBOMのリストを不用意に不必要なところにまで公開してしまうと、システムの脆弱性をさらすことにつながりかねない。このため用途によっては「秘匿性」もセットで考える必要がある。

岡田氏はこうした課題やジレンマも踏まえつつ、「SBOMの意義は、どういった構成でソフトウェアが成り立っているかをきちんと分かるようにすることです」とし、その上でソフトウェアの動作を確保しつつ、信頼できる依存関係をどう確立していくかなど、可用性や依存関係、ドキュメントの開示範囲といった部分を議論する必要があると指摘した。

岡田氏はこのように説明した上で、あらためて「システムの脆弱性」といった場合は、「システムを構成するコンポーネントのアップデート運用に関する話なのか」それとも「その上で動く自分たちが開発したプログラムコードに存在する脆弱性の話なのか」、それとも「それらを統合したときの設定がセキュアであり、かつ必要以上に開示されないようコントロールできているかという話なのか」といった具合に、これらの3つのポイントを解像度を上げておくべき箇所として指摘した。

「ソフトウェアの脆弱性対策が万全かといった話をするときには、このうちどれを指しているのかを追求しないといけません。解像度を高めた上で見ていかないと、そう簡単に『脆弱性対策はできています』とは言えないことに留意してほしいと思います」(岡田氏)

人の脆弱性にも着目し、訓練を通してアップデートを

岡田氏によると、もう一つ考慮すべき脆弱性がある。それは「人」つまり「ユーザー」の脆弱性だ。

「システムの脆弱性対策をどれだけきちんと講じても、人の不注意によって引き起こされるセキュリティインシデントはあります」(岡田氏)。最近のセキュリティインシデントの中には、人のミスによって引き起こされたものが複数含まれており、情報処理推進機構(IPA)が公開している「情報セキュリティ10大脅威 2023」にも、ビジネスメール詐欺(BEC)や標的型攻撃、フィッシングメールなど、人の脆弱性を狙ったサイバー攻撃がリストアップされている。

以下のグラフは、2023年に入ってから報道されたおよそ100件の情報セキュリティインシデント事案をアスタリスク・リサーチが分析しまとめたものだ。これによると、インシデント発生原因の33%が「不注意による情報漏えい」であることが分かる。

岡田氏はこうした状況を踏まえて「システムの中でも人が介在しているところの方がだましやすいということは、明らかではないでしょうか」と話し、私たちの社会や環境そのものにも脆弱性があるのではないかと指摘した。「インターネット社会は非常に便利で急激に広がりましたが、その便利になったネットワーク技術が攻撃に使われています。これもまた脆弱性と言えるわけです」(同氏)。

これに加えて岡田氏は、高収入礼賛の風潮や、司法機関・行政機関の立ち遅れなども、もしかすると社会の脆弱性と言えるのではないかと疑問を投げかける。

「そんな中、私たちにできることとは何でしょうか。システムの脆弱性がゼロにはならないのは確かですが、ユーザーというアイテムのアップデートを怠ると、いくら他の部分でカバーしてもうまくいかないはずです。ユーザーが自分自身をアップデートしなければいけないですし、それを促すために、組織がユーザー一人一人を強化していく必要があります」(岡田氏)

そのためには訓練や日々の業務のウォークスルーを実施し、どこにどういったセキュリティリスクがあるかを振り返り、考える時間が必要だ。標的型攻撃メール訓練を取り入れる企業も多いが、それはあくまで「開かないようにする訓練」ではなく、「開いてしまった後にどうすればいいのか」をリハーサル付きで実施すべきだと岡田氏はアドバイスする。

その他にもできることはある。一人一人が意識しなくてもより守りやすくなるようにセキュリティのユーザーエクスペリエンス(UX)の改善や情報資産管理ツールを使ったユーザーの挙動の「見守り」で、一人一人のユーザーの気合いと根性に頼らなくてもいい状態を作ったり、あるいは、仮にユーザーが失敗しても影響がシステム全体に及ばないよう、ネットワークの動的制御を実施したりといった方策も有効だ。そしてもちろん、手元にあるデバイスやアプリケーションのアップデートも非常に重要だ。

岡田氏はこうした活動を通して「皆さんが安全に、そして安心して業務を推進できるようにするために、適切なセキュリティ投資を実施し、より解像度の高い脆弱性対策を的確に取っていけるよう推進していきたいと思っています」と講演を締めくくった。

関連記事

脆弱性対応と社長命令の板挟み――情シスに明日はくるのか?

脆弱性対応と社長命令の板挟み――情シスに明日はくるのか?

サイバー攻撃が激しさを増す中、自社に影響を与える可能性がある脆弱性に対して適切に対処するにはどうすればいいのだろうか。クイズ形式でこれを学んでみよう。 サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

サイバー攻撃者視点で“攻めにくいシステム”とは――上野 宣氏が語る

境界型セキュリティの限界が唱えられて久しい中、企業が目指すべき対策とは何か。現役のペネトレーションテスターである上野 宣氏が、サイバー攻撃者の視点で有効なセキュリティ対策を語った。 サイバー攻撃者との交渉もやむなし? ラック西本社長が語るランサムウェア事前・事後対策

サイバー攻撃者との交渉もやむなし? ラック西本社長が語るランサムウェア事前・事後対策

ランサムウェアをいつかは遭遇する“災害”だ。そのために私たちは事前に何を考慮して、どのような対策を講じればいいのか。ラックの代表取締役社長である西本逸郎氏が事前対策から被害後の事後対策までを語った。 詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

詐欺師らはいかにしてクレジットカード情報を窃取し、現金化するのか?

中国のフィッシング詐欺グループは、一体どのようにして検出を回避し、盗んだクレジットカード情報を現金化するのか。リサーチャーのストロベリー・ドーナツ氏がその非常に巧妙な手口を赤裸々に語った。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃