侵入後の検知スピードは向上も油断大敵? マンディアントが年次脅威レポートを公開

マンディアントは年次脅威レポート「M-Trends 2023」の日本語版を公開した。サイバー攻撃者の最新動向から企業が今やるべきセキュリティ対策がみえてきた。

この記事は会員限定です。会員登録すると全てご覧いただけます。

マンディアントは2023年5月30日、年次脅威レポート「M-Trends 2023」の日本語版を公開した。M-Trends 2023は、2022年1〜12月にかけてMandiantが世界各地で実施した侵害調査や修復対応で得た観測事項に基づき、サイバー脅威に関するデータと専門家の分析結果をまとめたものだ。

同調査から、システム侵入後のサイバー攻撃者の動向や新たなサイバー攻撃のリアルな実態が明らかになった。

侵害に対する検知スピードは向上も……安心してはいけない理由

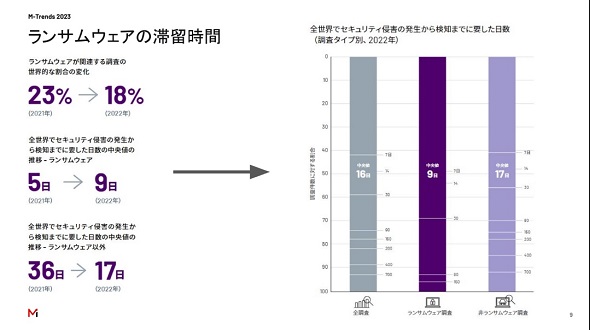

サイバー攻撃者は標的のシステムに侵入後、ラテラルムーブメントのように環境内部を掌握するオペレーションを実行する。その兆候をつかみ素早く脅威を検知できるかどうかが被害を抑える上では重要だ。今回のレポートで、セキュリティ侵害が発生してから検知までに要した日数について調査したところ、全世界における中央値は年々減少しており、2021年には21日、2022年には16日まで減少した。

グーグル・クラウド・ジャパンの杉山貴裕氏(マンディアントプリンシパルコンサルタント)はこの結果について「一般論として検知日数は短ければ短いほど、組織におけるセキュリティ検知能力の高さを示します。ただ、注目してほしいのは近年ランサムウェア攻撃が急増している点です。ランサムウェア攻撃は企業データを窃取し、暗号化した後、脅迫を実行します。この攻撃では被害企業が脅迫された際に自然と脅威に気が付くので、検知日数が他の攻撃と比べると短くなりがちです」と話す。

マンディアントは、サイバー攻撃全体での侵害が発生してから検知までに要した日数の中央値の他、サイバー攻撃別でもこの数値を調査した。ランサムウェアの滞留時間を調べたところ2022年の中央値は9日で、2021日の5日から4日増加した。「この調査から、ランサムウェア攻撃は9日で暗号化まで実行しているとみていいでしょう」(杉山氏)。

活発に利用されているマルウェアの種類は?

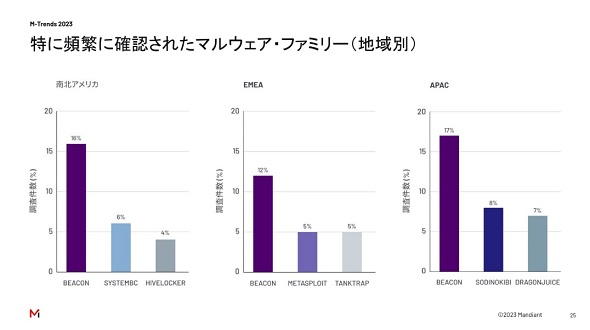

同レポートはマルウェアファミリーについても調査している。マンディアントは2022年には新たに588のマルウェアファミリーを追跡し、サイバー攻撃者がいかに攻撃で使用するツールを拡大し続けているかを明らかにした。

新たに追跡対象となったマルウェアファミリーのうち、上位5つのマルウェアのカテゴリーは、バックドア(34%)、ダウンローダー(14%)、ドロッパー(11%)、ランサムウェア(7%)、ランチャー(5%)だった。これらのマルウェアのカテゴリーは長年にわたって一貫しており、バックドアが新たに追跡されたマルウェアファミリーの3分の1強を占める状態が続いている。

特に頻繁に確認されたマルウェアファミリーは、多機能バックドア「BEACON」だった。マンディアントによると、BEACONは、中国やロシア、イランなどの国家を後ろ盾とする脅威グループをはじめ、金銭目的の脅威グループ、700以上のUNCグループなど、さまざまな脅威グループによって使用されていたという。BEACONが多用される理由としては、高いカスタマイズ性と使いやすさに起因しているようだ。

その他の調査ポイントと日本企業が被害から身を守るためには

その他、M-Trends 2023におけるポイントは以下の通りだ。

- 初期感染経路の傾向:3年連続で脆弱(ぜいじゃく)性を悪用したエクスプロイトが32%と、最も頻繁に観測された初期感染経路となった。続いてフィッシング攻撃が2021年の12%から22%に増加し、2番目に多い感染経路となった

- 標的となり被害を受けた産業:政府関連組織におけるインシデント対応は、2021年の9%に対し、2022年では全調査の25%を占めた。これは主にウクライナを標的としたサイバー脅威活動に対するマンディアントの調査に起因している。2022年に最も標的とされた4つの業界としては、業務・専門サービス、金融、ハイテク、医療業界が挙がった

- 認証情報の窃取:2022年には、情報窃取マルウェアの使用と認証情報の購入が以前と比較して増加していることが判明した。認証情報は組織の環境外で盗まれ、パスワードの再利用や社用デバイス上での個人アカウント使用などの理由から流出し、組織に対して悪用された可能性があることが今回の調査で発覚した

- データ窃盗:2022年の侵入の40%において、サイバー攻撃者がデータ窃盗に集中していることが分かった

- 北朝鮮の暗号通貨使用:北朝鮮は2022年、従来の情報収集任務や破壊的な攻撃と並行して、暗号通貨の窃盗とそれを使用することに関心を示している。これらの活動は非常に有益であり、2023年中も衰えることなく続くと予想される

杉山氏は今回の調査を受け、企業がやるべきこととして以下のように述べた。

「最新の脆弱性情報をキャッチアップして対応することは非常に重要です。サイバー攻撃者はランサムウェア攻撃を仕掛ける際、特定の企業を標的にするというよりは、狙いやすいところから攻撃を実行します。そのため脆弱性管理やパッチ適用、多要素認証の導入など基本的な対策を講じるだけでもランサムウェア攻撃を防げる可能性は上がります。これを十分に講じた上で、フィッシングやゼロデイ脆弱性といった高度な攻撃に向けた対策に注力しましょう」(杉山氏)

関連記事

本当の脆弱性は「人」 企業が犯しやすい間違いと改善策をマンディアントの新カントリーマネジャー内山氏に聞いた

本当の脆弱性は「人」 企業が犯しやすい間違いと改善策をマンディアントの新カントリーマネジャー内山氏に聞いた

マンディアントは内山 純一郎氏を新カントリーマネジャーに迎え、新たな戦略を打ち出している。同社が日本市場で目指すこと、日本企業のセキュリティ向上にために必要なことを内山氏に聞いた。 生成AIを活用した4つのセキュリティツール、Tenableが無料で公開

生成AIを活用した4つのセキュリティツール、Tenableが無料で公開

Tenableは生成AIを活用したサイバーセキュリティツールを発表した。サイバーセキュリティリサーチャーのコミュニティー向けにテスト版が既に公開されている。 IAMだけのセキュリティ対策では限界…… アイデンティティーを守るXDR選定のコツ

IAMだけのセキュリティ対策では限界…… アイデンティティーを守るXDR選定のコツ

SaaSアカウントなどを狙ったサイバー攻撃が急増する昨今、企業システムを守るためにはアイデンティティーの保護が必要不可欠です。私たちはこれに向けてどのようなポイントを押さえるべきなのでしょうか。 “お金をかけずに”サイバーレジリエンスを高める方法

“お金をかけずに”サイバーレジリエンスを高める方法

サイバー攻撃の激化に向けてサイバーレジリエンス能力を高めることが企業には求められています。ただ、これに向けてすべてを購入する予算やリソースが不足している企業もあることでしょう。そこで本稿では“お金をかけなくてもできる対策”を紹介します。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ

グーグル・クラウド・ジャパンの杉山貴裕氏

グーグル・クラウド・ジャパンの杉山貴裕氏