“ドメイン移管ロック”も効果なし…… 自社ドメインを守るためにできる3つのこと:半径300メートルのIT

会社の「顔」ともいえる「ドメイン」ですが、「重要な情報であり奪われてはならない資産」という認識を持っていない方もいます。これを盗まれるとどうなってしまうのでしょうか。

この記事は会員限定です。会員登録すると全てご覧いただけます。

JPCERTコーディネーションセンター(JPCERT/CC)の公式ブログで気になる記事が公開されていました。「フィッシングサイト経由の認証情報窃取とドメイン名ハイジャック事件」と題されたものです。

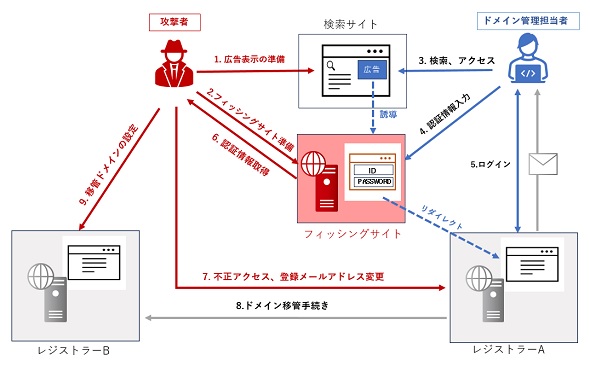

この記事では、企業が持つ「ドメイン」の管理情報を狙って担当者にフィッシングを仕掛け、偽のWebサイトにドメイン管理会社(ドメインレジストラ)の認証情報を入力させた上で、ドメインを乗っ取るという手法を解説しています。

ドメインは会社の「顔」です。先日もその「顔」が期限切れになったことで大きな騒動になったことがあったと思います(これに限らず現在進行形でさまざまなドメインが問題になっています)。

運用が終了したドメインならまだしも、このフィッシングで奪われるのは現在使用しているドメインですので、場合によっては電子メール配信の経路も含め、電子メールそのものを奪われる事態が発生してしまいます。ドメインを持つ全ての方が必読の注意喚起でしょう。

自社ドメインが奪われるとどうなる?

ドメイン周りのインシデントで思い出されるのは、2020年8月に本連載で取り上げたコインチェックの事例です。運用チームのメンバーが「普段よりも遅いかも」と感じたその直感が、ドメイン乗っ取り検知につながるという、まるで謎解きゲームのようなインシデントでした。

後に公開された報告書はセキュリティに関連する方々の中でも非常に大きな話題となり、アイティメディアのセミナーにも登壇してもらったことがつい最近のように思えます。

この事件は、JPCERT/CCが取り上げた事例と攻撃の初期の部分が異なり、自社が管理し得ない「ドメイン管理会社」自体が狙われ、そこに預けていた情報が直接改ざんされたというパターンです。対してJPCERT/CCの方は認証情報を奪われてSaaSに侵入されるものを想定していると考えられます。

そして皆さんの頭の中に、「ドメイン」が「重要な情報であり奪われてはならない資産」という認識があるかどうかが、本事件を正しく理解する第一歩だと言えます。筆者もこうした事件が起きたタイミングでなければ、そういう認識があると自信を持って言えないかもしれません。

新しい事件でも“やるべきこと”は変わらない

JPCERT/CCは公式ブログで下記の対策を推奨しています。この内容自体はドメイン管理会社かどうかにかかわらず、セキュリティ対策の基礎となるものではないでしょうか。

- 検索サイトで表示されたリンクが正しいものと断定せず、確認済みの公式アプリや、WebブラウザにブックマークしていたURLからアクセスする

- Webサイトが提供するセキュリティ機能(二段階認証など)を活用する

- 簡単なパスワードや同じパスワードの使い回しを避ける

問題なのは恐らく2番目の対策で、二段階認証を利用したくても、利用しているサービスがそれを提供していない場合かもしれません。これについては利用者全体がセキュリティ意識を高め、二段階認証を提供していないサービスを選択しないというプレッシャーをサービス提供ベンダーに与え続けていかねばならないでしょう。

ただ、個人的には今回の記事の最も重要なポイントは以下だと思っています。

なお、ドメイン管理担当者が対象ドメインに対してドメイン移管ロックの機能を利用していましたが、攻撃者自身がドメイン移管ロックの解除を行っています。

(JPCERT/CCの公式ブログより引用)

多くのドメイン管理会社は、ドメインの移管を勝手に変更できないように「ドメイン移管ロック」に相当する機能があります。しかし認証情報を奪っていれば、この移管設定の変更を簡単にできてしまうことも冷静に考えれば理解できるはずです。

同事例では連絡先の電子メールアドレスも変更されていたそうです。元の電子メールアドレスにも確認が飛び、そこから何かしらの承認がなければ電子メールアドレス変更を許可しないといった仕組みがなければ、設定の変更には気が付かないかもしれません。

ここから学べることは「セキュリティ対策を過信しない」「設定が変更されることもある」「管理者の認証情報を軽く考えると大事故につながる」ということでしょう。これを踏まえると、JPCERT/CCが推奨する対策の重要性がより一層理解できるのではないでしょうか。

SaaSの設定に起因するインシデントが増加している今、これをどう管理するかは企業にとって喫緊の課題となっています。これを機に、「設定変更のタイミングで検知ができるかどうか」「設定変更は意図したものかどうか」など自社の運営体制を見直してみてください。

余談ですが、最近では個人向けのサービスで「パスキー」対応が増えており、個人的にもうれしく思っています。しかしパスキーは基本的に個人とIDをひも付けるもので、会社の部署単位で管理するようなアカウントでパスキーをどう適用するかは、まだ運用が固まっていないところも多いでしょう。

端末とパスキーをひも付けても、その端末で使用するWebブラウザの「Googleアカウント」や、Appleの「Apple ID」とのひも付けになるため、場合によってはむしろセキュリティレベルが下がると捉えられるかもしれません。この点、現場ではどう対応されているのか気になるところです。

ドメインは企業所有だけでなく、個人で幾つも所有しているという方がいるかと思います(筆者も3つ持っています)。その他、あまり考えたくはありませんが「企業のドメインを個人/部署で管理している」という、企業側が関知していないドメインもあるかもしれません。しかしドメイン情報は非常に機微なもので、さまざまな資産にひも付いています。ドメイン情報に特化した運用というよりは、そういった絶対に奪われたくない情報をどう管理するかを考え、その中にドメイン情報を含んで考えるとよいかもしれません。

関連記事

セキュリティインシデントの報告書で信頼を高める――コインチェックの対応に学べ

セキュリティインシデントの報告書で信頼を高める――コインチェックの対応に学べ

サイバー攻撃の標的にされて何らかの被害を受けた時、企業組織は社会に向けてその経緯や対処を伝える「報告書」を公開します。コインチェックが公開した報告書からは、社会や攻撃者に対して明確なメッセージがこめられていました。 ある日突然、自社ドメインが乗っ取られた――“原因も手口も不明”の攻撃に、セキュリティチームはどう立ち向かったか

ある日突然、自社ドメインが乗っ取られた――“原因も手口も不明”の攻撃に、セキュリティチームはどう立ち向かったか

レスポンスの“小さな異常”を探ったら、自社ドメインが乗っ取られていた――。そんな攻撃があったことを公表したのがコインチェックだ。マルウェア攻撃でもパスワードクラックでもなく「攻撃者の手口も原因も分からない」状態から、担当者はどうやってドメインを奪い返し、被害拡大を防いだのか。 “偽サイトを見分けよう”という行為自体がもう危ない

“偽サイトを見分けよう”という行為自体がもう危ない

このコラムでは「導入するだけで全ての脅威を防ぐ完璧なソリューションは存在しない」ということを繰り返しお伝えしています。しかしフィッシングや詐欺となると、どうしても“銀の弾丸”を求める人が出てきてしまうようです。 “運用”ではなく“仕組み”で守ろう フィッシングメール対策の次なる一手は

“運用”ではなく“仕組み”で守ろう フィッシングメール対策の次なる一手は

サイバー攻撃の中でもフィッシングは古典的ゆえに根絶が難しいものの一つです。この対策を従業員任せにするのではなく仕組みで守るためにはどうすればいいのでしょうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- SMBC日興証券が「パスキー」で口座乗っ取り対策 約5カ月で実現したのはなぜ?

- アサヒGHDがランサムウェア被害の調査報告書を公開 152万の個人情報が漏えいの恐れ

- 日本IBMのAI戦略“3つの柱” 「制御できるAI」でレガシー資産をモダナイズ

- 関西電力が「AIファースト企業」化に本気 脱JTCを図る背景と全従業員“AI武装化”の全貌

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 東海大学、ランサムウェア被害を報告 19万人超の個人情報が漏えい

- 保守の「脱・人月ビジネス」化は進むか それでも残る仕事は何か

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」