サイバーレジリエンスを俯瞰しよう 310ページに及ぶNIST資料を分かりやすく解説:「防御力」に「復元力」を〜なぜなにサイバーレジリエンス

“サイバーレジリエンス”と一口に言っても、その目的や実現するための手法はさまざまで全体像をつかむのも一苦労です。そんな皆さんの悩みを解消するため、筆者が310ページに及ぶドキュメントをかみ砕いて解説します。

この記事は会員限定です。会員登録すると全てご覧いただけます。

ランサムウェア攻撃の激化に伴い、近年“サイバーレジリエンス”という言葉を聞く機会が増えています。

本連載「『防御力』に『復元力』を〜なぜなにサイバーレジリエンス」の第1回では、その背景にある組織を取り巻く事業継続リスクの高まりについて、第2回では“サイバーレジリエンス”という用語について“サイバーセキュリティ”との違いを明らかにしてきました。

連載第3回となる本稿ではいよいよ“サイバーレジリエンス”とはどのように取り組むものなのか、その全体像を解説していきます。

この連載について

際限のない投資が必要となり、セキュリティ疲れとも呼ばれる状況を起こしているサイバーセキュリティ。そこで被災を防ぐ「防御力」に加えて、被災から立ち直る「復元力」に焦点を当てる「サイバーレジリエンス」という考え方が注目されています。本連載では特に、企業の重要な資産の一つであるデータの観点から、サイバーレジリエンスの基本的な考え方を解説します。

サイバーレジリエンスの全体像をつかもう 310ページを要約してみた

おさらいをしておくと、“レジリエンス”とは日本語で「復元力」や「回復力」を意味します。指で変形させたボールが元に戻ろうとするイメージです。

狭義の“サイバーセキュリティ”(Cyber Security)と“サイバーレジリエンス”(Cyber Resilience)の関係を一言で表すなら「防災」と「減災」の考え方に近いでしょう。(狭義の)サイバーセキュリティが比較的、防御力に焦点を当てた「防災」的な活動であるのに対し、サイバーレジリエンスは、万が一被災した場合に変化する状況に適応しながら迅速に回復させる復元力に焦点を当てた「減災」的な側面が強いと言えます。

そして、サイバーレジリエンスの具体的な考え方をまとめた有名なガイドラインが、前回紹介した米国立標準技術研究所(NIST)による「SP800-160 Vol.2:Developing Cyber-Resilient Systems: A Systems Security Engineering Approach」(以下、ガイドライン)です。

同ガイドラインは、英文で全294ページ(PDFファイルのページ数で310ページ)もあり読むにはなかなかに骨が折れるので、ここではその内容を要約し、サイバーレジリエンスの全体像を今回と次回にわたって紹介していきます。

サイバーレジリエンスを“かみくだく” 構成要素を明らかにしよう

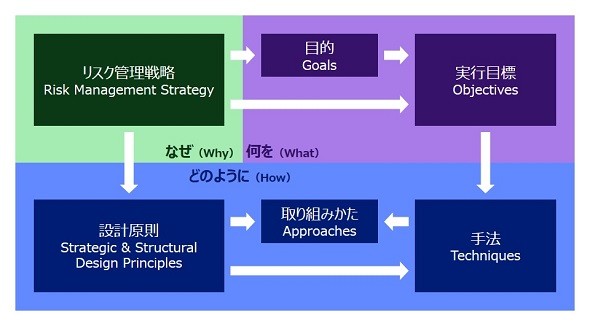

同ガイドラインはサイバーレジリエンスに関連する取り組みを「なぜ」(Why)、「何を」(What)、「どのように」(How)の3つのパートに分け、それぞれのパートで考える事柄とその関係を、1枚の図(フレームワーク)にして示しています。

ではこれらを順に見ていきましょう。

リスク管理戦略(Risk Management Strategy)

サイバーレジリエンスの取り組みは、サイバーリソースを活用する企業や団体のリスクを軽減することを目的としています。これをブレないものにするには、「何を」「どのように」取り組むのかを考える前にまず、そもそも「なぜ」取り組むのかを明確にすることが大切です。

この出発点が「リスク管理戦略」(Risk Management Strategy)です。組織を取り巻くサイバーリスクを特定し、優先順位を付けて大まかな対応方針を決めます。リスク管理戦略にはさまざまな手法がありますが、同ガイドラインでは具体的な手法については指定されておらず、リスク評価のフレームワーク「SP800-39」など既存の考え方を示しています。

目的(Goals)

次に、リスク管理戦略によって整理された個々のリスクに対してどのように取り組むのか、その「目的」(Goal)を設定します。同ガイドラインではサイバーレジリエンスの目的を4つ挙げており、この中から何を目的として活動するのか定めることが重要だとしています。

- 予測(Anticipate): 逆境(Adversity)を予測し備える。逆境には、自然災害や停電などの障害、予期せぬ高負荷、標的型攻撃などが含まれる

- 抵抗(Withstand): 逆境下でも事業を継続する

- 回復(Recover): 逆境下あるいは逆境後に機能を回復する

- 適応(Adapt): 逆境に適応できるように事業や役割などを見直す

実行目標(Objectives)

ここでは前述の目的を達成するためのより具体的な実行目標(Objectives)を整理します。ガイドラインでは実行目標として以下の8種類を挙げています。

- 予防と回避(Prevent or Avoid): 逆境に陥ることを防ぐ(標的型攻撃が成功しないようにするなど)

- 準備(Prepare): 逆境に陥ってしまうことを念頭に、業務継続計画(COOP)を策定して、教育や演習を実施する

- 継続(Continue): 逆境下における事業の継続性を高める。そのために機能の依存関係分析や重要リソースの特定なども実施する

- 抑制(Constrain): 逆境による損害を抑制する。損害にはITシステムへの直接的な損害だけでなく、組織の信頼喪失や評判悪化、存続リスクの増大なども含まれる

- 再構成(Reconstitute): 逆境の原因にかかわらず、逆境下あるいは逆境後に機能を回復する

- 理解(Understand): 起こり得る逆境について、事業と役割やリソースの状態などの依存関係を可視化する。他の実行目標、特に「準備」「再構成」「転換」「再設計」を下支えする

- 転換(Transform): 逆境に対処するため業務上の機能やプロセスを見直す

- 再設計(Re-architect): 逆境に対処するためシステム(運用も含む)の設計を見直す

8つの実行目標は、「目的」をもう少しかみ砕いて具体的にしたものです。そのため前掲の図では、目的を飛ばしていきなり実行目標に落とし込むところも想定して矢印が引かれています。

設計原則(Strategic & Structural Design Principles)

ガイドラインでは、システムの設計(運用設計を含む)でサイバーレジリエンスの考え方を織り込んでいくに当たって、5つの「戦略的な設計原則」(Strategic Design Principle)を示しています。

- 重要な資産に焦点を当てる: 時間も人も予算も有限な中で取り組み効果を大きくするには、まずは重要かつ影響の大きい(共通利用されている)資産に焦点を当てることが大切になる

- 柔軟性と俊敏性を考慮して設計する: 技術や組織は変化し、サイバー攻撃などの手法も進化している。そのような状況に柔軟かつ俊敏に適応し続けていくには、できるだけ複雑さを減らし、疎結合にする(共通部分を最小化する)など設計上の考慮が必要になる

- 攻撃対象領域を最小化する: システムだけでなく人やプロセスを含め、攻撃対象となり得る領域(攻撃面)が広くなるほど防御は難しく、監視や分析、異常発生時の対処の負担も大きくなる。攻撃面を減らすには、「疎結合化(共有の最小化)」や「設計の複雑さの軽減・分割」に加えて、「管理者特権の最小化」や「管理者特権を利用するには複数管理者の承認を必要とする」などの考慮が必要になる

- 侵害を想定する: ハードウェアからソフトウェアに至るまで、内外からの侵害を長期間検出できない(潜伏されたままになっている)ということも珍しくないが、それでもシステムは機能要件/非機能要件を満たしたまま動かし続ける必要がある。そのため、信頼できるコンポーネントを利用するとともに、それでも侵害されていることを想定して、階層型の保護や疎結合化による影響範囲の最小化などの考慮が必要になる

- 敵の進化を想定する: 高度なサイバー攻撃者は、新たな知識の習得に多大な投資をし、攻撃の戦術・技術・手順(TTP:Tactics、Techniques、Procedures)を継続的に見直している。高度なサイバー攻撃者が開発したツールは、スキルが高くない攻撃者でも利用できるようになり急速に広まっている。この状況を踏まえ、システムの脆弱(ぜいじゃく)性を明らかにすることを目的としたペネトレーションテスト(侵入テスト)だけでなく、攻撃者の手法と類似した手法を使って、攻撃後の対応まで含めて検証し改善する演習(レッドチーム演習)などによって、敵の進化を想定してサイバーレジリエンスを向上させていく必要がある

上記5つの設計原則は、運用を含むシステム設計の基本的な考え方をまとめたものです。ガイドラインではこの5つの設計原則に対応させながら、そこからもう一歩踏み込んだ、より個別具体的な14個の設計原則(Structural Design Principles)も示しています。詳細は割愛しますが、示唆に富んだ内容を含んでいますので、ご興味のある方はガイドラインを一読ください。

手法(Techniques)と取り組みかた(Approaches)

ガイドラインではこれまで説明してきた実行目標と設計原則を入力として、サイバーレジリエンスを高めるための14個の具体的な「手法」(Techniques)と、各手法当たり4個前後のさらに具体的な「取り組みかた」(Approaches)を示しています。

ここまでは比較的抽象的な内容でしたが、ここまで来ると読者の皆さんにとっても比較的なじみのある技術的なキーワードが並ぶようになり、「なるほどこれがサイバーレジリエンスに関係してくるのか」「こういうことも考えなきゃダメだな」とイメージしやすくなってくるでしょう。

次回は、この「手法」と「取り組みかた」について、特に重要な経営資源である「データ」の観点から具体例を交えながら解説します。

関連記事

「サイバーレジリエンス」の基本を解説 もう知ったかぶりからは卒業しよう

「サイバーレジリエンス」の基本を解説 もう知ったかぶりからは卒業しよう

最近聞くようになってきた「サイバーレジリエンス」という言葉。これを自信を持って説明できる人はどのくらいいるでしょうか。そもそも「レジリエンス」とはどういう意味で「サイバーセキュリティ」とは何が違うのか、解説します。 徳丸 浩氏に聞いてみた 「なぜサイバーセキュリティ人材は足りないの?」

徳丸 浩氏に聞いてみた 「なぜサイバーセキュリティ人材は足りないの?」

サイバーセキュリティ人材はなぜ不足しているのか。企業は素養がある人材をどのように見極めて、獲得に向けて何をすればいいのか。徳丸 浩氏がこの難問に答えた。 3つの事業継続リスクで待ったなし、サイバーレジリエンスが今必要なワケ

3つの事業継続リスクで待ったなし、サイバーレジリエンスが今必要なワケ

事業継続リスクに対するITの責任が大きくなっている今、注目を集めているのがサイバーレジリエンスです。ではこれは一体どのような考え方なのでしょうか。まずは企業を取り巻く事業継続リスクを解説します。 年末の大掃除とともに、PCの中も整理をしてみませんか?

年末の大掃除とともに、PCの中も整理をしてみませんか?

2023年ももうすぐ終わりが近づいてきました。年末には大掃除をするのが定番ですが、これを機にPCの中身もあらためて整理してみましょう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 「ExcelのためのChatGPT」ついに登場 GPT-5.4で実用レベルに?

- その事例、本当に出して大丈夫? “対策を見せたい欲”が招く逆効果

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」