Apache StrutsにCVSS 9.8の脆弱性 PoC公開後にサイバー攻撃への悪用が始まる:セキュリティニュースアラート

Apache Struts2の脆弱性情報とPoCが公開されたのち、サイバー攻撃者がこれを悪用し始めた。アップデートの適用が推奨されている。

この記事は会員限定です。会員登録すると全てご覧いただけます。

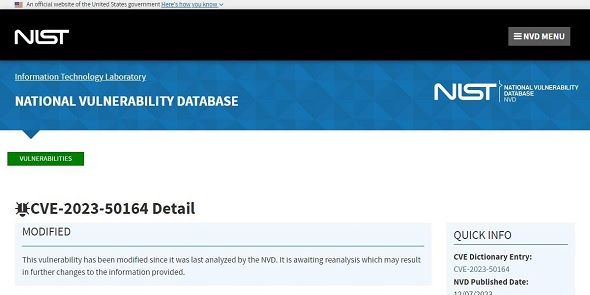

Apache Strutsプロジェクトは2023年12月7日(現地時間)、CVE-2023-50164の脆弱(ぜいじゃく)性を修正した「Apache Struts 6.3.0.2」と「2.5.33」を公開した。複数のベンダーがこの脆弱性を悪用するサイバー攻撃を観測している。

Apache Struts2にRCEの脆弱性 深刻度は「緊急」

Apache StrutsはJava Webアプリケーションの開発に使われている人気の高いWebアプリケーションフレームワークだ。さまざまな分野で広く使用されている。

Apache Strutsプロジェクトは以下2つのバージョンのApache Strutsを公開した。

- Apache Struts 6.3.0.2

- Apache Struts 2.5.33

上記バージョンは「CVE-2023-50164」として特定されている脆弱性が修正されている。以下のバージョンがこの脆弱性の影響を受ける。

- Apache Struts 6.0.0から6.3.0.1までのバージョン

- Apache Struts 2.0.0から2.5.32までのバージョン

CVE-2023-50164を悪用するとファイルアップロードパラメータを操作してパストラバーサルを有効化し、状況によってはリモートコード実行(RCE)が可能になるとされている。共通脆弱性評価システム(CVSS)v3の評価値は9.8で深刻度「緊急」(Critical)と評価されている。今回の脆弱性は多くのベンダーに影響を与える可能性があり、Cisco Systemsなどは既に影響を受ける製品に関する情報の提供を開始している。

研究者は脆弱性が修正された上記バージョンが公開された後で脆弱性を利用する概念実証(PoC)を公開した。サイバー攻撃者はこの概念実証を悪用して攻撃を開始したことが確認されている。

該当ソフトウェアを使用している場合、リリース情報や関連するセキュリティ情報を確認するとともに、脆弱性が修正されたバージョンにアップデートすることが求められる。

関連記事

神戸大 森井教授が提言する、セキュリティ予算0円の企業でも「できること」

神戸大 森井教授が提言する、セキュリティ予算0円の企業でも「できること」

ランサムウェア攻撃が激化する中、セキュリティに回す予算やリソースがないと嘆く中堅・中小企業は多く存在する。そういった企業に向けて神戸大学大学院教授の森井昌克氏が“できること”を伝えた。 「SIEMは消滅する」 クラウドストライク、2024年のセキュリティ予測を発表

「SIEMは消滅する」 クラウドストライク、2024年のセキュリティ予測を発表

クラウドストライクは2024年のサイバーセキュリティ業界予測を発表した。生成AIが組織にもたらすリスクや従来のSIEMが限界を迎えていることが指摘されている。 E2EEとは何か? 今すぐ使える暗号化技術のメリットと設定方法を解説

E2EEとは何か? 今すぐ使える暗号化技術のメリットと設定方法を解説

端末のデータ保護を担う暗号化技術として筆者が最近注目しているのが「E2EE」(End to End Encryption)です。意外に普及していないこの技術のメリットや、LINEやiCloudでこれを設定する方法を紹介します。 サイバー攻撃者はなぜギャンブル業界を狙うのか? お金だけじゃないその理由

サイバー攻撃者はなぜギャンブル業界を狙うのか? お金だけじゃないその理由

サイバー攻撃者は近年、ギャンブル業界を標的にしたランサムウェア攻撃を仕掛ける傾向にある。一体なぜこの業界が狙われているのか。理由は金銭だけではないようだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 知らない番号でも一瞬で正体判明? 警察庁推奨アプリの実力を検証

- ZIPファイルの“ちょっとした細工”で検知停止 EDRも見逃す可能性

- M365版「Cowork」登場 Anthropicとの連携が生んだ「新しい仕事の進め方」

- 生成AIで消えるのは仕事、それとも新人枠? 800職種のデータから分かったこと

- もはやAIは内部脅威? 企業の73%が「最大リスク」と回答

- 政府職員向けAI基盤「源内」、18万人対象の実証開始 選定された国産LLMは?

- 偽のTeamsサポートで新型バックドアを設置 巧妙な手口に要注意

- AI時代の防御戦略は戦国史に学べ? GMO大会議で語られた意外な教訓

- Windows RDSにゼロデイ脆弱性 悪用コードが22万ドルで闇市場に流通

- 本職プログラマーから見た素人のバイブコーディングのリアル AIビジネス活用の現在地