なぜ日本は新種のマルウェアに狙われるのか? 330万件の攻撃を分析して分かったこと

BlackBerry Japanは330万件を超えるサイバー攻撃を阻止し、その結果をレポートとしてまとめた。これによると日本はユニークなマルウェアを使った攻撃を頻ぱんに受けていることが分かった。

この記事は会員限定です。会員登録すると全てご覧いただけます。

BlackBerry Japanは2024年1月23日、第3四半期版「グローバル脅威インテリジェンスレポート」を発表した。同レポートは、2023年6〜8月の間で同社が観測した脅威をまとめたものだ。

同期間中、BlackBerry Japanは330万件を超えるサイバー攻撃を阻止して分析した。計算すると1分当たり約26件の攻撃を阻止したことになる。第2四半期版の調査結果が約150万件だったことと比べると大幅に増加している。

本稿は、今回の調査を担当したBlackBerryのイシュマエル・ヴァレンヅエラ氏(Threat Research & Intelligence 担当バイスプレジデント)にレポートの詳細とそこから得たインサイトを聞いた。

なぜ日本は新種のマルウェアに狙われるようになったのか?

調査によると、検出されたユニークなマルウェア数は第2四半期の調査レポートと比較して約70%増加した。ヴァレンヅエラ氏は、マルウェアの数が増加した理由について生成AI(人工知能)などの新たなテクノロジーによって、サイバー攻撃で扱われるツールや手法が多様化していることを要因の一つとして挙げる。

「(未知のものを含む)ユニークなマルウェアは、使い慣れた攻撃手段というよりは既存の防御体制を突破することを目的とした実験的な攻撃に用いられるケースが多いのです。実験的な攻撃には、政府や医療機関、重要インフラを狙った標的型攻撃などが含まれます」(ヴァレンヅエラ氏)

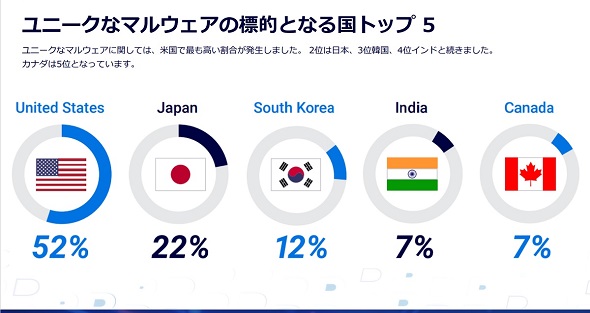

検出されたマルウェアのユニーク数を国別で見ると、1位は米国の52%で、次いで日本(22%)、韓国(12%)、インド(7%)、カナダ(7%)が続いた。なお、日本は前回の3位から1つ順位を伸ばした形になる。

ヴァレンヅエラ氏は、日本や韓国が上位にランクインしている理由の一つとして、中国や北朝鮮といった国家の後ろ盾を得た脅威アクターの存在などの地政学的な問題を挙げる。

「また、日本では調査を実施していた時期にちょうど『名古屋港統一ターミナルシステム』でランサムウェアによるシステム障害が発生しました。一度こういった攻撃が成功すると他の攻撃者からも注目が集まるため、攻撃者にとって日本を狙う価値が高まっていると思われます」(ヴァレンヅエラ氏)

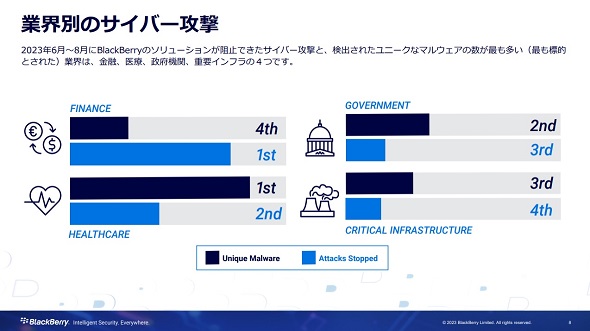

次に業界別のサイバー攻撃を見ると、検出されたユニークなマルウェアの数が最も多い業界は金融や医療、政府機構、重要インフラの4つだった。

ヴァレンヅエラ氏によると、BlackBerryが阻止に成功した金融業界を狙った攻撃は42万件以上に上る。これは上記4つの業界では最も高い結果になった。しかしユニークなマルウェアの検出数で見ると、金融業界は最も低かった。

「金融機関は顧客に関する機密データを豊富に保有しており、グローバル市場のバランスを取る役割を担っていることから、多くの脅威アクターにとって高額な利益が見込めるターゲットとなっています。そのためサイバー攻撃者は金融企業への侵入に成功したマルウェアを何度も再利用する傾向があり、ユニークなマルウェアの検出数は逆に少なくなりました」(ヴァレンヅエラ氏)

一方で医療や政府機構、重要インフラといった業界は、サイバー攻撃の被害に遭うケースは金融業界と比べれば多くはないものの、サービス停止の影響が大きいことから、ユニークなマルウェアを使用した標的型攻撃を仕掛けられる傾向が強いことが分かった。

では、今回の調査結果から企業はどのような対策を講じていけばいいのだろうか。ヴァレンヅエラ氏は以下の対策を推奨した。

- ユニークなマルウェアを防ぐために、従来型のシグネチャによる検知ではなくAIによる振る舞い型検知を採用する

- 厳格にエンドポイントを管理する

- 脅威情報を日々収集する

- セキュリティ人材が不足している場合はマネージドサービスの利用も検討する

- 古いOSをなるべく使わない。やむを得ず利用する場合はエンドポイント管理を徹底する

- 重要データを格納するサーバは古いサーバと同じセグメントにしない。マイクロセグメンテーションを実装する

- ゼロトラストネットワークアクセス(ZTNA)を採用する

関連記事

住友化学はいかにして工場とオフィスのサイバーレジリエンスを強化しているか?

住友化学はいかにして工場とオフィスのサイバーレジリエンスを強化しているか?

セキュリティインシデントにつながる異変に気付き、報告できる人を育てるにはどうすればいいのか。工場とオフィスでサイバーレジリエンスの強化を実践している企業が内情を語った。 IPAが「情報セキュリティ10大脅威 2024」を公開 個人編・組織編の結果は?

IPAが「情報セキュリティ10大脅威 2024」を公開 個人編・組織編の結果は?

IPAは2023年に社会的影響を与えたセキュリティの脅威を「情報セキュリティ10大脅威 2024」として公表した。 ある朝、Azure使用料で数十万ドルの請求書が…… クラウドリソース不正利用の最新手口

ある朝、Azure使用料で数十万ドルの請求書が…… クラウドリソース不正利用の最新手口

ある日突然、Azureから数百万円単位の覚えのない請求書が届く……。攻撃者の目的は何か。クラウドコンピューティングを悪用する洗練された手口についてセキュリティリサーチャーが解説した。 実践的サイバー演習をお手頃価格で提供 レジリエンス強化に役立つNICTの取り組み

実践的サイバー演習をお手頃価格で提供 レジリエンス強化に役立つNICTの取り組み

ランサムウェアをはじめとする脅威が激化する今、セキュリティ担当者には侵入を前提にした対策が求められている。NICTはこの実現に向けて役立つ仕組みを複数提供している。特にサイバーレジリエンス強化に利用できるものを紹介しよう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 3800超のWordPressサイトを改ざん 大規模マルウェア配布基盤が82カ国で暗躍

BlackBerryのイシュマエル・ヴァレンヅエラ氏(Threat Research & Intelligence 担当バイスプレジデント)

BlackBerryのイシュマエル・ヴァレンヅエラ氏(Threat Research & Intelligence 担当バイスプレジデント)